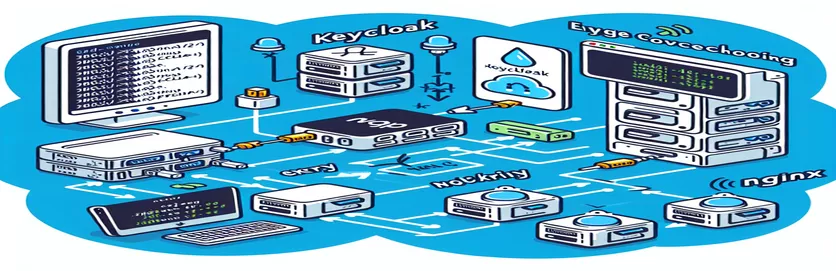

التغلب على أخطاء وحدة تحكم Keycloak باستخدام Nginx وDocker

يمكن أن يكون إعداد Keycloak في Docker Container باستخدام Nginx Reverse Proxy تكوينًا قويًا لإدارة الوصول الآمن، لكنه لا يخلو من التحديات. 🐳 عند ترحيل قواعد بيانات Keycloak أو التعامل مع مجالات متعددة، غالبًا ما تظهر أخطاء غير متوقعة، مما يؤدي إلى حدوث ارتباك للمسؤولين.

يصف هذا السيناريو عملية الترحيل من Keycloak v19.0.2 إلى Keycloak v26، والتي ظهرت خلالها رسالة "تعذر تحديد رسالة الخطأ" في جميع المجالات بعد تسجيل الدخول. أظهر تتبع المشكلة من خلال سجلات Nginx وسجلات الأخطاء Keycloak فشل طلب HTTP.

في إعدادات مماثلة، يمكن أن يؤدي وكيل أو طبقة شبكة تم تكوينها بشكل خاطئ إلى ظهور أخطاء "502 بوابة سيئة"، عادةً بسبب مشكلات في كيفية توجيه Nginx أو Docker للطلبات إلى Keycloak. قد تتطلب هذه المشكلة إجراء تعديلات في إعدادات الوكيل أو متغيرات البيئة أو تكوينات SSL لضمان عمل Keycloak بسلاسة.

في هذا الدليل، سنتعرف على الحلول المحتملة لاستكشاف هذه المشكلة وإصلاحها في Keycloak. سنراجع التكوينات الرئيسية، ونحلل سجلات الأخطاء، ونستكشف إعدادات محددة يمكن أن تساعد في استقرار Keycloak داخل إعداد Docker-Nginx. وفي النهاية، سيكون لديك رؤى حول حل مثل هذه المشكلات وضمان الوصول السلس وغير المنقطع إلى وحدة تحكم المشرف.

| يأمر | وصف |

|---|---|

| proxy_pass | في Nginx، يقوم proxy_pass بإعادة توجيه الطلبات الواردة من الوكيل العكسي إلى الخادم الرئيسي المحدد (Keycloak في هذه الحالة). يعد هذا الأمر ضروريًا في تكوينات الوكيل العكسي لأنه يحدد المسار من المجال العام إلى الخدمة الداخلية. |

| proxy_set_header | يُستخدم في تكوينات Nginx لتعيين أو تجاوز الرؤوس للطلبات التي تمر عبر الوكيل. أوامر مثل X-Forwarded-Proto وX-Real-IP تضمن حصول Keycloak على عنوان IP الخاص بالعميل والبروتوكول، وهو أمر بالغ الأهمية للحفاظ على معلومات الاتصال الآمنة والدقيقة. |

| ssl_certificate | يقوم بتكوين Nginx لاستخدام شهادات SSL لاتصالات HTTPS الآمنة. يحدد التوجيه ssl_certificate موقع ملف شهادة SSL، مما يضمن الاتصال المشفر بين العميل والخادم. |

| ssl_certificate_key | إلى جانب ssl_certificate، يحدد هذا التوجيه المسار إلى ملف مفتاح SSL الخاص. يتم إقرانها بالشهادة للتحقق من هوية الخادم، مما يتيح اتصالات العميل الآمنة. |

| env_file | في Docker Compose، يسمح env_file بتحميل متغيرات البيئة الخارجية من ملف، مثل بيانات اعتماد قاعدة البيانات أو إعدادات Keycloak، مما يحافظ على تكوين Docker نظيفًا وآمنًا من القيم المشفرة. |

| command: start | يبدأ أمر Docker Compose هذا بشكل صريح حاوية Keycloak. يمكن أن يؤدي تحديد أمر البدء إلى تجاوز السلوكيات الافتراضية، مما يضمن بدء تشغيل خادم Keycloak بالتكوين والوسائط المقصودة. |

| STATUS_CODE=$(curl -s -o /dev/null -w "%{http_code}" $URL) | يستخدم أمر Bash هذا الضفيرة لتقديم طلب HTTP صامت إلى نقطة نهاية Keycloak، مع التقاط رمز حالة HTTP فقط. يُستخدم هذا في عمليات التحقق من الصحة، وتحديد ما إذا كان من الممكن الوصول إلى Keycloak من خلال رمز الاستجابة المتوقع. |

| assert | في البرنامج النصي لاختبار Python، يؤكد التأكيد على أن رمز حالة HTTP من نقطة نهاية Keycloak هو 200 (OK). إذا كان الشرط خاطئًا، فسيظهر البرنامج النصي خطأ تأكيدًا، وهو أمر ضروري للاختبار الآلي والتحقق من توفر Keycloak. |

| docker restart nginx | أمر Docker CLI الذي يعيد تشغيل حاوية Nginx في حالة فشل التحقق من السلامة. يضمن ذلك تحديث خدمة Nginx، مما قد يؤدي إلى حل مشكلات الاتصال بين Nginx وKeycloak. |

| error_log | يحدد توجيه تكوين Nginx ملف السجل لرسائل الخطأ. يعد تعيينه على مستوى التصحيح مفيدًا بشكل خاص في الإعدادات المعقدة لأنه يوفر سجلات مفصلة، مما يساعد على استكشاف مشكلات الاتصال وإصلاحها باستخدام Keycloak. |

تفصيل تفصيلي لتكوين Keycloak وNginx

تلعب البرامج النصية التي قمنا بتطويرها لتكوين Keycloak خلف وكيل Nginx العكسي دورًا حاسمًا في توجيه وإدارة الوصول الآمن إلى وحدة تحكم مسؤول Keycloak. على سبيل المثال، يحدد ملف التكوين Nginx ملفًا المنبع الكتلة التي تحدد عنوان IP الخلفي لـ Keycloak والمنفذ، مما يسمح لـ Nginx بتوجيه الطلبات بدقة. يعد هذا ضروريًا للسيناريوهات التي تعمل فيها خدمة Keycloak في قطاع شبكة مختلف أو حاوية Docker. باستخدام توجيهات الوكيل مثل proxy_pass، نحن نمكن Nginx من العمل كوسيط، للتعامل مع الطلبات الخارجية وإعادة توجيهها إلى نقطة نهاية الخدمة الداخلية لـ Keycloak. يُرى هذا الإعداد بشكل شائع في بيئات الإنتاج حيث يكون الوكلاء العكسيون ضروريين لموازنة التحميل والوصول الآمن.

ضمن إعدادات Nginx، يتم تعيين رؤوس متعددة proxy_set_header أوامر للتأكد من أن Keycloak يتلقى جميع معلومات العميل بدقة. على سبيل المثال، X-ريال-IP و X-Forwarded-Proto يتم استخدامها لتمرير عنوان IP الخاص بالعميل وبروتوكول الطلب الأصلي. تعتبر هذه المعلومات ضرورية لأن Keycloak يستخدمها لإنشاء عناوين URL دقيقة لإعادة التوجيه وإدارة سياسات الأمان. هناك مشكلة شائعة في مثل هذه الإعدادات وهي عدم وجود رؤوس، مما قد يؤدي إلى حدوث أخطاء عندما يحاول Keycloak مصادقة المستخدمين أو التحقق من صحة النطاقات. من خلال تحديد هذه الرؤوس بشكل صريح، يضمن المسؤولون أن Keycloak يتلقى السياق الذي يحتاجه لمعالجة الطلبات بشكل صحيح. يعزز هذا الأسلوب الأمان والاتساق في كيفية إدارة الطلبات.

يعمل ملف Docker Compose الذي أنشأناه لـ Keycloak على تبسيط عملية النشر باستخدام ملف env_file لجميع متغيرات البيئة. يتيح ذلك لحاوية Docker تحميل التكوينات مثل بيانات اعتماد قاعدة البيانات واسم مضيف Keycloak والمسارات النسبية، مما يجعلها أكثر أمانًا وقابلية للتكيف. يعد استخدام ملف البيئة أمرًا عمليًا أيضًا لأنه يفصل المعلومات الحساسة عن ملف Docker Compose، ويتجنب القيم ذات الترميز الثابت. ونتيجة لذلك، يصبح تبديل قواعد البيانات أو تعديل بيانات اعتماد الوصول سلسًا، وهو أمر مفيد بشكل خاص في البيئات الديناميكية حيث يتم تحديث الخدمات بشكل متكرر. في المثال، يضمن متغير البيئة KC_PROXY_HEADERS الذي تم تعيينه على "xforwarded" أن Keycloak يفهم أنه خلف وكيل، مما يؤدي إلى إجراء تعديلات في إنشاء عنوان URL وإدارة الجلسة وفقًا لذلك.

بالإضافة إلى التكوين، قدمنا سحق البرنامج النصي الذي يعمل بمثابة فحص صحي بسيط للتحقق من توفر Keycloak. يستخدم البرنامج النصي حليقة لتنفيذ طلب HTTP إلى نقطة نهاية Keycloak والتحقق مما إذا كان رمز الحالة يساوي 200، مما يشير إلى أن الخدمة قيد التشغيل. في حالة الفشل، يقوم البرنامج النصي بإعادة تشغيل حاوية Nginx، مما يوفر شكلاً من أشكال الاسترداد التلقائي. يعد هذا الإعداد مثاليًا لبيئات الإنتاج التي يكون فيها وقت التشغيل أمرًا بالغ الأهمية، لأنه يمكّن الخدمة من الإصلاح الذاتي في حالة حدوث مشكلات في الاتصال. يؤدي اختبار البرامج النصية مثل هذه، جنبًا إلى جنب مع اختبار الوحدة المستندة إلى Python لإمكانية الوصول إلى نقطة النهاية، إلى تعزيز استقرار النظام، مما يمنح المسؤولين راحة البال عندما يعلمون أن الإعداد سوف يقوم بإخطار المشكلات أو تصحيحها بشكل استباقي. يعد هذا النهج الاستباقي للإدارة أمرًا حيويًا في تقليل وقت التوقف عن العمل وضمان الوصول السلس إلى Keycloak وحدة تحكم المشرف.

إعداد Nginx كوكيل عكسي لـ Keycloak في Docker

حل الواجهة الخلفية مع تكوين Nginx لوكيل Keycloak

upstream sso-mydomain-com {server 10.10.0.89:8080;}server {listen 443 ssl;server_name sso.mydomain.com;location / {proxy_pass http://sso-mydomain-com/;proxy_set_header X-Real-IP $remote_addr;proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;proxy_set_header X-Forwarded-Proto $scheme;proxy_set_header X-Forwarded-Host $host;proxy_set_header X-Forwarded-Port $server_port;}ssl_certificate /etc/nginx/ssl/sso.mydomain.com/fullchain.pem;ssl_certificate_key /etc/nginx/ssl/sso.mydomain.com/privkey.pem;}server {listen 8443 ssl;server_name sso.mydomain.com;error_log /usr/local/nginx/logs/sso_err.log debug;location / {proxy_pass http://sso-mydomain-com/;proxy_set_header X-Real-IP $remote_addr;proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;proxy_set_header X-Forwarded-Proto $scheme;proxy_set_header X-Forwarded-Host $host;proxy_set_header X-Forwarded-Port $server_port;}ssl_certificate /etc/nginx/ssl/sso.mydomain.com/fullchain.pem;ssl_certificate_key /etc/nginx/ssl/sso.mydomain.com/privkey.pem;}

تكوين Keycloak Docker مع متغيرات البيئة

ملف Docker Compose لإعداد Keycloak مع متغيرات البيئة

version: '3.9'services:keycloak:container_name: keycloakimage: quay.io/keycloak/keycloak:26.0env_file:- .envports:- "8080:8080"volumes:- /opt/keycloak/themes:/opt/keycloak/themes- /etc/localtime:/etc/localtimeprivileged: truecommand: start

اختبار الوحدة للتحقق من صحة نقطة نهاية Keycloak API

اختبار الوحدة المستندة إلى Python للتحقق من صحة استجابة نقطة النهاية Keycloak/whoami

import requestsdef test_whoami_endpoint():url = "https://sso.mydomain.com:8443/auth/admin/master/console/whoami?currentRealm=master"headers = {"Content-Type": "application/json"}try:response = requests.get(url, headers=headers, verify=True)assert response.status_code == 200, "Expected 200 OK, got {}".format(response.status_code)print("Test passed: whoami endpoint accessible")except requests.ConnectionError:print("Connection error: Check Nginx reverse proxy and Keycloak availability")except AssertionError as e:print("Assertion error:", e)# Run the testtest_whoami_endpoint()

النهج البديل: التحقق من صحة Keycloak باستخدام Nginx Failover

Bash script لإجراء فحص صحي على Keycloak وإعادة تشغيل Nginx إذا لزم الأمر

#!/bin/bash# Check if Keycloak is reachable via the /whoami endpointURL="http://10.10.0.89:8080/auth/admin/master/console/whoami"STATUS_CODE=$(curl -s -o /dev/null -w "%{http_code}" $URL)if [ "$STATUS_CODE" -ne 200 ]; thenecho "Keycloak endpoint unavailable, restarting Nginx..."docker restart nginxelseecho "Keycloak endpoint is healthy."fi

تحسين Keycloak لعمليات الوكيل العكسي الآمنة والسلسة

عند تكوين Keycloak خلف وكيل عكسي مثل نجينكس، هناك العديد من الاعتبارات الإضافية التي يمكن أن تساعد في ضمان أن الإعداد آمن وفعال ومستقر. أحد الجوانب الحاسمة هو إنهاء SSL — التعامل مع HTTPS في طبقة Nginx. نظرًا لأن Keycloak يستمع عادةً إلى HTTP داخل Docker، يمكن أن يعمل Nginx كنقطة نهاية SSL، مما يؤدي إلى إلغاء تحميل التشفير وتقليل تحميل الموارد على Keycloak. يسمح هذا الإعداد لـ Nginx بالتواصل مع Keycloak عبر HTTP مع الحفاظ على وصول HTTPS آمن للمستخدمين النهائيين. بالإضافة إلى ذلك، يتم تخزين شهادات SSL فقط على Nginx، مما يبسط إدارة الشهادات. يمكن للأدوات الآلية مثل Let’s Encrypt أن تسهل عملية التجديد، خاصة مع البرامج النصية التي تعيد تحميل Nginx مع تحديث الشهادات.

عامل مهم آخر هو موازنة التحميل والقياس. على سبيل المثال، باستخدام تكوينات شبكة Docker، يمكن للمسؤولين إنشاء تجمع خادم رئيسي في Nginx يتضمن العديد من حاويات Keycloak، مما يعزز توزيع التحميل والتوافر. ال proxy_pass يشير التوجيه إلى هذا التجمع، مما يمكّن Nginx من توجيه الطلبات عبر مثيلات Keycloak المتعددة. يعد هذا الأسلوب مفيدًا في البيئات ذات حركة المرور العالية، حيث أنه يمنع أي مثيل منفرد من التعرض للضغط. بالإضافة إلى ذلك، تضمن استمرارية الجلسة، والتي تسمى أيضًا بالجلسات الثابتة، بقاء المستخدمين على اتصال بنفس المثيل، وتجنب مشكلات المصادقة. يمكن إجراء عمليات التحقق من السلامة تلقائيًا باستخدام البرامج النصية Nginx أو Docker، ومراقبة توفر Keycloak وإعادة تشغيل المثيلات في حالة حدوث فشل. 🛠️

أخيرًا، يعد الاستفادة من المقاييس والسجلات المضمنة في Keycloak أمرًا حيويًا لصيانة النظام واستكشاف أخطائه وإصلاحها. يمكن لـ Keycloak إنشاء سجلات تفصيلية لكل طلب، والتي، عند إقرانها بسجلات الوصول الخاصة بـ Nginx، تنشئ مسار تدقيق كامل. يمكن لأدوات المراقبة مثل Prometheus وGrafana تصور مقاييس أداء Keycloak، وتنبيه المسؤولين عن الحالات الشاذة قبل أن تؤثر على المستخدمين. في Nginx، الإعداد error_log ل debug يلتقط المستوى أثناء الإعداد معلومات تفصيلية لتشخيص مشكلات التكوين أو الشبكة. تضمن هذه الاستراتيجيات معًا نشر Keycloak أكثر مرونة وأمانًا، مما يجعله حلاً مثاليًا للمصادقة على مستوى المؤسسة خلف وكيل عكسي.

الأسئلة المتداولة حول Keycloak مع Nginx وDocker

- كيف يمكنني حل خطأ 502 Bad Gateway عند استخدام Keycloak مع Nginx؟

- لاستكشاف خطأ 502 وإصلاحه، تحقق من تكوين Nginx وتأكد من وجود خطأ 502 proxy_pass يتطابق عنوان URL مع عنوان حاوية Keycloak ومنفذها. تأكد أيضًا من تشغيل Keycloak وإمكانية الوصول إليه عبر الشبكة الداخلية.

- هل يمكنني استخدام إنهاء SSL مع Nginx لـ Keycloak؟

- نعم، يعد إنهاء SSL في Nginx أمرًا شائعًا. تكوين ssl_certificate و ssl_certificate_key على Nginx للتعامل مع HTTPS للطلبات الواردة. يمكن لـ Keycloak بعد ذلك التواصل عبر HTTP.

- كيف يمكنني موازنة تحميل مثيلات Keycloak المتعددة؟

- تعريف ان upstream الحظر في Nginx مع كل مثيل Keycloak. تعيين proxy_pass إلى الخادم الرئيسي، وسيقوم Nginx بتوزيع الطلبات عبر جميع المثيلات.

- ما هي أفضل الممارسات لتأمين متغيرات بيئة Keycloak في Docker؟

- يستخدم env_file في Docker Compose لتخزين البيانات الحساسة، وتجنب القيم المشفرة. قم أيضًا بتعيين الأذونات المناسبة لملفات البيئة لتقييد الوصول إليها.

- كيف أقوم بتجديد شهادة SSL تلقائيًا في Nginx؟

- أدوات مثل Let’s Encrypt تقوم بأتمتة تجديد الشهادة. بعد التجديد، استخدم برنامجًا نصيًا لإعادة تحميل Nginx حتى تصبح الشهادات الجديدة نافذة المفعول دون إعادة تشغيل الحاوية.

- هل يستطيع Keycloak مراقبة صحته من خلال Nginx؟

- نعم، مع نص بسيط، curl يمكنه التحقق من حالة نقطة النهاية الخاصة بـ Keycloak. في حالة الفشل، أعد تشغيل Nginx أو الحاوية، مع الحفاظ على التوفر والاستجابة.

- هل من الممكن استكشاف مشكلات تسجيل الدخول إلى Keycloak وإصلاحها عبر سجلات Nginx؟

- تعيين error_log في نجينكس ل debug المستوى مؤقتًا لالتقاط السجلات التفصيلية، مما يساعد في تشخيص مشكلات المصادقة والوصول.

- كيف يمكنني ضمان استمرارية الجلسة عبر مثيلات Keycloak المتعددة؟

- قم بتكوين الجلسات الثابتة في Nginx لإبقاء المستخدمين على اتصال بنفس نسخة Keycloak، مما يقلل من مشكلات تسجيل الدخول بسبب تغييرات الجلسة.

- هل يمكنني الوصول إلى وحدة تحكم المشرف الخاصة بـ Keycloak عبر نطاق مخصص؟

- نعم اضبط KC_HOSTNAME في متغيرات بيئة Keycloak إلى المجال المخصص. تأكد من توجيه المجال بشكل صحيح في Nginx.

- كيف يمكنني التحقق من تكوين Keycloak بشكل صحيح مع Nginx؟

- بعد التكوين، استخدم curl للتحقق مما إذا كانت نقاط النهاية تستجيب بشكل صحيح، أو الوصول إلى وحدة تحكم المشرف والتحقق من الأخطاء. قم أيضًا بمراقبة السجلات بحثًا عن أي مشكلات في الاتصال.

الختام: النقاط الرئيسية حول تكوين Keycloak وNginx

يمكن أن يكون تكوين Keycloak خلف وكيل Nginx العكسي فعالاً للغاية لتأمين الوصول وإدارته. ومع ذلك، غالبًا ما تنشأ أخطاء مثل "502 Bad Gateway" ومشكلات وحدة التحكم ذات الصلة بالمجال بسبب التكوينات الخاطئة. من خلال تحليل السجلات بعناية، والتحقق من إعدادات SSL والوكيل، والتحقق من صحة مسارات الشبكة، يمكنك استكشاف أخطاء الإعداد وإصلاحها وتحسينها.

من خلال هذه العملية، أظهرنا كيف تعمل الحاويات وإعدادات الوكيل ومتغيرات البيئة معًا لتحقيق الاستقرار في وحدة تحكم المشرف في Keycloak. سواء كان ذلك لموازنة التحميل، أو تفريغ SSL، أو المصادقة السلسة، فإن الإعداد الذي تم تكوينه جيدًا يوفر حل مصادقة مرنًا مناسبًا لمجموعة من بيئات الإنتاج. 🔧

المراجع والموارد

- يمكن العثور على تفاصيل حول تشغيل Keycloak في بيئة Docker والتكامل مع Nginx كوكيل عكسي في وثائق Keycloak الرسمية. توثيق عباءة المفاتيح

- يتم توفير رؤى حول تكوين Nginx للخادم الوكيل الآمن، بما في ذلك إنهاء SSL وأفضل ممارسات الوكيل العكسي، من خلال دليل إعداد Nginx. دليل الوكيل العكسي لـ Nginx

- تقدم وثائق Docker الرسمية نظرة شاملة على Docker Compose وإدارة متغيرات البيئة، مما يساعد على تبسيط تكوينات الخدمات المتعددة. عامل الميناء يؤلف متغيرات البيئة

- من أجل استكشاف أخطاء 502 وإصلاحها بشكل متقدم، خاصة في تكوينات الوكيل المعقدة، تعد موارد تصحيح الأخطاء والتسجيل في Nginx لا تقدر بثمن. دليل تصحيح أخطاء Nginx