Integration von Azure B2C mit Flutter

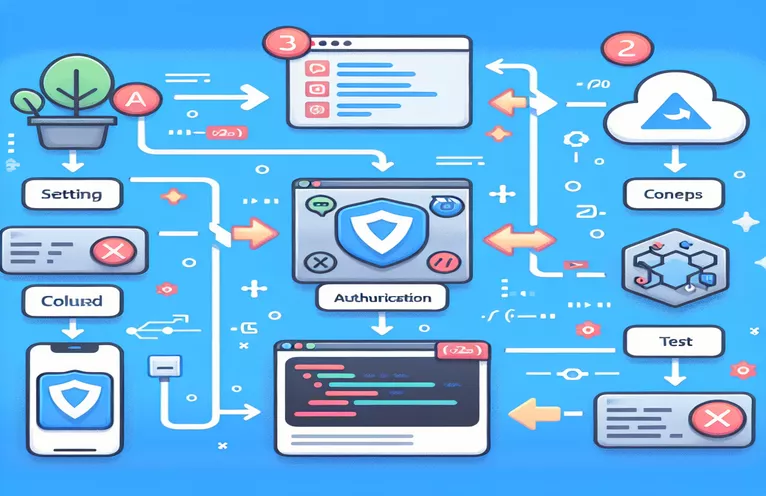

Die Integration von Azure B2C für die Benutzerauthentifizierung in einer mobilen Flutter-Anwendung kann eine Herausforderung sein, insbesondere wenn es an vorhandene Authentifizierungssysteme auf einer ASP.NET-Website angepasst wird. Das Ziel besteht darin, eine nahtlose Authentifizierungserfahrung auf beiden Plattformen bereitzustellen, ohne die Sicherheit oder das Benutzererlebnis zu beeinträchtigen.

Herkömmliche Methoden wie die Verwendung von WebViews oder benutzerdefinierten Chrome-Tabs haben sich aufgrund von Einschränkungen durch Drittanbieter-Authentifizierungsanbieter wie Google und Facebook sowie Weiterleitungsproblemen als problematisch erwiesen. Dies erfordert eine Umstellung auf eine nativere Implementierung innerhalb von Flutter, um die Authentifizierung effizient durchzuführen.

| Befehl | Beschreibung |

|---|---|

| aad_oauth/aad_oauth.dart | Flutter-Paket, das für die Azure Active Directory OAuth 2.0-Integration verwendet wird und die Benutzerauthentifizierung vereinfacht. |

| Config | Klasse aus dem AadOAuth-Paket zum Konfigurieren der OAuth-Eigenschaften, wie z. B. Mandant, Client-ID und Bereiche. |

| oauth.login() | Methode zum Initiieren des OAuth-Anmeldeflusses in einer Flutter-Anwendung. |

| oauth.getAccessToken() | Methode zum Abrufen des Zugriffstokens nach der Authentifizierung, der für API-Aufrufe verwendet werden kann. |

| ConfidentialClientApplicationBuilder | Eine Builder-Klasse in C#, die beim Einrichten der vertraulichen Clientanwendung mit den erforderlichen Anmeldeinformationen und Berechtigungen für die Backend-Authentifizierung hilft. |

| AcquireTokenForClient | Methode in der Microsoft.Identity.Client-Bibliothek zum Abrufen eines Tokens für die Anwendung selbst anstelle eines Benutzers, nützlich für Daemon- oder Dienst-zu-Dienst-Anwendungen. |

Skriptfunktionalität für die Azure B2C-Integration

Die Flutter-Anwendung nutzt die AadOAuth Paket für die Authentifizierung und nutzt die OAuth 2.0-Funktionen von Azure Active Directory für eine sichere Anmeldung. Der Config Die Klasse wird mit spezifischen Parametern wie der Mandanten-ID und der Client-ID instanziiert, die zum Festlegen des Bereichs und des Umleitungs-URI unerlässlich sind. Diese Konfigurationen sind entscheidend für die Steuerung des Authentifizierungsflusses und stellen sicher, dass die Anmeldeinformationen sowohl auf der ASP.NET-Website als auch in der Flutter-App erkannt werden. Dieses Setup ermöglicht eine nahtlose Authentifizierungserfahrung mithilfe von oauth.login() Methode zum Initiieren des Anmeldevorgangs.

Nach erfolgreicher Authentifizierung wird die oauth.getAccessToken() Die Methode ruft ein Zugriffstoken ab, das es der App ermöglicht, autorisierte API-Aufrufe durchzuführen. Auf der Backend-Seite nutzt das ASP.NET-Framework das ConfidentialClientApplicationBuilder um einen vertraulichen Client einzurichten, der sicher mit Azure B2C kommunizieren kann. Das Backend-Skript ist für die Verwendung von konfiguriert AcquireTokenForClient Methode, die ein Token abruft, das die Anwendung selbst und nicht einen einzelnen Benutzer darstellt. Dieses Token wird normalerweise zum Sichern von Back-End-zu-Back-End-Aufrufen oder beim Zugriff auf Ressourcen verwendet, die durch die eigenen Berechtigungen der Anwendung geschützt sind.

Flutter Native-Authentifizierung mit Azure B2C

Implementierung von Flutter- und Dart-Code

import 'package:flutter/material.dart';import 'package:aad_oauth/aad_oauth.dart';import 'package:aad_oauth/model/config.dart';final Config config = Config(tenant: 'YOUR_TENANT_ID',clientId: 'YOUR_CLIENT_ID',scope: 'openid profile offline_access',redirectUri: 'YOUR_REDIRECT_URI',);AadOAuth oauth = AadOAuth(config);void signIn() async {try {await oauth.login();String accessToken = await oauth.getAccessToken();// Use the access token in your application for API calls} catch (e) {// Handle login error}}void signOut() async {await oauth.logout();// Handle post-logout}

ASP.NET-Backend für Azure B2C-Authentifizierung

C# ASP.NET-Konfiguration

using Microsoft.Identity.Client;public class B2CAuthenticationService{private IConfidentialClientApplication _clientApplication;public B2CAuthenticationService(){_clientApplication = ConfidentialClientApplicationBuilder.Create("YOUR_CLIENT_ID").WithClientSecret("YOUR_CLIENT_SECRET").WithAuthority(new Uri("https://YOUR_TENANT.b2clogin.com/YOUR_TENANT.onmicrosoft.com/B2C_1A_SIGNUP_SIGNIN")).Build();}public async Task<string> AcquireToken(){var result = await _clientApplication.AcquireTokenForClient(new[] { "https://graph.microsoft.com/.default" }).ExecuteAsync();return result.AccessToken;}}

Erweiterte Strategien für die Authentifizierung in Flutter mit Azure B2C

Beim Erstellen einer Flutter-Anwendung, die Azure B2C zur Authentifizierung integriert, ist es wichtig, erweiterte Sicherheitspraktiken und Verbesserungen der Benutzererfahrung zu berücksichtigen. Beispielsweise kann die Implementierung der Multi-Faktor-Authentifizierung (MFA) die Sicherheit deutlich erhöhen. MFA kann direkt im Azure-Portal konfiguriert werden, wodurch eine zusätzliche Sicherheitsebene während des Authentifizierungsprozesses hinzugefügt wird. Dadurch wird sichergestellt, dass der zusätzliche Authentifizierungsfaktor auch bei kompromittierten Benutzeranmeldeinformationen dazu beitragen kann, unbefugten Zugriff zu verhindern.

Ein weiterer zu berücksichtigender Aspekt ist die Benutzererfahrung während des Authentifizierungsprozesses. Die Bereitstellung klarer Rückmeldungen und Anleitungen während der Anmeldung, insbesondere beim Umgang mit Fehlern oder zusätzlichen Sicherheitsanforderungen, kann die Benutzerzufriedenheit und das Vertrauen in Ihre Anwendung verbessern. Durch die Implementierung benutzerdefinierter Benutzeroberflächen zur Authentifizierung, anstatt sich auf generische Webansichten zu verlassen, kann sich der Anmeldevorgang auch integrierter und nahtloser anfühlen.

Häufig gestellte Fragen zur Authentifizierungsintegration

- Was ist Azure B2C?

- Azure B2C ist ein Identitätsverwaltungsdienst, der dabei hilft, den Zugriff von Kunden, Verbrauchern und Bürgern auf Web-, Desktop-, Mobil- oder Single-Page-Anwendungen zu verwalten und zu sichern.

- Wie funktioniert Flutter mit Azure B2C?

- Flutter kann über verschiedene Pakete, die OAuth-Authentifizierungsflüsse erleichtern, in Azure B2C integriert werden und so eine sichere und nahtlose Benutzeranmeldung und -registrierung gewährleisten.

- Was ist der Vorteil der Verwendung multi-factor authentication?

- Die Multi-Faktor-Authentifizierung bietet eine zusätzliche Sicherheitsebene, indem sie zwei oder mehr Verifizierungsmethoden erfordert, was das Risiko eines unbefugten Zugriffs erheblich verringert.

- Kann ich die Anmeldeoberfläche in Flutter anpassen, wenn ich Azure B2C verwende?

- Ja, Flutter ermöglicht eine umfassende Anpassung der Benutzeroberfläche, sodass Entwickler ein vollständig gebrandetes und nahtloses Anmeldeerlebnis schaffen können, selbst bei der Integration mit Azure B2C.

- Was soll ich tun, wenn der Azure B2C-Dienst ausfällt?

- Implementieren Sie Fallback-Authentifizierungsmechanismen oder behandeln Sie Fehler ordnungsgemäß, um sicherzustellen, dass Benutzer über das Problem informiert werden und gleichzeitig die Sicherheit gewahrt bleibt.

Abschließende Gedanken zur Integration der Flutter-Authentifizierung

Die Übernahme nativer Flutter-Methoden zur Integration der Azure B2C-Authentifizierung bietet eine robuste Lösung, die den Best Practices der mobilen App-Entwicklung entspricht. Durch die Nutzung direkter API-Interaktionen und nativer UI-Komponenten können Entwickler eine sichere und nahtlose Benutzererfahrung auf verschiedenen Plattformen gewährleisten. Diese Strategie umgeht effektiv die Einschränkungen, die durch Authentifizierungsanforderungen Dritter und plattformspezifische Richtlinien auferlegt werden, und ermöglicht letztendlich einen zuverlässigeren und benutzerfreundlicheren Authentifizierungsprozess.