Verbinden von Azure SQL mit lokalem SQL Server für Echtzeitdaten und Warnungen

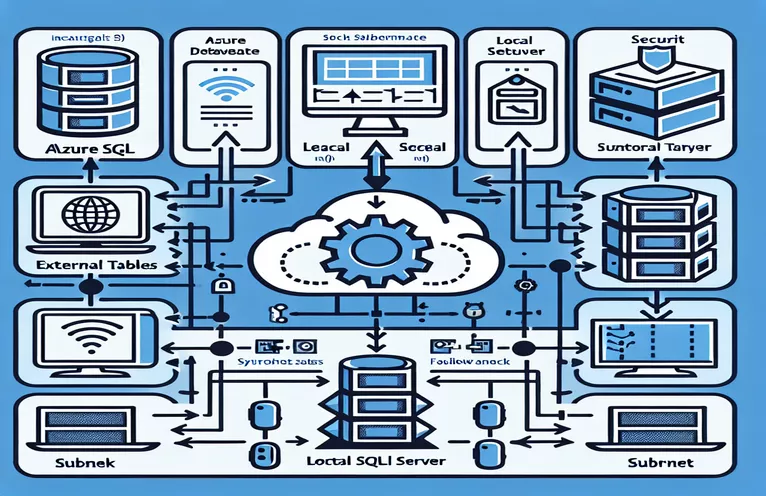

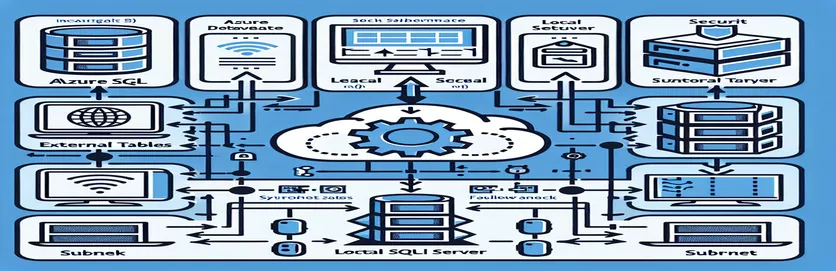

Einrichten einer externen Tabelle in Azure SQL um lokal auf eine Tabelle zuzugreifen SQL-Server innerhalb desselben Subnetzes können neue Möglichkeiten zur Verwaltung und Auslösung von Datenprozessen eröffnen. Stellen Sie sich ein Szenario vor, in dem Ihre cloudbasierten Datenbanken mit einer lokalen Datenbank interagieren müssen, die automatisierte E-Mails für Warnungen auslöst – etwas, das Azure SQL allein nicht problemlos bewältigen kann. 💡

Mit diesem Setup können Sie E-Mail-Benachrichtigungen auslösen oder andere Aktionen innerhalb der lokalen Serverumgebung ausführen. Theoretisch sollte dies nahtlos erfolgen, insbesondere wenn sich beide Server im selben Subnetz befinden. Einige komplexe Konfigurationen können jedoch zu unerwarteten Verbindungsproblemen führen. Fehler wie Netzwerk-Timeouts, Authentifizierungskonflikte oder Verbindungsprobleme sind häufige Hindernisse.

In diesem Artikel führe ich Sie durch die wesentlichen Schritte zum Konfigurieren eines Externer Tisch in Azure SQL anhand von Beispielen, die Ihnen bei der Behebung eventuell auftretender Verbindungsfehler helfen. Wir behandeln wesentliche Konfigurationen und potenzielle Fallstricke, basierend auf realen Szenarien, mit denen Entwickler konfrontiert sind, die eine zuverlässige serverübergreifende Kommunikation benötigen.

Wenn Sie diese Schritte befolgen, können Sie diese Systeme verbinden, Warnungen senden und die Funktionalität zwischen Ihren Azure SQL-Datenbanken und dem lokalen SQL Server optimieren – so vermeiden Sie häufige Einrichtungsfehler und sorgen für eine stabile Integration. 🌐

| Befehl | Anwendungsbeispiel und Beschreibung |

|---|---|

| CREATE MASTER KEY | Erstellt einen Datenbankverschlüsselungsschlüssel, der zum Einrichten einer sicheren Verbindung zwischen Azure SQL und lokalen SQL-Datenbanken erforderlich ist.

Beispiel: CREATE MASTER KEY ENCRYPTION BY PASSWORD = 'YourSecurePassword'; |

| CREATE DATABASE SCOPED CREDENTIAL | Erstellt Anmeldeinformationen im Azure SQL-Datenbankkontext und ordnet einen Benutzernamen und ein Kennwort zu, um den Zugriff auf eine externe SQL-Datenquelle zu ermöglichen.

Beispiel: CREATE DATABASE SCOPED CREDENTIAL [CredentialName] WITH IDENTITY = 'Username', SECRET = 'Password'; |

| CREATE EXTERNAL DATA SOURCE | Definiert die Datenquelleninformationen für Azure SQL zur Kommunikation mit einem externen SQL Server, einschließlich Typ, IP, Datenbankname und zugehörige Anmeldeinformationen.

Beispiel: ERSTELLEN SIE EINE EXTERNE DATENQUELLE [DataSourceName] WITH (TYPE = RDBMS, LOCATION = 'sqlserver://IP_Address', CREDENTIAL = [CredentialName]); |

| CREATE EXTERNAL TABLE | Erstellt eine Tabelle in Azure SQL, die einer Tabelle in der externen SQL Server-Datenbank zugeordnet ist, sodass Azure SQL Daten aus der externen Tabelle abrufen kann, als ob diese lokal wären.

Beispiel: CREATE EXTERNAL TABLE [Schema].[TableName] ([Column] [DataType]) WITH (DATA_SOURCE = [DataSourceName]); |

| RAISERROR | Erzeugt benutzerdefinierte Fehlermeldungen in T-SQL. Dieser Befehl ist nützlich für die Fehlerbehandlung, wenn beim Verbindungsaufbau oder beim Zugriff auf externe Tabellen bestimmte Probleme auftreten.

Beispiel: RAISERROR('Verbindungsfehler mit externer Datenquelle.', 16, 1); |

| IF EXISTS (SELECT...) | Überprüft die Existenz eines bestimmten Objekts, z. B. einer externen Tabelle, bevor Aktionen ausgeführt werden. Dies ist für Validierungsschritte nützlich.

Beispiel: IF EXISTS (SELECT * FROM sys.external_tables WHERE name = 'TableName') |

| DECLARE | Deklariert eine Variable zum Speichern von Werten für die spätere Verwendung in Skripts, wie z. B. dynamische IP-Adressen oder Benutzernamen, und sorgt so für Flexibilität und Wiederverwendbarkeit.

Beispiel: DECLARE @VariableName NVARCHAR(255) = 'Wert'; |

| sp_addextendedproperty | Fügt einem Datenbankobjekt eine benutzerdefinierte Eigenschaft hinzu, die zum Verfolgen benutzerdefinierter Einstellungen oder Tests verwendet werden kann, insbesondere bei der Validierung der Umgebungseinrichtung.

Beispiel: EXEC sp_addextendedproperty 'PropertyName', 'Value'; |

| BEGIN TRY...END CATCH | Richtet einen Try-Catch-Block ein, um Fehler ordnungsgemäß zu behandeln. Diese Struktur ermöglicht es dem Code, fortzufahren oder bestimmte Fehlerreaktionen auszuführen, wenn eine Ausnahme auftritt.

Beispiel: BEGIN TRY CREATE MASTER KEY... END TRY BEGIN CATCH PRINT 'Fehler aufgetreten'; ENDFANG; |

| SELECT TOP | Begrenzt die Anzahl der in einem Ergebnis zurückgegebenen Zeilen. Dies ist nützlich, um die erste Verbindung zu externen Tabellen zu testen, ohne alle Datensätze zurückzugeben.

Beispiel: SELECT TOP 5 * FROM [dbo].[ExternalTable]; |

Implementieren sicherer externer Tabellenverbindungen in Azure SQL

Beim Einrichten einer externen Tabelle in Azure SQL Um mit einem lokalen SQL Server zu interagieren, umfassen die ersten Schritte die Erstellung wesentlicher Sicherheitskomponenten und die Definition externer Datenquellen. Der erste Befehl, MASTER-SCHLÜSSEL ERSTELLENwird verwendet, um einen Verschlüsselungsschlüssel innerhalb der Azure SQL-Datenbank einzurichten und so die notwendige Grundlage für verschlüsselte Datenvorgänge bereitzustellen. Dieser Schlüssel fungiert als erste Sicherheitsebene und stellt sicher, dass vertrauliche Daten, die zwischen Azure SQL und dem lokalen SQL Server übertragen werden, geschützt sind. Als nächstes gehen wir zu Datenbankbezogene Anmeldeinformationen erstellen, ein wichtiger Schritt beim Definieren der Authentifizierungsdetails für den Zugriff auf den lokalen SQL Server. Durch die Angabe eines Benutzernamens und eines Kennworts können diese Anmeldeinformationen Azure SQL das Konto erkennen und validieren, das zum Herstellen einer Verbindung mit der externen SQL Server-Datenquelle verwendet wird. Ohne diese Authentifizierungsdaten würde der Verbindungsversuch fehlschlagen, da Azure SQL einen überprüften Zugriff auf die externe Ressource benötigt. 🔐

Nach der Einrichtung der Anmeldeinformationen wird die EXTERNE DATENQUELLE ERSTELLEN Der Befehl wird verwendet, um Azure SQL mit dem spezifischen SQL Server zu verknüpfen, der die gewünschten Daten enthält. Mit diesem Befehl definieren wir wichtige Verbindungsdetails, einschließlich der IP-Adresse des lokalen SQL Servers, des Datenbanknamens und der zuvor erstellten Anmeldeinformationen. Stellen Sie sich vor, Sie richten eine Verbindung zwischen zwei Büros ein, die jeweils mit unterschiedlichen Schlössern gesichert sind – das ist so, als würden Sie festlegen, welches Büro Sie betreten und sicherstellen, dass Sie den Schlüssel haben. Der Datenquellentyp ist hier auf RDBMS (relationales Datenbankverwaltungssystem) festgelegt, wodurch er mit SQL-basierten externen Daten kompatibel ist und einen Pfad für Azure SQL zur Interaktion mit der Tabelle auf dem angegebenen Server erstellt. Die ordnungsgemäße Konfiguration dieses Pfades ist für den Datenaustausch zwischen den Systemen von entscheidender Bedeutung. 🌐

Der nächste Schritt besteht darin, die externe Tabelle selbst zu definieren. Mit EXTERNE TABELLE ERSTELLEN, ordnen wir die Struktur der lokalen SQL Server-Tabelle der Azure SQL-Umgebung zu. Durch die Angabe des Schemas, des Objektnamens und der Datenquelle ermöglicht dieser Befehl Azure SQL im Wesentlichen, auf die lokale SQL Server-Tabelle zu verweisen, als wäre es eine interne Tabelle. Stellen Sie sich das so vor, als würden Sie das Layout eines Bürotisches auf einen anderen kopieren, ohne die Gegenstände zu verschieben – der Tisch sieht identisch aus, befindet sich aber an einer anderen Stelle. Dadurch können Entwickler typische SQL-Vorgänge wie SELECT auf der Azure SQL-Seite ausführen, während die Daten noch lokal gespeichert sind. Die externe Tabelle bietet eine einfache Möglichkeit, in beiden Umgebungen zu arbeiten, ohne große Datensätze zu replizieren.

Um sicherzustellen, dass alles funktioniert, ist es wichtig, die Verbindung zu testen. Die bereitgestellten Skripte umfassen a OBEN WÄHLEN -Anweisung, um den Datenabruf aus der externen Tabelle schnell zu validieren, while RAISERROR wird verwendet, um eine benutzerdefinierte Fehlermeldung anzuzeigen, wenn es Probleme mit der Verbindung gibt. Die Überprüfung der Konnektivität über diese Befehle ermöglicht eine schnelle Fehlerbehebung und Rückmeldung und hilft Entwicklern zu erkennen, ob Authentifizierung, IP-Einstellungen oder Netzwerkkonfigurationen angepasst werden müssen. In der Praxis ermöglichen diese Befehle Azure SQL-Datenbanken die Interaktion mit lokalen Ressourcen und sorgen gleichzeitig für Sicherheit, Flexibilität und schnelle Optionen zur Fehlerbehebung bei Netzwerk- und Konnektivitätsproblemen. Mit diesem Setup sind Sie bestens gerüstet, um Daten zwischen Cloud- und lokalen Umgebungen effektiv zu verwalten. 🚀

Lösung 1: Konfigurieren einer externen Azure SQL-Tabelle mit Fehlerbehebung bei Konnektivität

Diese Lösung konfiguriert Azure SQL für den Zugriff auf eine lokale SQL Server-Tabelle mithilfe von T-SQL. Es befasst sich mit der Einrichtung von Anmeldeinformationen, der Konfiguration von Datenquellen und der Verbindungsvalidierung.

-- Step 1: Create a Master Key in Azure SQL Database (required for security)CREATE MASTER KEY ENCRYPTION BY PASSWORD = 'YourPasswordHere';-- Step 2: Create Database Scoped Credential for Local SQL ServerCREATE DATABASE SCOPED CREDENTIAL [LocalCredential]WITH IDENTITY = 'SQLServerUsername', SECRET = 'SQLServerPassword';-- Step 3: Set up an External Data Source pointing to Local SQL ServerCREATE EXTERNAL DATA SOURCE [LocalSQLDataSource]WITH (TYPE = RDBMS, LOCATION = 'sqlserver://YourServerIP',DATABASE_NAME = 'YourDatabaseName', CREDENTIAL = [LocalCredential]);-- Step 4: Create External Table to Access Local SQL Server TableCREATE EXTERNAL TABLE [dbo].[LocalTable_Ext]([ID] INT NOT , [Name] VARCHAR(255), [Details] NVARCHAR(MAX))WITH (DATA_SOURCE = [LocalSQLDataSource],SCHEMA_NAME = N'dbo', OBJECT_NAME = N'YourLocalTable');-- Test: Verify connection by selecting data from the external tableSELECT * FROM [dbo].[LocalTable_Ext];

Lösung 2: Alternatives Skript mit zusätzlicher Fehlerbehandlung

Dieses Skript umfasst erweiterte Fehlerbehandlung und dynamische IP-Validierung für Verbindungsrobustheit.

-- Step 1: Define the Master KeyBEGIN TRYCREATE MASTER KEY ENCRYPTION BY PASSWORD = 'AnotherSecurePassword';END TRYBEGIN CATCHPRINT 'Master Key already exists or an error occurred.'END CATCH;-- Step 2: Define Database Scoped Credential with Error CatchBEGIN TRYCREATE DATABASE SCOPED CREDENTIAL [AltCredential]WITH IDENTITY = 'AnotherUser', SECRET = 'AnotherPassword';END TRYBEGIN CATCHPRINT 'Credential creation failed or exists.'END CATCH;-- Step 3: Set up External Data Source (dynamic IP address check)DECLARE @ServerIP NVARCHAR(100) = '192.168.1.10';IF EXISTS (SELECT * FROM sys.database_scoped_credentials WHERE name = 'AltCredential')BEGINCREATE EXTERNAL DATA SOURCE [DynamicSQLSource]WITH (TYPE = RDBMS, LOCATION = 'sqlserver://' + @ServerIP,DATABASE_NAME = 'DatabaseName', CREDENTIAL = [AltCredential]);END-- Step 4: Create External Table with Improved Error HandlingBEGIN TRYCREATE EXTERNAL TABLE [dbo].[AltTable_Ext]([Column1] INT NOT , [Column2] NVARCHAR(255))WITH (DATA_SOURCE = [DynamicSQLSource],SCHEMA_NAME = N'dbo', OBJECT_NAME = N'LocalTable');END TRYBEGIN CATCHPRINT 'Error creating external table.'END CATCH;-- Test connectivity and catch errorsBEGIN TRYSELECT TOP 5 * FROM [dbo].[AltTable_Ext];END TRYBEGIN CATCHPRINT 'Error selecting data from external table.'END CATCH;

Lösung 3: Test- und Validierungsskript mithilfe von Unit-Tests

Diese Lösung implementiert T-SQL-Komponententests, um die Konnektivität und den Datenabruf zu validieren und so die Codezuverlässigkeit in allen Umgebungen sicherzustellen.

-- Test Master Key CreationDECLARE @TestMasterKey NVARCHAR(255) = 'TestKey123';EXEC sp_addextendedproperty 'MasterKeyTest', @TestMasterKey;-- Test Credential CreationDECLARE @TestCredential NVARCHAR(255) = 'TestUser';EXEC sp_addextendedproperty 'CredentialTest', @TestCredential;-- Test Data Source ConnectivityDECLARE @TestDataSource NVARCHAR(255) = 'sqlserver://TestSource';EXEC sp_addextendedproperty 'DataSourceTest', @TestDataSource;-- Test External Table AccessIF EXISTS (SELECT * FROM sys.external_tables WHERE name = 'TestTable_Ext')SELECT 'Connection Successful!' AS Status;ELSERAISERROR('External Table not found.', 16, 1);

Verbesserung der Konnektivität zwischen Azure SQL und lokalen SQL-Servern

Beim Erstellen einer externen Tabelle in Azure SQL Um auf eine Tabelle auf einem lokalen SQL Server zuzugreifen, spielen Netzwerkkonfigurationen eine entscheidende Rolle. Über das Definieren von Anmeldeinformationen und das Einrichten von Datenquellen hinaus ist es wichtig, die Netzwerkeinstellungen auf beiden Seiten zu berücksichtigen, da Verbindungsfehler häufig durch übersehene Details wie z Firewall-Einstellungen oder virtuelle Netzwerkkonfigurationen. Beispielsweise muss sichergestellt werden, dass die Firewall des lokalen SQL Servers eingehende Anfragen aus dem IP-Bereich der Azure SQL-Datenbank zulässt. Darüber hinaus kann die Einrichtung des richtigen Subnetzes innerhalb des Azure Virtual Network (VNet) eine stabile Verbindung ermöglichen und so das Risiko von Verbindungsproblemen verringern. 🔐

Ein weiterer wichtiger Aspekt ist die korrekte Konfiguration der Protokolloptionen auf dem lokalen SQL Server. Obwohl Benannte Pfeifen Wenn in diesem Setup aktiviert ist, sind TCP/IP-Protokolle für Cloud-Verbindungen oft zuverlässiger. Mithilfe des SQL Server-Konfigurationsmanagers kann sichergestellt werden, dass TCP/IP aktiviert ist und die richtigen Ports geöffnet sind. Port 1433 ist der Standard für SQL Server-Verbindungen. Wenn jedoch ein benutzerdefinierter Port verwendet wird, muss dieser in der Zeichenfolge für den Speicherort der externen Datenquelle angegeben werden. Diese Vorgehensweise hilft Azure SQL dabei, die richtige SQL Server-Instanz zu identifizieren und eine Verbindung mit ihr herzustellen.

Schließlich können Überwachung und Protokollierung Erkenntnisse darüber liefern, wo die Verbindung möglicherweise fehlschlägt. Aktivieren Azure Monitor in der SQL-Datenbank hilft, Verbindungsversuche zu verfolgen, während SQL Server-Protokolle detaillierte Fehlermeldungen erfassen können, wenn der lokale Server die Verbindung ablehnt. Die regelmäßige Überprüfung dieser Protokolle ermöglicht eine schnelle Fehlerbehebung und gewährleistet einen reibungslosen Datenaustausch zwischen Azure SQL und lokalen Servern. Durch die Verfeinerung der Netzwerkeinstellungen, Protokollauswahl und Überwachungskonfigurationen schaffen Sie ein robusteres und belastbareres Setup für serverübergreifende Dateninteraktionen. 🌐

Häufige Fragen und Lösungen zur Azure SQL- und Local SQL Server-Integration

- Was ist der Zweck von CREATE MASTER KEY?

- Der CREATE MASTER KEY Der Befehl sichert die Datenbank, indem er die Verschlüsselung aktiviert, die beim Herstellen sicherer Verbindungen und Anmeldeinformationen erforderlich ist.

- Warum ist CREATE DATABASE SCOPED CREDENTIAL benötigt?

- Der CREATE DATABASE SCOPED CREDENTIAL Der Befehl speichert Anmeldedaten sicher und ermöglicht Azure SQL die Authentifizierung beim Zugriff auf den lokalen SQL Server.

- Kann ich eine dynamische IP für die externe Datenquelle verwenden?

- Es wird nicht empfohlen, da die LOCATION Saite rein CREATE EXTERNAL DATA SOURCE Normalerweise ist eine statische IP oder ein statischer Hostname erforderlich, um eine konsistente Konnektivität sicherzustellen.

- Wie funktioniert RAISERROR Hilfe bei der Fehlerbehebung?

- RAISERROR generiert eine benutzerdefinierte Fehlermeldung, die nützliche Debuginformationen liefern kann, wenn eine externe Tabellenverbindung fehlschlägt.

- Warum SELECT TOP Hilfe beim Testen?

- Der SELECT TOP Der Befehl schränkt die Ergebnisse ein und ermöglicht so ein schnelles Testen der externen Tabellenverbindung, ohne große Datenmengen abzufragen.

- Was soll ich tun, wenn ich einen Login-Timeout-Fehler erhalte?

- Stellen Sie sicher, dass die TCP/IP Das Protokoll ist im SQL Server-Konfigurationsmanager aktiviert und die Firewallregeln erlauben Datenverkehr aus dem IP-Bereich von Azure SQL.

- Ist es möglich, eine benannte Instanz von SQL Server mit Azure SQL zu verwenden?

- Es ist eine Herausforderung CREATE EXTERNAL DATA SOURCE Unterstützt derzeit nur IP-Adressen oder einzelne SQL Server-Instanzen, keine benannten Instanzen.

- Woher weiß ich, ob die Anmeldeinformationen korrekt eingerichtet wurden?

- Sie können es überprüfen, indem Sie verwenden sys.database_scoped_credentials um zu überprüfen, ob die Anmeldeinformationen vorhanden und korrekt konfiguriert sind.

- Kann ich die IP-Adresse aktualisieren? CREATE EXTERNAL DATA SOURCE?

- Ja, aber Sie müssen die Definition der externen Datenquelle neu erstellen oder ändern, um die IP-Adresse oder den Hostnamen zu aktualisieren.

- Warum sollte ich verwenden Azure Monitor in diesem Setup?

- Azure Monitor Hilft bei der Protokollierung von Verbindungsversuchen, Fehlern und der Gesamtnutzung und erleichtert so die Identifizierung von Verbindungsfehlern oder Problemen mit der externen Tabelle.

- Muss ich SQL Server nach der Aktivierung von TCP/IP neu starten?

- Ja, wenn Sie es aktivieren TCP/IP Im SQL Server-Konfigurationsmanager müssen Sie den SQL Server-Dienst neu starten, damit die Änderungen wirksam werden.

- Was bedeutet das sp_addextendedproperty Befehl tun?

- sp_addextendedproperty wird verwendet, um benutzerdefinierte Eigenschaften zu Datenbankobjekten hinzuzufügen, die bei der Verfolgung spezifischer Setup-Details oder Testumgebungsattributen hilfreich sein können.

Wichtige Erkenntnisse für eine erfolgreiche Azure SQL- und lokale SQL Server-Integration

Die Implementierung einer externen Tabelle in Azure SQL mit Zugriff auf einen lokalen SQL Server erfordert Liebe zum Detail bei den Sicherheits- und Netzwerkeinstellungen. Durch die Sicherstellung, dass Protokolle wie TCP/IP aktiviert sind und Firewalls die erforderlichen IPs zulassen, können Verbindungsfehler verhindert werden. Dieser Ansatz stellt zuverlässige umgebungsübergreifende Verbindungen her. 😊

Nach der Einrichtung ermöglicht diese Konfiguration Azure SQL, Aktionen wie E-Mail-Benachrichtigungen mithilfe lokaler SQL Server-Trigger auszuführen. Tests mit Befehlen wie SELECT und RAISERROR können dabei helfen, Probleme zu identifizieren, wodurch die Integration robust und vorteilhaft für datengesteuerte Prozesse zwischen Servern wird.

Quellen und Referenzen für die Konfiguration externer Azure SQL-Tabellen

- Eine umfassende Dokumentation zu Azure SQL- und lokalen SQL Server-Konfigurationen finden Sie unter Microsoft Azure SQL-Dokumentation .

- Schritte zur Fehlerbehebung im Netzwerk und Anleitungen zu ODBC-Fehlern finden Sie im offiziellen ODBC-Treiber für SQL Server-Handbuch .

- Weitere Informationen zum Verwalten externer Datenquellen in Azure SQL finden Sie im Konfigurationshandbuch für externe Azure SQL-Datenquellen .

- Weitere Unterstützung zum Konfigurieren datenbankbezogener Anmeldeinformationen und Netzwerk-Firewalls finden Sie im Best Practices für die Sicherheit von SQL-Datenbanken .

- Zur Fehlerbehebung bei Anmelde- und Netzwerkfehlern in SQL Server ist die SQL Server-Fehlerbehandlungs- und Netzwerkhandbuch bietet detaillierte Lösungen.