Garantizar una actualización JWT perfecta en interceptores angulares

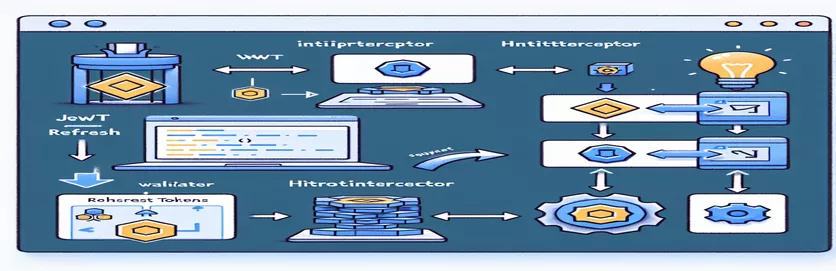

En una aplicación web con sesiones de usuario seguras, administrar tokens JWT de corta duración de manera efectiva es crucial para una experiencia de usuario ininterrumpida. Cuando los tokens caducan, los usuarios suelen encontrarse con problemas, como verse obligados a volver a iniciar sesión, lo que puede resultar frustrante e interrumpir la participación del usuario. Para abordar esto, los desarrolladores comúnmente implementan actualización automática de token usando un interceptor Angular para manejar sesiones caducadas. 🕰️

Este enfoque implica interceptar solicitudes HTTP, detectar errores 401 (solicitudes no autorizadas) y luego invocar un proceso de actualización para obtener un nuevo token. Sin embargo, pueden surgir problemas al garantizar que el token o la cookie actualizados se apliquen a las solicitudes reintentadas. Si el nuevo token no se propaga correctamente, el reintento puede fallar, dejando a los usuarios con el mismo error de autorización y potencialmente interrumpiendo los flujos de trabajo de la aplicación.

En esta guía, veremos una implementación práctica de este patrón de interceptor. Veremos cómo detectar errores, actualizar tokens y confirmar que las solicitudes vuelvan a intentarlo con una autorización válida. Este enfoque minimiza las interrupciones y le brinda control sobre el proceso de renovación de la sesión.

Al final, obtendrá información sobre cómo abordar errores comunes, como manejar cookies HttpOnly y administrar secuencias de actualización durante grandes volúmenes de solicitudes. Este método garantiza que su aplicación pueda mantener una sesión de usuario segura y fluida sin inicios de sesión constantes. 🔒

| Dominio | Ejemplo de uso |

|---|---|

| catchError | Se utiliza dentro de una canalización Observable para detectar y manejar errores que ocurren durante las solicitudes HTTP, lo que permite al interceptor interceptar errores 401 específicamente para actualizar tokens o manejar solicitudes no autorizadas. |

| switchMap | Cambia a un nuevo observable, que normalmente se usa aquí para manejar el reintento HTTP después de que se actualiza un token. Al cambiar de flujo, reemplaza el observable anterior, lo que garantiza que solo se procese la solicitud reintentada con el nuevo token. |

| BehaviorSubject | Un asunto RxJS especializado que se utiliza para mantener el estado de actualización del token en todas las solicitudes HTTP. A diferencia del Asunto normal, BehaviorSubject conserva el último valor emitido, lo que resulta útil para manejar errores 401 simultáneos. |

| clone | Clona el objeto HttpRequest con propiedades actualizadas como withCredentials: true. Esto permite enviar cookies con la solicitud conservando la configuración de la solicitud original. |

| pipe | Encadena múltiples operadores RxJS en un Observable. En este interceptor, la canalización es esencial para componer el manejo de errores y la lógica de reintento después de una actualización del token. |

| of | Una utilidad RxJS que crea un observable a partir de un valor. En las pruebas, of(true) se utiliza para simular una respuesta exitosa de refrescoToken, lo que ayuda en las pruebas unitarias del interceptor. |

| HttpTestingController | Una utilidad del módulo de prueba de Angular que permite la interceptación y control de solicitudes HTTP en un entorno de prueba. Ayuda a simular respuestas y afirmar que el interceptor manejó correctamente las solicitudes. |

| flush | Se utiliza con HttpTestingController para completar manualmente una solicitud HTTP dentro de una prueba, lo que permite la simulación de respuestas como 401 no autorizado. Esto garantiza que la lógica de actualización del interceptor se active como se esperaba. |

| getValue | Accede al valor actual de un BehaviorSubject, que es esencial en este interceptor para verificar si el proceso de actualización del token ya está en progreso, evitando múltiples solicitudes de actualización. |

Garantizar una autenticación JWT confiable con interceptores angulares

En el ejemplo anterior, el interceptor está diseñado para actualizar automáticamente un token JWT de corta duración cada vez que se encuentra un error 401. Este tipo de configuración es esencial en aplicaciones con datos confidenciales, donde mantener la seguridad de la sesión es fundamental, pero la experiencia del usuario no debe interrumpirse. El interceptor detecta el error 401 (no autorizado) e inicia una solicitud de token de actualización para renovar la sesión sin requerir que el usuario se vuelva a autenticar. Este proceso es desencadenado por la función catchError, que permite el manejo de errores dentro de una canalización observable. Aquí, cualquier error HTTP, específicamente un 401, indica que el token probablemente haya caducado e inicia el proceso de actualización.

La función switchMap es otro elemento central aquí; crea un nuevo flujo observable para la solicitud actualizada, reemplazando el antiguo observable sin cancelar todo el flujo. Después de la actualización, vuelve a intentar la solicitud original, asegurándose de que se aplique el nuevo token. Al cambiar del antiguo observable a uno nuevo, el interceptor puede realizar la renovación del token de forma fluida y sin bloqueos. Esta técnica es particularmente valiosa cuando se trabaja con aplicaciones en tiempo real, ya que reduce las interrupciones en las interacciones del usuario y al mismo tiempo mantiene una autenticación segura. Por ejemplo, un usuario que navegue por un panel financiero seguro no será redirigido ni cerrará sesión innecesariamente; en cambio, el nuevo token se adquiere y se aplica en segundo plano. 🔄

Además, BehaviorSubject desempeña un papel crucial al gestionar el estado del proceso de actualización. Esta utilidad RxJS puede retener el último valor emitido, lo cual es especialmente útil cuando varias solicitudes encuentran un error 401 al mismo tiempo. En lugar de activar varias actualizaciones, el interceptor solo inicia una actualización de token y todas las demás solicitudes se ponen en cola para esperar esta única renovación de token. El uso de BehaviorSubject con switchMap ayuda a garantizar que si una solicitud activa la actualización, todas las demás solicitudes que necesiten el nuevo token utilizarán las credenciales actualizadas sin provocar repetidas llamadas de actualización. Esta función es extremadamente útil en los casos en que los usuarios pueden tener varias pestañas abiertas o la aplicación administra varias llamadas de red simultáneas, lo que ahorra recursos y evita una carga excesiva del servidor.

Probar esta lógica de interceptor también es esencial para garantizar que funcione en diferentes escenarios, por lo que incluimos HttpTestingController. Esta herramienta de prueba de Angular nos permite simular y probar respuestas HTTP, como el estado 401 no autorizado, en un entorno controlado. Usando Flush, un método proporcionado por HttpTestingController, los desarrolladores pueden simular respuestas de error del mundo real y verificar que el interceptor se comporte como se espera. Este enfoque de prueba nos permite refinar qué tan bien la lógica de actualización maneja varios casos antes de implementar la aplicación. Con estos métodos, el interceptor no solo preserva la sesión de forma segura, sino que también proporciona una experiencia más fluida y estable para los usuarios que navegan por la aplicación. 👩💻

Implementación de JWT Interceptor con Angular: manejo de errores y solución de token de actualización

Uso de Angular con estructura de servicio modular para manejo de errores y gestión de sesiones

import { Injectable } from '@angular/core';import { HttpEvent, HttpInterceptor, HttpHandler, HttpRequest, HttpErrorResponse } from '@angular/common/http';import { catchError, switchMap } from 'rxjs/operators';import { Observable, throwError, BehaviorSubject } from 'rxjs';import { AuthService } from './auth.service';import { Router } from '@angular/router';@Injectable()export class JwtInterceptor implements HttpInterceptor {private refreshTokenInProgress$ = new BehaviorSubject<boolean>(false);constructor(private authService: AuthService, private router: Router) {}intercept(req: HttpRequest<any>, next: HttpHandler): Observable<HttpEvent<any>> {req = req.clone({ withCredentials: true });return next.handle(req).pipe(catchError((error: HttpErrorResponse) => {if (error.status === 401) {return this.handle401Error(req, next);}return throwError(() => error);}));}private handle401Error(req: HttpRequest<any>, next: HttpHandler): Observable<HttpEvent<any>> {if (!this.refreshTokenInProgress$.getValue()) {this.refreshTokenInProgress$.next(true);return this.authService.refreshToken().pipe(switchMap(() => {this.refreshTokenInProgress$.next(false);return next.handle(req.clone({ withCredentials: true }));}),catchError((error) => {this.refreshTokenInProgress$.next(false);this.authService.logout();this.router.navigate(['/login'], { queryParams: { returnUrl: req.url } });return throwError(() => error);}));}return this.refreshTokenInProgress$.pipe(switchMap(() => next.handle(req.clone({ withCredentials: true }))));}}

Prueba de unidad angular para el manejo de actualización del token del interceptor JWT

Prueba de actualización de JWT y manejo de errores HTTP en el interceptor de Angular

import { TestBed } from '@angular/core/testing';import { HttpClientTestingModule, HttpTestingController } from '@angular/common/http/testing';import { JwtInterceptor } from './jwt.interceptor';import { HTTP_INTERCEPTORS, HttpClient } from '@angular/common/http';import { AuthService } from './auth.service';describe('JwtInterceptor', () => {let httpMock: HttpTestingController;let authServiceSpy: jasmine.SpyObj<AuthService>;let httpClient: HttpClient;beforeEach(() => {authServiceSpy = jasmine.createSpyObj('AuthService', ['refreshToken', 'logout']);TestBed.configureTestingModule({imports: [HttpClientTestingModule],providers: [JwtInterceptor,{ provide: HTTP_INTERCEPTORS, useClass: JwtInterceptor, multi: true },{ provide: AuthService, useValue: authServiceSpy }]});httpMock = TestBed.inject(HttpTestingController);httpClient = TestBed.inject(HttpClient);});afterEach(() => {httpMock.verify();});it('should refresh token on 401 error and retry request', () => {authServiceSpy.refreshToken.and.returnValue(of(true));httpClient.get('/test').subscribe();const req = httpMock.expectOne('/test');req.flush(null, { status: 401, statusText: 'Unauthorized' });expect(authServiceSpy.refreshToken).toHaveBeenCalled();});});

Ampliación de las estrategias de actualización de tokens JWT con interceptores angulares

Un aspecto crítico del uso de Angular para aplicaciones seguras es manejar eficientemente las complejidades de administrar la autenticación y la caducidad de la sesión. Más allá de simplemente detectar errores 401 y actualizar tokens, es esencial pensar en el manejo de solicitudes múltiples y cómo optimizar las actualizaciones de tokens. Cuando varias solicitudes encuentran un error 401 simultáneamente, implementar una cola o un mecanismo de bloqueo puede ser extremadamente útil para garantizar que solo se produzca una actualización de token a la vez. Este enfoque evita llamadas API innecesarias y reduce la carga, especialmente en aplicaciones de alto tráfico, al tiempo que permite que todas las solicitudes en cola continúen después de la actualización.

Los interceptores de Angular también nos permiten optimizar la forma en que manejamos el almacenamiento y la recuperación de tokens. En lugar de codificar tokens en el almacenamiento local, es mejor usar Angular. y protección CSRF para mejorar la seguridad. Con las cookies HttpOnly, JavaScript no puede acceder ni manipular el JWT, lo que mejora enormemente la seguridad pero agrega un nuevo desafío: garantizar que las solicitudes recojan la cookie actualizada automáticamente. Angular incorporado La opción es una solución, indicando al navegador que incluya estas cookies en cada solicitud.

En un entorno de producción, es recomendable ejecutar pruebas de rendimiento sobre cómo se comporta la aplicación bajo carga con actualizaciones de tokens. Las configuraciones de prueba pueden simular grandes volúmenes de solicitudes, lo que garantiza que la lógica del interceptor escale de manera eficiente. En la práctica, esta configuración minimiza el riesgo de que los errores relacionados con los tokens afecten la experiencia del usuario. La estrategia de interceptor, cuando se combina con un manejo y prueba de cookies adecuados, ayuda a mantener una aplicación segura, fácil de usar y sin problemas, ya sea que la aplicación administre datos financieros críticos o las sesiones de usuario de una plataforma social. 🌐🔐

- ¿Cómo ¿Ayuda con el manejo del token JWT?

- Usando dentro de un interceptor nos permite identificar errores 401 y activar solicitudes de actualización de tokens sin problemas cuando los tokens caducan.

- ¿Por qué es usado en lugar de para rastrear el estado de actualización?

- conserva el último valor emitido, lo que lo hace útil para administrar estados de actualización en solicitudes simultáneas sin activar múltiples llamadas de actualización.

- ¿Qué papel tiene jugar al reintentar solicitudes HTTP?

- permite cambiar de la actualización del token observable a la solicitud HTTP reintentada, lo que garantiza que solo se complete el último observable.

- ¿Cómo puedo probar el interceptor en Angular?

- angulares es útil para simular respuestas HTTP, incluidos errores 401, para verificar que la lógica del interceptor funciona correctamente.

- ¿Por qué usar? en la solicitud clonada?

- El flag garantiza que se incluyan cookies HttpOnly seguras en cada solicitud, lo cual es importante para mantener sesiones seguras.

- ¿Cómo puedo optimizar el manejo de la actualización de tokens en condiciones de mucho tráfico?

- Usando un solo o mecanismo de bloqueo puede ayudar a evitar múltiples solicitudes de actualización, mejorando el rendimiento en escenarios de alto tráfico.

- ¿Cómo afecta el interceptor a la experiencia del usuario al vencimiento de la sesión?

- El interceptor permite la renovación automática de la sesión, para que los usuarios no cierren sesión inesperadamente, lo que permite una experiencia de usuario más fluida.

- ¿Cómo ¿ayuda para modificar solicitudes?

- crea una copia de la solicitud con propiedades modificadas, como la configuración , sin alterar la solicitud original.

- ¿El interceptor funciona con múltiples sesiones de usuario?

- Sí, pero cada sesión debe administrar su JWT de forma independiente o la lógica de actualización debe adaptarse para varias sesiones.

- ¿Puede el interceptor manejar errores distintos del 401?

- Sí, el interceptor se puede ampliar para detectar otros errores, como 403 Forbidden, y manejarlos adecuadamente para una mejor experiencia de usuario.

La gestión eficaz de tokens JWT es crucial para mejorar tanto la experiencia del usuario como la seguridad en las aplicaciones Angular. Al implementar un interceptor para detectar errores 401 e iniciar automáticamente una actualización del token, puede evitar cierres de sesión forzados y proporcionar un flujo de usuarios fluido. Además, manejar solicitudes simultáneas durante la actualización, con la ayuda de , garantiza que solo se realice una llamada de actualización, optimizando el uso de recursos.

En última instancia, el objetivo es lograr un equilibrio entre seguridad y comodidad para el usuario. Probar y perfeccionar periódicamente la lógica del interceptor para escenarios del mundo real permite que su aplicación maneje grandes volúmenes de solicitudes sin problemas. La adopción de mejores prácticas en la gestión de tokens puede ayudar a mantener una experiencia segura y fácil de usar en todas las sesiones. 👨💻

- Puede encontrar información detallada sobre la creación de interceptores HTTP en Angular en la documentación oficial de Angular: Guía HTTP angular .

- Para obtener información sobre cómo administrar los mecanismos de actualización de tokens JWT y las mejores prácticas, consulte Guía de tokens de actualización de Auth0 .

- La biblioteca RxJS ofrece amplios detalles sobre los operadores utilizados en este artículo, incluidos y : Guía del operador de RxJS .

- Para estrategias de prueba angular con , consulte los recursos en las utilidades de prueba de Angular: Guía de prueba de HTTP angular .