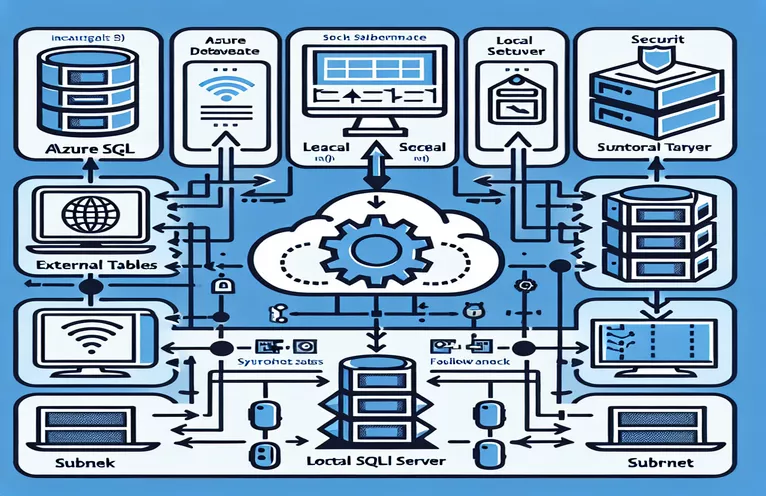

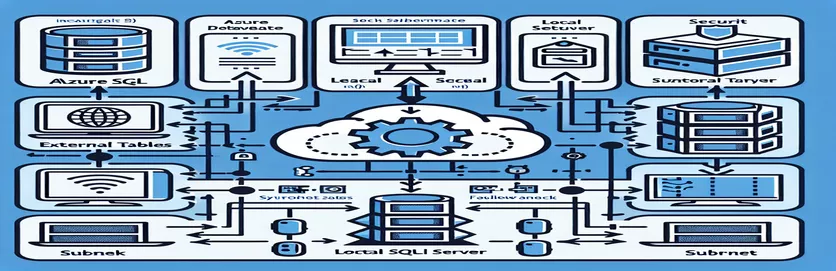

Connessione di SQL di Azure a SQL Server locale per dati e avvisi in tempo reale

Impostazione di un tavolo esterno in SQL di Azure per accedere a una tabella su un locale SQLServer all'interno della stessa sottorete possono aprire nuove possibilità per la gestione e l'attivazione di processi di dati. Immagina uno scenario in cui i tuoi database basati su cloud devono interagire con un database locale che attiva messaggi di posta elettronica automatizzati per gli avvisi, qualcosa che Azure SQL da solo non può gestire facilmente. 💡

Questa configurazione consente di attivare avvisi e-mail o eseguire altre azioni all'interno dell'ambiente del server locale. In teoria, questo dovrebbe avvenire senza problemi, soprattutto quando entrambi i server si trovano sulla stessa sottorete. Tuttavia, alcune configurazioni complesse possono causare problemi di connessione imprevisti. Errori come timeout della rete, mancate corrispondenze di autenticazione o problemi di connettività sono ostacoli comuni.

In questo articolo ti guiderò attraverso i passaggi essenziali per configurare un tavolo esterno in Azure SQL, utilizzando esempi per aiutarti a risolvere eventuali errori di connessione che potresti riscontrare. Tratteremo le configurazioni essenziali e le potenziali insidie, sulla base di scenari reali affrontati dagli sviluppatori che necessitano di una comunicazione affidabile tra server.

Seguendo il percorso, sarai in grado di connettere questi sistemi, inviare avvisi e ottimizzare le funzionalità tra i tuoi database SQL di Azure e SQL Server locale, evitando errori di configurazione comuni e mantenendo solida l'integrazione. 🌐

| Comando | Esempio di utilizzo e descrizione |

|---|---|

| CREATE MASTER KEY | Crea una chiave di crittografia del database, necessaria per configurare una connessione sicura tra SQL di Azure e i database SQL locali.

Esempio: CREA LA CRITTOGRAFIA DELLA CHIAVE MASTER CON PASSWORD = 'YourSecurePassword'; |

| CREATE DATABASE SCOPED CREDENTIAL | Crea una credenziale nel contesto del database SQL di Azure, associando un nome utente e una password per abilitare l'accesso a un'origine dati SQL esterna.

Esempio: CREA CREDENZIALE CON AMBITO DATABASE [CredentialName] CON IDENTITÀ = 'Nome utente', SEGRETO = 'Password'; |

| CREATE EXTERNAL DATA SOURCE | Definisce le informazioni sull'origine dati per consentire a SQL di Azure di comunicare con un SQL Server esterno, inclusi tipo, IP, nome del database e credenziali associate.

Esempio: CREA ORIGINE DATI ESTERNA [DataSourceName] CON (TIPO = RDBMS, LOCATION = 'sqlserver://IP_Address', CREDENTIAL = [CredentialName]); |

| CREATE EXTERNAL TABLE | Crea una tabella in SQL di Azure mappata a una tabella nel database SQL Server esterno, consentendo a SQL di Azure di recuperare i dati dalla tabella esterna come se fossero locali.

Esempio: CREA TABELLA ESTERNA [Schema].[NomeTabella] ([Colonna] [TipoDati]) CON (DATA_SOURCE = [DataSourceName]); |

| RAISERROR | Genera messaggi di errore personalizzati in T-SQL. Questo comando è utile per gestire gli errori quando si verificano problemi specifici nell'impostazione della connessione o nell'accesso alle tabelle esterne.

Esempio: RAISERROR('Errore di connessione con origine dati esterna.', 16, 1); |

| IF EXISTS (SELECT...) | Verifica l'esistenza di un oggetto particolare, ad esempio una tabella esterna, prima di eseguire azioni. Ciò è utile per i passaggi di convalida.

Esempio: SE ESISTE (SELECT * FROM sys.external_tables WHERE nome = 'NomeTabella') |

| DECLARE | Dichiara una variabile per memorizzare valori da utilizzare successivamente negli script, come indirizzi IP dinamici o nomi utente, favorendo flessibilità e riusabilità.

Esempio: DECLARE @VariableName NVARCHAR(255) = 'Valore'; |

| sp_addextendedproperty | Aggiunge una proprietà personalizzata a un oggetto di database, che può essere utilizzata per tenere traccia di impostazioni o test personalizzati, soprattutto durante la convalida della configurazione dell'ambiente.

Esempio: EXEC sp_addextendedproperty 'NomeProprietà', 'Valore'; |

| BEGIN TRY...END CATCH | Imposta un blocco try-catch per gestire gli errori con garbo. Questa struttura consente al codice di continuare o eseguire risposte di errore specifiche se si verifica un'eccezione.

Esempio: INIZIO PROVA CREA CHIAVE MASTER... FINE PROVA INIZIO CATCH PRINT 'Si è verificato un errore'; FINE CATTURA; |

| SELECT TOP | Limita il numero di righe restituite in un risultato, utile per testare la connessione iniziale a tabelle esterne senza restituire tutti i record.

Esempio: SELEZIONA PRIMI 5 * DA [dbo].[TabellaEsterna]; |

Implementazione di connessioni sicure di tabelle esterne in Azure SQL

Nell'allestire un tavolo esterno in SQL di Azure per interagire con un SQL Server locale, i passaggi iniziali prevedono la creazione di componenti di sicurezza essenziali e la definizione di origini dati esterne. Il primo comando, CREA CHIAVE MAESTRO, viene utilizzato per stabilire una chiave di crittografia all'interno del database SQL di Azure, fornendo la base necessaria per le operazioni sui dati crittografati. Questa chiave funge da primo livello di sicurezza, garantendo la protezione dei dati sensibili passati tra SQL di Azure e SQL Server locale. Successivamente, passiamo a CREA CREDENZIALI CON AMBITO DATABASE, un passaggio fondamentale nella definizione dei dettagli di autenticazione per l'accesso a SQL Server locale. Specificando un nome utente e una password, queste credenziali consentono a SQL di Azure di riconoscere e convalidare l'account utilizzato per connettersi all'origine dati SQL Server esterna. Senza queste credenziali di autenticazione, il tentativo di connessione fallirebbe perché SQL di Azure necessita dell'accesso verificato alla risorsa esterna. 🔐

Dopo l'impostazione delle credenziali, il file CREA FONTE DATI ESTERNA Il comando viene utilizzato per collegare Azure SQL con lo specifico SQL Server che ospita i dati desiderati. Questo comando è il punto in cui definiamo i dettagli chiave della connessione, incluso l'indirizzo IP di SQL Server locale, il nome del database e le credenziali create in precedenza. Immagina di creare un collegamento tra due uffici, ciascuno protetto con serrature diverse: è come definire in quale ufficio entrare e assicurarsi di avere la chiave. Il tipo di origine dati qui è impostato su RDBMS (sistema di gestione di database relazionale), rendendolo compatibile con dati esterni basati su SQL e crea un percorso per SQL di Azure per interagire con la tabella sul server specificato. Avere questo percorso configurato correttamente è vitale per consentire qualsiasi scambio di dati tra i sistemi. 🌐

Il passaggio successivo prevede la definizione della tabella esterna stessa. Con CREA TABELLA ESTERNA, mappiamo la struttura della tabella SQL Server locale nell'ambiente SQL di Azure. Specificando lo schema, il nome dell'oggetto e l'origine dati, questo comando consente essenzialmente a SQL di Azure di fare riferimento alla tabella SQL Server locale come se fosse una tabella interna. Immagina di copiare la disposizione di una scrivania su un'altra senza spostare gli oggetti: il tavolo sembra identico ma si trova in una posizione diversa. Ciò consente agli sviluppatori di eseguire operazioni SQL tipiche, come SELECT, sul lato SQL di Azure mentre i dati sono ancora archiviati localmente. La tabella esterna fornisce un modo semplice per lavorare in entrambi gli ambienti senza replicare set di dati di grandi dimensioni.

Per garantire che tutto funzioni, testare la connessione è essenziale. Gli script forniti includono a SELEZIONA IN ALTO istruzione per convalidare rapidamente il recupero dei dati dalla tabella esterna, mentre RAISERRORE viene utilizzato per visualizzare un messaggio di errore personalizzato in caso di problemi con la connessione. Il controllo della connettività tramite questi comandi consente una rapida risoluzione dei problemi e feedback, aiutando gli sviluppatori a identificare se l'autenticazione, le impostazioni IP o le configurazioni di rete necessitano di modifiche. In termini pratici, questi comandi consentono ai database SQL di Azure di interagire con le risorse locali mantenendo sicurezza, flessibilità e opzioni di risoluzione rapida dei problemi di rete e connettività. Con questa configurazione sei completamente attrezzato per gestire i dati tra ambienti cloud e on-premise in modo efficace. 🚀

Soluzione 1: configurazione della tabella esterna SQL di Azure con risoluzione dei problemi di connettività

Questa soluzione configura Azure SQL per accedere a una tabella SQL Server locale utilizzando T-SQL. Riguarda l'impostazione delle credenziali, la configurazione dell'origine dati e la convalida della connessione.

-- Step 1: Create a Master Key in Azure SQL Database (required for security)CREATE MASTER KEY ENCRYPTION BY PASSWORD = 'YourPasswordHere';-- Step 2: Create Database Scoped Credential for Local SQL ServerCREATE DATABASE SCOPED CREDENTIAL [LocalCredential]WITH IDENTITY = 'SQLServerUsername', SECRET = 'SQLServerPassword';-- Step 3: Set up an External Data Source pointing to Local SQL ServerCREATE EXTERNAL DATA SOURCE [LocalSQLDataSource]WITH (TYPE = RDBMS, LOCATION = 'sqlserver://YourServerIP',DATABASE_NAME = 'YourDatabaseName', CREDENTIAL = [LocalCredential]);-- Step 4: Create External Table to Access Local SQL Server TableCREATE EXTERNAL TABLE [dbo].[LocalTable_Ext]([ID] INT NOT , [Name] VARCHAR(255), [Details] NVARCHAR(MAX))WITH (DATA_SOURCE = [LocalSQLDataSource],SCHEMA_NAME = N'dbo', OBJECT_NAME = N'YourLocalTable');-- Test: Verify connection by selecting data from the external tableSELECT * FROM [dbo].[LocalTable_Ext];

Soluzione 2: script alternativo con gestione degli errori aggiuntiva

Questo script include la gestione estesa degli errori e la convalida IP dinamica per la robustezza della connessione.

-- Step 1: Define the Master KeyBEGIN TRYCREATE MASTER KEY ENCRYPTION BY PASSWORD = 'AnotherSecurePassword';END TRYBEGIN CATCHPRINT 'Master Key already exists or an error occurred.'END CATCH;-- Step 2: Define Database Scoped Credential with Error CatchBEGIN TRYCREATE DATABASE SCOPED CREDENTIAL [AltCredential]WITH IDENTITY = 'AnotherUser', SECRET = 'AnotherPassword';END TRYBEGIN CATCHPRINT 'Credential creation failed or exists.'END CATCH;-- Step 3: Set up External Data Source (dynamic IP address check)DECLARE @ServerIP NVARCHAR(100) = '192.168.1.10';IF EXISTS (SELECT * FROM sys.database_scoped_credentials WHERE name = 'AltCredential')BEGINCREATE EXTERNAL DATA SOURCE [DynamicSQLSource]WITH (TYPE = RDBMS, LOCATION = 'sqlserver://' + @ServerIP,DATABASE_NAME = 'DatabaseName', CREDENTIAL = [AltCredential]);END-- Step 4: Create External Table with Improved Error HandlingBEGIN TRYCREATE EXTERNAL TABLE [dbo].[AltTable_Ext]([Column1] INT NOT , [Column2] NVARCHAR(255))WITH (DATA_SOURCE = [DynamicSQLSource],SCHEMA_NAME = N'dbo', OBJECT_NAME = N'LocalTable');END TRYBEGIN CATCHPRINT 'Error creating external table.'END CATCH;-- Test connectivity and catch errorsBEGIN TRYSELECT TOP 5 * FROM [dbo].[AltTable_Ext];END TRYBEGIN CATCHPRINT 'Error selecting data from external table.'END CATCH;

Soluzione 3: script di test e convalida utilizzando unit test

Questa soluzione implementa unit test T-SQL per convalidare la connettività e il recupero dei dati, garantendo l'affidabilità del codice in tutti gli ambienti.

-- Test Master Key CreationDECLARE @TestMasterKey NVARCHAR(255) = 'TestKey123';EXEC sp_addextendedproperty 'MasterKeyTest', @TestMasterKey;-- Test Credential CreationDECLARE @TestCredential NVARCHAR(255) = 'TestUser';EXEC sp_addextendedproperty 'CredentialTest', @TestCredential;-- Test Data Source ConnectivityDECLARE @TestDataSource NVARCHAR(255) = 'sqlserver://TestSource';EXEC sp_addextendedproperty 'DataSourceTest', @TestDataSource;-- Test External Table AccessIF EXISTS (SELECT * FROM sys.external_tables WHERE name = 'TestTable_Ext')SELECT 'Connection Successful!' AS Status;ELSERAISERROR('External Table not found.', 16, 1);

Miglioramento della connettività tra SQL di Azure e server SQL locali

Quando si crea una tabella esterna in SQL di Azure per accedere ad una tabella su un SQL Server locale, le configurazioni di rete svolgono un ruolo cruciale. Oltre a definire le credenziali e impostare le origini dati, è importante considerare le impostazioni di rete da entrambe le parti, poiché gli errori di connessione spesso derivano da dettagli trascurati come impostazioni del firewall o configurazioni di rete virtuale. Ad esempio, è essenziale garantire che il firewall locale di SQL Server consenta le richieste in ingresso dall'intervallo IP del database SQL di Azure. Inoltre, la configurazione della subnet corretta all'interno della rete virtuale di Azure (VNet) può facilitare una connessione stabile, riducendo la possibilità di problemi di connettività. 🔐

Un altro aspetto critico è la corretta configurazione delle opzioni del protocollo sull'SQL Server locale. Sebbene Tubi nominati è abilitato in questa configurazione, i protocolli TCP/IP sono spesso più affidabili per le connessioni cloud. È possibile utilizzare Gestione configurazione SQL Server per garantire che TCP/IP sia abilitato e che siano aperte le porte corrette. La porta 1433 è lo standard per le connessioni SQL Server, ma se viene utilizzata una porta personalizzata, è necessario specificarla nella stringa del percorso dell'origine dati esterna. Questa pratica aiuta Azure SQL a identificare e connettersi all'istanza di SQL Server corretta.

Infine, il monitoraggio e la registrazione possono fornire informazioni su dove la connessione potrebbe non funzionare. Abilitazione Monitoraggio di Azure nel database SQL aiuta a tenere traccia dei tentativi di connessione, mentre i log di SQL Server possono acquisire messaggi di errore dettagliati se il server locale rifiuta la connessione. Il controllo regolare di questi log consente una rapida risoluzione dei problemi e garantisce uno scambio di dati fluido tra SQL di Azure e i server locali. Perfezionando le impostazioni di rete, le scelte dei protocolli e il monitoraggio delle configurazioni, puoi creare una configurazione più solida e resiliente per le interazioni dei dati tra server. 🌐

Domande e soluzioni comuni per l'integrazione di Azure SQL e SQL Server locale

- Qual è lo scopo di CREATE MASTER KEY?

- IL CREATE MASTER KEY Il comando protegge il database abilitando la crittografia, necessaria quando si stabiliscono connessioni e credenziali sicure.

- Perché è CREATE DATABASE SCOPED CREDENTIAL necessario?

- IL CREATE DATABASE SCOPED CREDENTIAL Il comando archivia i dettagli di accesso in modo sicuro, consentendo a SQL di Azure di autenticarsi quando si accede a SQL Server locale.

- Posso utilizzare un IP dinamico per l'origine dati esterna?

- Non è raccomandato, poiché il LOCATION infilare CREATE EXTERNAL DATA SOURCE in genere richiede un IP statico o un nome host per garantire una connettività coerente.

- Come funziona RAISERROR aiuto nella risoluzione dei problemi?

- RAISERROR genera un messaggio di errore personalizzato, che può fornire utili informazioni di debug se la connessione a una tabella esterna non riesce.

- Perché lo fa SELECT TOP aiuto nei test?

- IL SELECT TOP Il comando limita i risultati, consentendo un test rapido della connessione della tabella esterna senza eseguire query su grandi quantità di dati.

- Cosa devo fare se ricevo un errore di timeout di accesso?

- Assicurarsi che il TCP/IP Il protocollo è abilitato in Gestione configurazione SQL Server e le regole del firewall consentono il traffico dall'intervallo IP di Azure SQL.

- È possibile utilizzare un'istanza denominata di SQL Server con Azure SQL?

- È impegnativo, come CREATE EXTERNAL DATA SOURCE attualmente supporta solo indirizzi IP o singole istanze di SQL Server, non istanze denominate.

- Come faccio a sapere se la credenziale è stata impostata correttamente?

- Puoi verificarlo utilizzando sys.database_scoped_credentials per verificare se la credenziale esiste ed è configurata correttamente.

- Posso aggiornare l'indirizzo IP in CREATE EXTERNAL DATA SOURCE?

- Sì, ma dovrai ricreare o modificare la definizione dell'origine dati esterna per aggiornare l'indirizzo IP o il nome host.

- Perché dovrei usare Azure Monitor in questa configurazione?

- Azure Monitor aiuta a registrare i tentativi di connessione, gli errori e l'utilizzo complessivo, semplificando l'identificazione degli errori di connessione o dei problemi con la tabella esterna.

- È necessario riavviare SQL Server dopo aver abilitato TCP/IP?

- Sì, se abiliti TCP/IP in Gestione configurazione SQL Server sarà necessario riavviare il servizio SQL Server affinché le modifiche abbiano effetto.

- Cosa significa il sp_addextendedproperty comando fare?

- sp_addextendedproperty viene utilizzato per aggiungere proprietà personalizzate agli oggetti del database, che possono aiutare a tenere traccia di dettagli di configurazione specifici o a testare gli attributi dell'ambiente.

Punti chiave per un'integrazione riuscita di Azure SQL e SQL Server locale

L'implementazione di una tabella esterna in SQL di Azure con accesso a un SQL Server locale richiede attenzione ai dettagli nelle impostazioni di sicurezza e di rete. Garantire che protocolli come TCP/IP siano abilitati e che i firewall consentano gli IP necessari può prevenire errori di connessione. Questo approccio stabilisce connessioni tra ambienti affidabili. 😊

Una volta impostata, questa configurazione consente a Azure SQL di eseguire azioni come avvisi tramite posta elettronica utilizzando i trigger di SQL Server locali. Testare con comandi come SELECT e RAISERROR può aiutare a identificare i problemi, rendendo l'integrazione solida e vantaggiosa per i processi basati sui dati tra server.

Origini e riferimenti per la configurazione della tabella esterna SQL di Azure

- Per la documentazione completa sulle configurazioni SQL di Azure e SQL Server locale, fare riferimento a Documentazione SQL di Microsoft Azure .

- I passaggi per la risoluzione dei problemi di rete e le indicazioni sugli errori ODBC sono disponibili nella versione ufficiale Guida al driver ODBC per SQL Server .

- Per informazioni sulla gestione delle origini dati esterne in Azure SQL, consultare il Guida alla configurazione dell'origine dati esterna SQL di Azure .

- Per ulteriore supporto sulla configurazione delle credenziali con ambito database e dei firewall di rete, vedere il Procedure consigliate per la sicurezza del database SQL .

- Per la risoluzione dei problemi di accesso e di errori di rete in SQL Server, il file Guida alla gestione degli errori e alla rete di SQL Server fornisce soluzioni dettagliate.