Nginx ಮತ್ತು ಡಾಕರ್ನೊಂದಿಗೆ ಕೀಕ್ಲೋಕ್ ಕನ್ಸೋಲ್ ದೋಷಗಳನ್ನು ನಿವಾರಿಸುವುದು

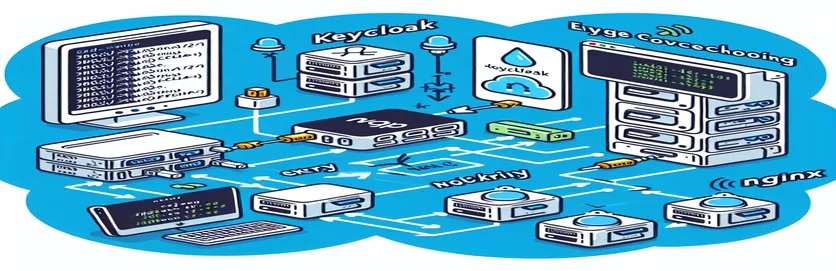

Nginx ರಿವರ್ಸ್ ಪ್ರಾಕ್ಸಿ ಜೊತೆಗೆ ಡಾಕರ್ ಕಂಟೇನರ್ನಲ್ಲಿ ಕೀಕ್ಲೋಕ್ ಅನ್ನು ಹೊಂದಿಸುವುದು ಸುರಕ್ಷಿತ ಪ್ರವೇಶವನ್ನು ನಿರ್ವಹಿಸಲು ಪ್ರಬಲವಾದ ಕಾನ್ಫಿಗರೇಶನ್ ಆಗಿರಬಹುದು, ಆದರೆ ಇದು ಸವಾಲುಗಳಿಲ್ಲದೆ ಬರುವುದಿಲ್ಲ. 🐳 ಕೀಕ್ಲೋಕ್ ಡೇಟಾಬೇಸ್ಗಳನ್ನು ಸ್ಥಳಾಂತರಿಸುವಾಗ ಅಥವಾ ಬಹು ಕ್ಷೇತ್ರಗಳನ್ನು ನಿರ್ವಹಿಸುವಾಗ, ಅನಿರೀಕ್ಷಿತ ದೋಷಗಳು ಆಗಾಗ್ಗೆ ಬೆಳೆಯಬಹುದು, ನಿರ್ವಾಹಕರಿಗೆ ಗೊಂದಲವನ್ನು ಉಂಟುಮಾಡಬಹುದು.

ಈ ಸನ್ನಿವೇಶವು Keycloak v19.0.2 ನಿಂದ Keycloak v26 ಗೆ ಸ್ಥಳಾಂತರವನ್ನು ವಿವರಿಸುತ್ತದೆ, ಈ ಸಮಯದಲ್ಲಿ ಲಾಗಿನ್ ನಂತರ ಎಲ್ಲಾ ಕ್ಷೇತ್ರಗಳಲ್ಲಿ "ದೋಷ ಸಂದೇಶವನ್ನು ನಿರ್ಧರಿಸಲು ಸಾಧ್ಯವಾಗುತ್ತಿಲ್ಲ". Nginx ಲಾಗ್ಗಳು ಮತ್ತು ಕೀಕ್ಲೋಕ್ ದೋಷ ಲಾಗ್ಗಳ ಮೂಲಕ ಸಮಸ್ಯೆಯನ್ನು ಟ್ರ್ಯಾಕ್ ಮಾಡುವುದು ವಿಫಲವಾದ HTTP ವಿನಂತಿಯನ್ನು ತೋರಿಸಿದೆ.

ಇದೇ ರೀತಿಯ ಸೆಟಪ್ಗಳಲ್ಲಿ, ತಪ್ಪಾಗಿ ಕಾನ್ಫಿಗರ್ ಮಾಡಲಾದ ಪ್ರಾಕ್ಸಿ ಅಥವಾ ನೆಟ್ವರ್ಕಿಂಗ್ ಲೇಯರ್ "502 ಬ್ಯಾಡ್ ಗೇಟ್ವೇ" ದೋಷಗಳನ್ನು ಪ್ರಚೋದಿಸಬಹುದು, ಸಾಮಾನ್ಯವಾಗಿ ಕೀಕ್ಲೋಕ್ಗೆ Nginx ಅಥವಾ ಡಾಕರ್ ಮಾರ್ಗಗಳು ಹೇಗೆ ವಿನಂತಿಸುತ್ತದೆ ಎಂಬ ಸಮಸ್ಯೆಗಳಿಂದಾಗಿ. ಈ ಸಮಸ್ಯೆಗೆ ಪ್ರಾಕ್ಸಿ ಸೆಟ್ಟಿಂಗ್ಗಳು, ಎನ್ವಿರಾನ್ಮೆಂಟ್ ವೇರಿಯೇಬಲ್ಗಳು ಅಥವಾ SSL ಕಾನ್ಫಿಗರೇಶನ್ಗಳಲ್ಲಿ ಕೀಕ್ಲೋಕ್ ಸಲೀಸಾಗಿ ಕಾರ್ಯನಿರ್ವಹಿಸುತ್ತದೆ ಎಂದು ಖಚಿತಪಡಿಸಿಕೊಳ್ಳಲು ಹೊಂದಾಣಿಕೆಗಳ ಅಗತ್ಯವಿರಬಹುದು.

ಈ ಮಾರ್ಗದರ್ಶಿಯಲ್ಲಿ, ನಾವು ಕೀಕ್ಲೋಕ್ ನಲ್ಲಿ ಈ ಸಮಸ್ಯೆಯನ್ನು ಪರಿಹರಿಸಲು ಸಂಭಾವ್ಯ ಪರಿಹಾರಗಳ ಮೂಲಕ ನಡೆಯುತ್ತೇವೆ. ನಾವು ಪ್ರಮುಖ ಕಾನ್ಫಿಗರೇಶನ್ಗಳನ್ನು ಪರಿಶೀಲಿಸುತ್ತೇವೆ, ದೋಷ ಲಾಗ್ಗಳನ್ನು ವಿಶ್ಲೇಷಿಸುತ್ತೇವೆ, ಮತ್ತು Docker-Nginx ಸೆಟಪ್ನಲ್ಲಿ ಕೀಕ್ಲೋಕ್ ಅನ್ನು ಸ್ಥಿರಗೊಳಿಸಲು ಸಹಾಯ ಮಾಡುವ ನಿರ್ದಿಷ್ಟ ಸೆಟ್ಟಿಂಗ್ಗಳನ್ನು ಅನ್ವೇಷಿಸುತ್ತೇವೆ. ಕೊನೆಯಲ್ಲಿ, ನೀವು ಅಂತಹ ಸಮಸ್ಯೆಗಳನ್ನು ಪರಿಹರಿಸುವ ಒಳನೋಟಗಳನ್ನು ಹೊಂದಿರುತ್ತೀರಿ ಮತ್ತು ನಿರ್ವಾಹಕ ಕನ್ಸೋಲ್ಗೆ ಸುಗಮ, ಅಡಚಣೆಯಿಲ್ಲದ ಪ್ರವೇಶವನ್ನು ಖಚಿತಪಡಿಸಿಕೊಳ್ಳುತ್ತೀರಿ.

| ಆಜ್ಞೆ | ವಿವರಣೆ |

|---|---|

| proxy_pass | Nginx ನಲ್ಲಿ, proxy_pass ರಿವರ್ಸ್ ಪ್ರಾಕ್ಸಿಯಿಂದ ಒಳಬರುವ ವಿನಂತಿಗಳನ್ನು ನಿರ್ದಿಷ್ಟಪಡಿಸಿದ ಅಪ್ಸ್ಟ್ರೀಮ್ ಸರ್ವರ್ಗೆ ಫಾರ್ವರ್ಡ್ ಮಾಡುತ್ತದೆ (ಈ ಸಂದರ್ಭದಲ್ಲಿ ಕೀಕ್ಲೋಕ್). ರಿವರ್ಸ್ ಪ್ರಾಕ್ಸಿ ಕಾನ್ಫಿಗರೇಶನ್ಗಳಲ್ಲಿ ಈ ಆಜ್ಞೆಯು ನಿರ್ಣಾಯಕವಾಗಿದೆ ಏಕೆಂದರೆ ಇದು ಸಾರ್ವಜನಿಕ ಡೊಮೇನ್ನಿಂದ ಆಂತರಿಕ ಸೇವೆಗೆ ಮಾರ್ಗವನ್ನು ಸ್ಥಾಪಿಸುತ್ತದೆ. |

| proxy_set_header | ಪ್ರಾಕ್ಸಿ ಮೂಲಕ ಹಾದುಹೋಗುವ ವಿನಂತಿಗಳಿಗಾಗಿ ಹೆಡರ್ಗಳನ್ನು ಹೊಂದಿಸಲು ಅಥವಾ ಅತಿಕ್ರಮಿಸಲು Nginx ಕಾನ್ಫಿಗರೇಶನ್ಗಳಲ್ಲಿ ಬಳಸಲಾಗುತ್ತದೆ. X-Forwarded-Proto ಮತ್ತು X-Real-IP ಯಂತಹ ಆಜ್ಞೆಗಳು ಕೀಕ್ಲೋಕ್ ಕ್ಲೈಂಟ್ನ IP ಮತ್ತು ಪ್ರೋಟೋಕಾಲ್ ಅನ್ನು ಸ್ವೀಕರಿಸುತ್ತದೆ ಎಂದು ಖಚಿತಪಡಿಸುತ್ತದೆ, ಸುರಕ್ಷಿತ ಮತ್ತು ನಿಖರವಾದ ಸಂಪರ್ಕ ಮಾಹಿತಿಯನ್ನು ನಿರ್ವಹಿಸಲು ನಿರ್ಣಾಯಕವಾಗಿದೆ. |

| ssl_certificate | ಸುರಕ್ಷಿತ HTTPS ಸಂಪರ್ಕಗಳಿಗಾಗಿ SSL ಪ್ರಮಾಣಪತ್ರಗಳನ್ನು ಬಳಸಲು Nginx ಅನ್ನು ಕಾನ್ಫಿಗರ್ ಮಾಡುತ್ತದೆ. ssl_certificate ನಿರ್ದೇಶನವು SSL ಪ್ರಮಾಣಪತ್ರ ಫೈಲ್ನ ಸ್ಥಳವನ್ನು ಸೂಚಿಸುತ್ತದೆ, ಕ್ಲೈಂಟ್ ಮತ್ತು ಸರ್ವರ್ ನಡುವೆ ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲಾದ ಸಂವಹನವನ್ನು ಖಾತ್ರಿಗೊಳಿಸುತ್ತದೆ. |

| ssl_certificate_key | ssl_certificate ಜೊತೆಗೆ, ಈ ನಿರ್ದೇಶನವು SSL ಖಾಸಗಿ ಕೀ ಫೈಲ್ಗೆ ಮಾರ್ಗವನ್ನು ಸೂಚಿಸುತ್ತದೆ. ಸುರಕ್ಷಿತ ಕ್ಲೈಂಟ್ ಸಂಪರ್ಕಗಳನ್ನು ಸಕ್ರಿಯಗೊಳಿಸುವ ಮೂಲಕ ಸರ್ವರ್ನ ಗುರುತನ್ನು ಮೌಲ್ಯೀಕರಿಸಲು ಪ್ರಮಾಣಪತ್ರದೊಂದಿಗೆ ಇದನ್ನು ಜೋಡಿಸಲಾಗಿದೆ. |

| env_file | ಡಾಕರ್ ಕಂಪೋಸ್ನಲ್ಲಿ, ಡಾಕರ್ ಕಾನ್ಫಿಗರೇಶನ್ ಅನ್ನು ಕ್ಲೀನ್ ಮತ್ತು ಹಾರ್ಡ್-ಕೋಡೆಡ್ ಮೌಲ್ಯಗಳಿಂದ ಸುರಕ್ಷಿತವಾಗಿರಿಸಲು ಡೇಟಾಬೇಸ್ ರುಜುವಾತುಗಳು ಅಥವಾ ಕೀಕ್ಲೋಕ್ ಸೆಟ್ಟಿಂಗ್ಗಳಂತಹ ಫೈಲ್ನಿಂದ ಬಾಹ್ಯ ಪರಿಸರ ವೇರಿಯಬಲ್ಗಳನ್ನು ಲೋಡ್ ಮಾಡಲು env_file ಅನುಮತಿಸುತ್ತದೆ. |

| command: start | ಈ ಡಾಕರ್ ಕಂಪೋಸ್ ಆಜ್ಞೆಯು ಕೀಕ್ಲೋಕ್ ಕಂಟೇನರ್ ಅನ್ನು ಸ್ಪಷ್ಟವಾಗಿ ಪ್ರಾರಂಭಿಸುತ್ತದೆ. ಪ್ರಾರಂಭದ ಆಜ್ಞೆಯನ್ನು ಸೂಚಿಸುವುದರಿಂದ ಡೀಫಾಲ್ಟ್ ನಡವಳಿಕೆಗಳನ್ನು ಅತಿಕ್ರಮಿಸಬಹುದು, ಕೀಕ್ಲೋಕ್ ಸರ್ವರ್ ಉದ್ದೇಶಿತ ಕಾನ್ಫಿಗರೇಶನ್ ಮತ್ತು ಆರ್ಗ್ಯುಮೆಂಟ್ಗಳೊಂದಿಗೆ ಪ್ರಾರಂಭಿಸುವುದನ್ನು ಖಚಿತಪಡಿಸುತ್ತದೆ. |

| STATUS_CODE=$(curl -s -o /dev/null -w "%{http_code}" $URL) | ಈ ಬ್ಯಾಷ್ ಆಜ್ಞೆಯು ಕೀಕ್ಲೋಕ್ನ ಅಂತಿಮ ಬಿಂದುವಿಗೆ ಮೂಕ HTTP ವಿನಂತಿಯನ್ನು ಮಾಡಲು ಕರ್ಲ್ ಅನ್ನು ಬಳಸುತ್ತದೆ, HTTP ಸ್ಥಿತಿ ಕೋಡ್ ಅನ್ನು ಮಾತ್ರ ಸೆರೆಹಿಡಿಯುತ್ತದೆ. ನಿರೀಕ್ಷಿತ ಪ್ರತಿಕ್ರಿಯೆ ಕೋಡ್ ಮೂಲಕ ಕೀಕ್ಲೋಕ್ ಅನ್ನು ಪ್ರವೇಶಿಸಬಹುದೇ ಎಂದು ನಿರ್ಧರಿಸುವ ಆರೋಗ್ಯ ತಪಾಸಣೆಗಾಗಿ ಇದನ್ನು ಬಳಸಲಾಗುತ್ತದೆ. |

| assert | ಪೈಥಾನ್ ಪರೀಕ್ಷಾ ಸ್ಕ್ರಿಪ್ಟ್ನಲ್ಲಿ, ಕೀಕ್ಲೋಕ್ನ ಅಂತಿಮ ಬಿಂದುದಿಂದ HTTP ಸ್ಥಿತಿ ಕೋಡ್ 200 (ಸರಿ) ಎಂದು ಪ್ರತಿಪಾದಿಸುತ್ತದೆ. ಷರತ್ತು ತಪ್ಪಾಗಿದ್ದರೆ, ಸ್ಕ್ರಿಪ್ಟ್ ಸಮರ್ಥನೆ ದೋಷವನ್ನು ಹುಟ್ಟುಹಾಕುತ್ತದೆ, ಇದು ಸ್ವಯಂಚಾಲಿತ ಪರೀಕ್ಷೆ ಮತ್ತು ಕೀಕ್ಲೋಕ್ನ ಲಭ್ಯತೆಯನ್ನು ಮೌಲ್ಯೀಕರಿಸಲು ಅವಶ್ಯಕವಾಗಿದೆ. |

| docker restart nginx | ಆರೋಗ್ಯ ತಪಾಸಣೆ ವಿಫಲವಾದಲ್ಲಿ Nginx ಕಂಟೇನರ್ ಅನ್ನು ಮರುಪ್ರಾರಂಭಿಸುವ ಡಾಕರ್ CLI ಆದೇಶ. ಇದು Nginx ಸೇವೆಯು ರಿಫ್ರೆಶ್ ಆಗಿರುವುದನ್ನು ಖಚಿತಪಡಿಸುತ್ತದೆ, Nginx ಮತ್ತು Keycloak ನಡುವಿನ ಸಂಪರ್ಕ ಸಮಸ್ಯೆಗಳನ್ನು ಸಮರ್ಥವಾಗಿ ಪರಿಹರಿಸುತ್ತದೆ. |

| error_log | ಈ Nginx ಕಾನ್ಫಿಗರೇಶನ್ ನಿರ್ದೇಶನವು ದೋಷ ಸಂದೇಶಗಳಿಗಾಗಿ ಲಾಗ್ ಫೈಲ್ ಅನ್ನು ನಿರ್ದಿಷ್ಟಪಡಿಸುತ್ತದೆ. ಡೀಬಗ್ ಮಟ್ಟಕ್ಕೆ ಹೊಂದಿಸುವುದು ಸಂಕೀರ್ಣ ಸೆಟಪ್ಗಳಲ್ಲಿ ವಿಶೇಷವಾಗಿ ಉಪಯುಕ್ತವಾಗಿದೆ ಏಕೆಂದರೆ ಇದು ವಿವರವಾದ ಲಾಗ್ಗಳನ್ನು ಒದಗಿಸುತ್ತದೆ, ಕೀಕ್ಲೋಕ್ನೊಂದಿಗೆ ಸಂಪರ್ಕ ಸಮಸ್ಯೆಗಳನ್ನು ನಿವಾರಿಸಲು ಸಹಾಯ ಮಾಡುತ್ತದೆ. |

ಕೀಕ್ಲೋಕ್ ಮತ್ತು Nginx ಕಾನ್ಫಿಗರೇಶನ್ನ ವಿವರವಾದ ವಿಭಜನೆ

Nginx ರಿವರ್ಸ್ ಪ್ರಾಕ್ಸಿಯ ಹಿಂದೆ ಕೀಕ್ಲೋಕ್ ಅನ್ನು ಕಾನ್ಫಿಗರ್ ಮಾಡಲು ನಾವು ಅಭಿವೃದ್ಧಿಪಡಿಸಿದ ಸ್ಕ್ರಿಪ್ಟ್ಗಳು ಕೀಕ್ಲೋಕ್ ನಿರ್ವಾಹಕ ಕನ್ಸೋಲ್ಗೆ ಸುರಕ್ಷಿತ ಪ್ರವೇಶವನ್ನು ರೂಟಿಂಗ್ ಮತ್ತು ನಿರ್ವಹಿಸುವಲ್ಲಿ ನಿರ್ಣಾಯಕ ಪಾತ್ರವನ್ನು ನಿರ್ವಹಿಸುತ್ತವೆ. Nginx ಕಾನ್ಫಿಗರೇಶನ್ ಫೈಲ್, ಉದಾಹರಣೆಗೆ, ಒಂದು ನಿರ್ದಿಷ್ಟಪಡಿಸುತ್ತದೆ ಅಪ್ಸ್ಟ್ರೀಮ್ ಕೀಕ್ಲೋಕ್ನ ಬ್ಯಾಕೆಂಡ್ ಐಪಿ ವಿಳಾಸ ಮತ್ತು ಪೋರ್ಟ್ ಅನ್ನು ವ್ಯಾಖ್ಯಾನಿಸುವ ಬ್ಲಾಕ್, ವಿನಂತಿಗಳನ್ನು ನಿಖರವಾಗಿ ನಿರ್ದೇಶಿಸಲು Nginx ಗೆ ಅನುಮತಿಸುತ್ತದೆ. ಕೀಕ್ಲೋಕ್ ಸೇವೆಯು ವಿಭಿನ್ನ ನೆಟ್ವರ್ಕ್ ವಿಭಾಗದಲ್ಲಿ ಅಥವಾ ಡಾಕರ್ ಕಂಟೇನರ್ನಲ್ಲಿ ಕಾರ್ಯನಿರ್ವಹಿಸುವ ಸನ್ನಿವೇಶಗಳಿಗೆ ಇದು ಅತ್ಯಗತ್ಯ. ಪ್ರಾಕ್ಸಿ ನಿರ್ದೇಶನಗಳನ್ನು ಬಳಸುವ ಮೂಲಕ ಪ್ರಾಕ್ಸಿ_ಪಾಸ್, ನಾವು Nginx ಅನ್ನು ಮಧ್ಯವರ್ತಿಯಾಗಿ ಕಾರ್ಯನಿರ್ವಹಿಸಲು ಸಕ್ರಿಯಗೊಳಿಸುತ್ತೇವೆ, ಬಾಹ್ಯ ವಿನಂತಿಗಳನ್ನು ನಿರ್ವಹಿಸುತ್ತೇವೆ ಮತ್ತು ಅವುಗಳನ್ನು ಕೀಕ್ಲೋಕ್ನ ಆಂತರಿಕ ಸೇವಾ ಅಂತಿಮ ಬಿಂದುವಿಗೆ ಫಾರ್ವರ್ಡ್ ಮಾಡುತ್ತೇವೆ. ಲೋಡ್ ಬ್ಯಾಲೆನ್ಸಿಂಗ್ ಮತ್ತು ಸುರಕ್ಷಿತ ಪ್ರವೇಶಕ್ಕಾಗಿ ರಿವರ್ಸ್ ಪ್ರಾಕ್ಸಿಗಳು ಅಗತ್ಯವಿರುವ ಉತ್ಪಾದನಾ ಪರಿಸರದಲ್ಲಿ ಈ ಸೆಟಪ್ ಸಾಮಾನ್ಯವಾಗಿ ಕಂಡುಬರುತ್ತದೆ.

Nginx ಕಾನ್ಫಿಗರೇಶನ್ನಲ್ಲಿ, ಬಹು ಹೆಡರ್ಗಳನ್ನು ಹೊಂದಿಸಲಾಗಿದೆ ಪ್ರಾಕ್ಸಿ_ಸೆಟ್_ಹೆಡರ್ ಕೀಕ್ಲೋಕ್ ಎಲ್ಲಾ ಕ್ಲೈಂಟ್ ಮಾಹಿತಿಯನ್ನು ನಿಖರವಾಗಿ ಸ್ವೀಕರಿಸುತ್ತದೆ ಎಂದು ಖಚಿತಪಡಿಸಿಕೊಳ್ಳಲು ಆಜ್ಞೆಗಳು. ಉದಾಹರಣೆಗೆ, ಎಕ್ಸ್-ರಿಯಲ್-ಐಪಿ ಮತ್ತು ಎಕ್ಸ್-ಫಾರ್ವರ್ಡ್ಡ್-ಪ್ರೊಟೊ ಕ್ಲೈಂಟ್ನ IP ಮತ್ತು ಮೂಲ ವಿನಂತಿಯ ಪ್ರೋಟೋಕಾಲ್ ಅನ್ನು ರವಾನಿಸಲು ಬಳಸಲಾಗುತ್ತದೆ. ನಿಖರವಾದ ಮರುನಿರ್ದೇಶನ URL ಗಳನ್ನು ರಚಿಸಲು ಮತ್ತು ಭದ್ರತಾ ನೀತಿಗಳನ್ನು ನಿರ್ವಹಿಸಲು ಕೀಕ್ಲೋಕ್ ಇದನ್ನು ಬಳಸುವುದರಿಂದ ಈ ಮಾಹಿತಿಯು ಅತ್ಯಗತ್ಯವಾಗಿದೆ. ಅಂತಹ ಸೆಟಪ್ಗಳಲ್ಲಿನ ಸಾಮಾನ್ಯ ಸಮಸ್ಯೆಯು ಹೆಡರ್ಗಳನ್ನು ಕಾಣೆಯಾಗಿದೆ, ಇದು ಕೀಕ್ಲೋಕ್ ಬಳಕೆದಾರರನ್ನು ದೃಢೀಕರಿಸಲು ಅಥವಾ ಕ್ಷೇತ್ರಗಳನ್ನು ಮೌಲ್ಯೀಕರಿಸಲು ಪ್ರಯತ್ನಿಸಿದಾಗ ದೋಷಗಳಿಗೆ ಕಾರಣವಾಗಬಹುದು. ಈ ಹೆಡರ್ಗಳನ್ನು ಸ್ಪಷ್ಟವಾಗಿ ವ್ಯಾಖ್ಯಾನಿಸುವ ಮೂಲಕ, ವಿನಂತಿಗಳನ್ನು ಸರಿಯಾಗಿ ಪ್ರಕ್ರಿಯೆಗೊಳಿಸಲು ಅಗತ್ಯವಿರುವ ಸಂದರ್ಭವನ್ನು ಕೀಕ್ಲೋಕ್ ಸ್ವೀಕರಿಸುತ್ತದೆ ಎಂದು ನಿರ್ವಾಹಕರು ಖಚಿತಪಡಿಸುತ್ತಾರೆ. ಈ ವಿಧಾನವು ವಿನಂತಿಗಳನ್ನು ಹೇಗೆ ನಿರ್ವಹಿಸಲಾಗುತ್ತದೆ ಎಂಬುದರಲ್ಲಿ ಭದ್ರತೆ ಮತ್ತು ಸ್ಥಿರತೆ ಎರಡನ್ನೂ ಹೆಚ್ಚಿಸುತ್ತದೆ.

ಕೀಕ್ಲೋಕ್ಗಾಗಿ ನಾವು ರಚಿಸಿದ ಡಾಕರ್ ಕಂಪೋಸ್ ಫೈಲ್ ಅನ್ನು ಬಳಸಿಕೊಂಡು ನಿಯೋಜನೆಯನ್ನು ಸರಳಗೊಳಿಸುತ್ತದೆ env_file ಎಲ್ಲಾ ಪರಿಸರ ವೇರಿಯಬಲ್ಗಳಿಗೆ. ಡೇಟಾಬೇಸ್ ರುಜುವಾತುಗಳು, ಕೀಕ್ಲೋಕ್ ಹೋಸ್ಟ್ ಹೆಸರು ಮತ್ತು ಸಂಬಂಧಿತ ಮಾರ್ಗಗಳಂತಹ ಕಾನ್ಫಿಗರೇಶನ್ಗಳನ್ನು ಲೋಡ್ ಮಾಡಲು ಡಾಕರ್ ಕಂಟೇನರ್ ಅನ್ನು ಇದು ಅನುಮತಿಸುತ್ತದೆ, ಇದು ಹೆಚ್ಚು ಸುರಕ್ಷಿತ ಮತ್ತು ಹೊಂದಿಕೊಳ್ಳುವಂತೆ ಮಾಡುತ್ತದೆ. ಪರಿಸರ ಫೈಲ್ ಅನ್ನು ಬಳಸುವುದು ಸಹ ಪ್ರಾಯೋಗಿಕವಾಗಿದೆ ಏಕೆಂದರೆ ಇದು ಡಾಕರ್ ಕಂಪೋಸ್ ಫೈಲ್ನಿಂದ ಸೂಕ್ಷ್ಮ ಮಾಹಿತಿಯನ್ನು ಡಿಕೌಪಲ್ ಮಾಡುತ್ತದೆ, ಹಾರ್ಡ್-ಕೋಡೆಡ್ ಮೌಲ್ಯಗಳನ್ನು ತಪ್ಪಿಸುತ್ತದೆ. ಪರಿಣಾಮವಾಗಿ, ಡೇಟಾಬೇಸ್ಗಳನ್ನು ಬದಲಾಯಿಸುವುದು ಅಥವಾ ಪ್ರವೇಶ ರುಜುವಾತುಗಳನ್ನು ಮಾರ್ಪಡಿಸುವುದು ತಡೆರಹಿತವಾಗಿರುತ್ತದೆ, ಇದು ಸೇವೆಗಳನ್ನು ಆಗಾಗ್ಗೆ ನವೀಕರಿಸುವ ಕ್ರಿಯಾತ್ಮಕ ಪರಿಸರದಲ್ಲಿ ವಿಶೇಷವಾಗಿ ಉಪಯುಕ್ತವಾಗಿದೆ. ಉದಾಹರಣೆಯಲ್ಲಿ, ಪರಿಸರದ ವೇರಿಯೇಬಲ್ KC_PROXY_HEADERS ಅನ್ನು "xforwarded" ಗೆ ಹೊಂದಿಸಲಾಗಿದೆ, ಅದು ಪ್ರಾಕ್ಸಿಯ ಹಿಂದೆ ಇದೆ ಎಂದು ಕೀಕ್ಲೋಕ್ ಅರ್ಥಮಾಡಿಕೊಳ್ಳುತ್ತದೆ ಎಂದು ಖಚಿತಪಡಿಸುತ್ತದೆ, ಅದಕ್ಕೆ ಅನುಗುಣವಾಗಿ URL ಉತ್ಪಾದನೆ ಮತ್ತು ಸೆಷನ್ ನಿರ್ವಹಣೆಯಲ್ಲಿ ಹೊಂದಾಣಿಕೆಗಳನ್ನು ಮಾಡುತ್ತದೆ.

ಸಂರಚನೆಯ ಜೊತೆಗೆ, ನಾವು ಒದಗಿಸಿದ್ದೇವೆ a ಬ್ಯಾಷ್ ಕೀಕ್ಲೋಕ್ನ ಲಭ್ಯತೆಯನ್ನು ಪರಿಶೀಲಿಸಲು ಸರಳ ಆರೋಗ್ಯ ತಪಾಸಣೆಯಾಗಿ ಕಾರ್ಯನಿರ್ವಹಿಸುವ ಸ್ಕ್ರಿಪ್ಟ್. ಸ್ಕ್ರಿಪ್ಟ್ ಬಳಸುತ್ತದೆ ಸುರುಳಿಯಾಗಿ ಕೀಕ್ಲೋಕ್ ಎಂಡ್ಪಾಯಿಂಟ್ಗೆ HTTP ವಿನಂತಿಯನ್ನು ನಿರ್ವಹಿಸಲು ಮತ್ತು ಸ್ಥಿತಿ ಕೋಡ್ 200 ಗೆ ಸಮನಾಗಿರುತ್ತದೆಯೇ ಎಂದು ಪರಿಶೀಲಿಸುತ್ತದೆ, ಸೇವೆಯು ಕಾರ್ಯನಿರ್ವಹಿಸುತ್ತಿದೆ ಎಂದು ಸೂಚಿಸುತ್ತದೆ. ವೈಫಲ್ಯದ ಸಂದರ್ಭದಲ್ಲಿ, ಸ್ಕ್ರಿಪ್ಟ್ Nginx ಕಂಟೇನರ್ ಅನ್ನು ಮರುಪ್ರಾರಂಭಿಸುತ್ತದೆ, ಸ್ವಯಂಚಾಲಿತ ಚೇತರಿಕೆಯ ರೂಪವನ್ನು ನೀಡುತ್ತದೆ. ಅಪ್ಟೈಮ್ ನಿರ್ಣಾಯಕವಾಗಿರುವ ಉತ್ಪಾದನಾ ಪರಿಸರಕ್ಕೆ ಈ ಸೆಟಪ್ ಸೂಕ್ತವಾಗಿದೆ, ಏಕೆಂದರೆ ಸಂಪರ್ಕ ಸಮಸ್ಯೆಗಳು ಸಂಭವಿಸಿದಲ್ಲಿ ಸ್ವಯಂ-ಗುಣಪಡಿಸಲು ಇದು ಸೇವೆಯನ್ನು ಸಕ್ರಿಯಗೊಳಿಸುತ್ತದೆ. ಈ ರೀತಿಯ ಸ್ಕ್ರಿಪ್ಟ್ಗಳನ್ನು ಪರೀಕ್ಷಿಸುವುದು, ಎಂಡ್ಪಾಯಿಂಟ್ ಪ್ರವೇಶಕ್ಕಾಗಿ ಪೈಥಾನ್-ಆಧಾರಿತ ಯುನಿಟ್ ಪರೀಕ್ಷೆಯೊಂದಿಗೆ, ಸಿಸ್ಟಮ್ನ ಸ್ಥಿರತೆಯನ್ನು ಬಲಪಡಿಸುತ್ತದೆ, ಸೆಟಪ್ ಸಮಸ್ಯೆಗಳನ್ನು ಪೂರ್ವಭಾವಿಯಾಗಿ ತಿಳಿಸುತ್ತದೆ ಅಥವಾ ಸರಿಪಡಿಸುತ್ತದೆ ಎಂದು ತಿಳಿದಿರುವ ನಿರ್ವಾಹಕರಿಗೆ ಮನಸ್ಸಿನ ಶಾಂತಿಯನ್ನು ನೀಡುತ್ತದೆ. ನಿರ್ವಹಣೆಗೆ ಈ ಪೂರ್ವಭಾವಿ ವಿಧಾನವು ಅಲಭ್ಯತೆಯನ್ನು ಕಡಿಮೆ ಮಾಡಲು ಮತ್ತು ಕೀಕ್ಲೋಕ್ಗೆ ತಡೆರಹಿತ ಪ್ರವೇಶವನ್ನು ಖಚಿತಪಡಿಸಿಕೊಳ್ಳಲು ಮುಖ್ಯವಾಗಿದೆ. ನಿರ್ವಾಹಕ ಕನ್ಸೋಲ್.

ಡಾಕರ್ನಲ್ಲಿ ಕೀಕ್ಲೋಕ್ಗಾಗಿ Nginx ಅನ್ನು ರಿವರ್ಸ್ ಪ್ರಾಕ್ಸಿಯಾಗಿ ಹೊಂದಿಸಲಾಗುತ್ತಿದೆ

ಕೀಕ್ಲೋಕ್ ಪ್ರಾಕ್ಸಿಗಾಗಿ Nginx ಕಾನ್ಫಿಗರೇಶನ್ನೊಂದಿಗೆ ಬ್ಯಾಕೆಂಡ್ ಪರಿಹಾರ

upstream sso-mydomain-com {server 10.10.0.89:8080;}server {listen 443 ssl;server_name sso.mydomain.com;location / {proxy_pass http://sso-mydomain-com/;proxy_set_header X-Real-IP $remote_addr;proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;proxy_set_header X-Forwarded-Proto $scheme;proxy_set_header X-Forwarded-Host $host;proxy_set_header X-Forwarded-Port $server_port;}ssl_certificate /etc/nginx/ssl/sso.mydomain.com/fullchain.pem;ssl_certificate_key /etc/nginx/ssl/sso.mydomain.com/privkey.pem;}server {listen 8443 ssl;server_name sso.mydomain.com;error_log /usr/local/nginx/logs/sso_err.log debug;location / {proxy_pass http://sso-mydomain-com/;proxy_set_header X-Real-IP $remote_addr;proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;proxy_set_header X-Forwarded-Proto $scheme;proxy_set_header X-Forwarded-Host $host;proxy_set_header X-Forwarded-Port $server_port;}ssl_certificate /etc/nginx/ssl/sso.mydomain.com/fullchain.pem;ssl_certificate_key /etc/nginx/ssl/sso.mydomain.com/privkey.pem;}

ಎನ್ವಿರಾನ್ಮೆಂಟ್ ವೇರಿಯೇಬಲ್ಗಳೊಂದಿಗೆ ಕೀಕ್ಲೋಕ್ ಡಾಕರ್ ಕಂಪೋಸ್ ಕಾನ್ಫಿಗರೇಶನ್

ಎನ್ವಿರಾನ್ಮೆಂಟ್ ವೇರಿಯೇಬಲ್ಗಳೊಂದಿಗೆ ಕೀಕ್ಲೋಕ್ ಸೆಟಪ್ಗಾಗಿ ಡಾಕರ್ ಕಂಪೋಸ್ ಫೈಲ್

version: '3.9'services:keycloak:container_name: keycloakimage: quay.io/keycloak/keycloak:26.0env_file:- .envports:- "8080:8080"volumes:- /opt/keycloak/themes:/opt/keycloak/themes- /etc/localtime:/etc/localtimeprivileged: truecommand: start

ಕೀಕ್ಲೋಕ್ API ಎಂಡ್ಪಾಯಿಂಟ್ ಮೌಲ್ಯೀಕರಣಕ್ಕಾಗಿ ಘಟಕ ಪರೀಕ್ಷೆ

ಕೀಕ್ಲೋಕ್ / ವೊಯಾಮಿ ಎಂಡ್ಪಾಯಿಂಟ್ ಪ್ರತಿಕ್ರಿಯೆಯನ್ನು ಮೌಲ್ಯೀಕರಿಸಲು ಪೈಥಾನ್ ಆಧಾರಿತ ಘಟಕ ಪರೀಕ್ಷೆ

import requestsdef test_whoami_endpoint():url = "https://sso.mydomain.com:8443/auth/admin/master/console/whoami?currentRealm=master"headers = {"Content-Type": "application/json"}try:response = requests.get(url, headers=headers, verify=True)assert response.status_code == 200, "Expected 200 OK, got {}".format(response.status_code)print("Test passed: whoami endpoint accessible")except requests.ConnectionError:print("Connection error: Check Nginx reverse proxy and Keycloak availability")except AssertionError as e:print("Assertion error:", e)# Run the testtest_whoami_endpoint()

ಪರ್ಯಾಯ ವಿಧಾನ: Nginx ವಿಫಲತೆಯೊಂದಿಗೆ ಕೀಕ್ಲೋಕ್ ಆರೋಗ್ಯ ತಪಾಸಣೆ

ಕೀಕ್ಲೋಕ್ನಲ್ಲಿ ಆರೋಗ್ಯ ತಪಾಸಣೆ ಮಾಡಲು ಮತ್ತು ಅಗತ್ಯವಿದ್ದರೆ Nginx ಅನ್ನು ಮರುಪ್ರಾರಂಭಿಸಲು ಬ್ಯಾಷ್ ಸ್ಕ್ರಿಪ್ಟ್

#!/bin/bash# Check if Keycloak is reachable via the /whoami endpointURL="http://10.10.0.89:8080/auth/admin/master/console/whoami"STATUS_CODE=$(curl -s -o /dev/null -w "%{http_code}" $URL)if [ "$STATUS_CODE" -ne 200 ]; thenecho "Keycloak endpoint unavailable, restarting Nginx..."docker restart nginxelseecho "Keycloak endpoint is healthy."fi

ಸುರಕ್ಷಿತ ಮತ್ತು ತಡೆರಹಿತ ರಿವರ್ಸ್ ಪ್ರಾಕ್ಸಿ ಕಾರ್ಯಾಚರಣೆಗಳಿಗಾಗಿ ಕೀಕ್ಲೋಕ್ ಅನ್ನು ಉತ್ತಮಗೊಳಿಸುವುದು

ರಿವರ್ಸ್ ಪ್ರಾಕ್ಸಿಯ ಹಿಂದೆ ಕೀಕ್ಲೋಕ್ ಅನ್ನು ಕಾನ್ಫಿಗರ್ ಮಾಡುವಾಗ Nginx, ಹಲವಾರು ಹೆಚ್ಚುವರಿ ಪರಿಗಣನೆಗಳು ಸೆಟಪ್ ಸುರಕ್ಷಿತ, ಕಾರ್ಯಕ್ಷಮತೆ ಮತ್ತು ಸ್ಥಿರವಾಗಿದೆ ಎಂದು ಖಚಿತಪಡಿಸಿಕೊಳ್ಳಲು ಸಹಾಯ ಮಾಡುತ್ತದೆ. ಒಂದು ನಿರ್ಣಾಯಕ ಅಂಶವೆಂದರೆ SSL ಮುಕ್ತಾಯ - Nginx ಲೇಯರ್ನಲ್ಲಿ HTTPS ಅನ್ನು ನಿರ್ವಹಿಸುವುದು. ಕೀಕ್ಲೋಕ್ ಸಾಮಾನ್ಯವಾಗಿ ಡಾಕರ್ನಲ್ಲಿ HTTP ಯಲ್ಲಿ ಆಲಿಸುವುದರಿಂದ, Nginx SSL ಎಂಡ್ಪಾಯಿಂಟ್ ಆಗಿ ಕಾರ್ಯನಿರ್ವಹಿಸುತ್ತದೆ, ಎನ್ಕ್ರಿಪ್ಶನ್ ಅನ್ನು ಆಫ್ಲೋಡ್ ಮಾಡುತ್ತದೆ ಮತ್ತು ಕೀಕ್ಲೋಕ್ನಲ್ಲಿ ಸಂಪನ್ಮೂಲ ಲೋಡ್ ಅನ್ನು ಕಡಿಮೆ ಮಾಡುತ್ತದೆ. ಅಂತಿಮ ಬಳಕೆದಾರರಿಗೆ ಸುರಕ್ಷಿತ HTTPS ಪ್ರವೇಶವನ್ನು ನಿರ್ವಹಿಸುವಾಗ HTTP ಮೂಲಕ ಕೀಕ್ಲೋಕ್ನೊಂದಿಗೆ ಸಂವಹನ ನಡೆಸಲು ಈ ಸೆಟಪ್ Nginx ಅನ್ನು ಅನುಮತಿಸುತ್ತದೆ. ಹೆಚ್ಚುವರಿಯಾಗಿ, SSL ಪ್ರಮಾಣಪತ್ರಗಳನ್ನು Nginx ನಲ್ಲಿ ಮಾತ್ರ ಸಂಗ್ರಹಿಸಲಾಗುತ್ತದೆ, ಪ್ರಮಾಣಪತ್ರ ನಿರ್ವಹಣೆಯನ್ನು ಸರಳಗೊಳಿಸುತ್ತದೆ. ಲೆಟ್ಸ್ ಎನ್ಕ್ರಿಪ್ಟ್ನಂತಹ ಸ್ವಯಂಚಾಲಿತ ಪರಿಕರಗಳು ನವೀಕರಣವನ್ನು ಸುಗಮಗೊಳಿಸಬಹುದು, ವಿಶೇಷವಾಗಿ ಪ್ರಮಾಣಪತ್ರಗಳ ನವೀಕರಣದಂತೆ Nginx ಅನ್ನು ಮರುಲೋಡ್ ಮಾಡುವ ಸ್ಕ್ರಿಪ್ಟ್ಗಳೊಂದಿಗೆ.

ಮತ್ತೊಂದು ಪ್ರಮುಖ ಅಂಶವೆಂದರೆ ಲೋಡ್ ಬ್ಯಾಲೆನ್ಸಿಂಗ್ ಮತ್ತು ಸ್ಕೇಲಿಂಗ್. ಉದಾಹರಣೆಗೆ, ಡಾಕರ್ನ ನೆಟ್ವರ್ಕ್ ಕಾನ್ಫಿಗರೇಶನ್ಗಳನ್ನು ಬಳಸಿಕೊಂಡು, ನಿರ್ವಾಹಕರು Nginx ನಲ್ಲಿ ಅಪ್ಸ್ಟ್ರೀಮ್ ಸರ್ವರ್ ಪೂಲ್ ಅನ್ನು ರಚಿಸಬಹುದು ಅದು ಬಹು ಕೀಕ್ಲೋಕ್ ಕಂಟೇನರ್ಗಳನ್ನು ಒಳಗೊಂಡಿರುತ್ತದೆ, ಲೋಡ್ ವಿತರಣೆ ಮತ್ತು ಲಭ್ಯತೆಯನ್ನು ಹೆಚ್ಚಿಸುತ್ತದೆ. ದಿ ಪ್ರಾಕ್ಸಿ_ಪಾಸ್ ಡೈರೆಕ್ಟಿವ್ ಪಾಯಿಂಟ್ಗಳು ಈ ಪೂಲ್ಗೆ, Nginx ಅನ್ನು ಬಹು ಕೀಕ್ಲೋಕ್ ನಿದರ್ಶನಗಳಲ್ಲಿ ಮಾರ್ಗದ ವಿನಂತಿಗಳನ್ನು ಸಕ್ರಿಯಗೊಳಿಸುತ್ತದೆ. ಹೆಚ್ಚಿನ ದಟ್ಟಣೆಯ ಪರಿಸರದಲ್ಲಿ ಈ ವಿಧಾನವು ಪ್ರಯೋಜನಕಾರಿಯಾಗಿದೆ, ಏಕೆಂದರೆ ಇದು ಯಾವುದೇ ಒಂದು ನಿದರ್ಶನವನ್ನು ಅತಿಕ್ರಮಿಸುವುದನ್ನು ತಡೆಯುತ್ತದೆ. ಹೆಚ್ಚುವರಿಯಾಗಿ, ಸೆಶನ್ ಪರ್ಸಿಸ್ಟೆನ್ಸ್, ಜಿಗುಟಾದ ಸೆಷನ್ಗಳು ಎಂದೂ ಕರೆಯುತ್ತಾರೆ, ಬಳಕೆದಾರರು ಅದೇ ನಿದರ್ಶನಕ್ಕೆ ಸಂಪರ್ಕದಲ್ಲಿರುವುದನ್ನು ಖಚಿತಪಡಿಸುತ್ತದೆ, ದೃಢೀಕರಣ ಸಮಸ್ಯೆಗಳನ್ನು ತಪ್ಪಿಸುತ್ತದೆ. ಆರೋಗ್ಯ ತಪಾಸಣೆಗಳನ್ನು Nginx ಅಥವಾ ಡಾಕರ್ ಸ್ಕ್ರಿಪ್ಟ್ಗಳನ್ನು ಬಳಸಿಕೊಂಡು ಸ್ವಯಂಚಾಲಿತಗೊಳಿಸಬಹುದು, ಕೀಕ್ಲೋಕ್ನ ಲಭ್ಯತೆಯನ್ನು ಮೇಲ್ವಿಚಾರಣೆ ಮಾಡಬಹುದು ಮತ್ತು ವೈಫಲ್ಯಗಳು ಸಂಭವಿಸಿದಲ್ಲಿ ನಿದರ್ಶನಗಳನ್ನು ಮರುಪ್ರಾರಂಭಿಸಬಹುದು. 🛠️

ಅಂತಿಮವಾಗಿ, ಕೀಕ್ಲೋಕ್ನ ಅಂತರ್ನಿರ್ಮಿತ ಮೆಟ್ರಿಕ್ಗಳು ಮತ್ತು ಲಾಗ್ಗಳನ್ನು ನಿಯಂತ್ರಿಸುವುದು ಸಿಸ್ಟಮ್ ಅನ್ನು ನಿರ್ವಹಿಸಲು ಮತ್ತು ದೋಷನಿವಾರಣೆಗೆ ಪ್ರಮುಖವಾಗಿದೆ. ಕೀಕ್ಲೋಕ್ ಪ್ರತಿ ವಿನಂತಿಗೆ ವಿವರವಾದ ಲಾಗ್ಗಳನ್ನು ರಚಿಸಬಹುದು, ಇದು Nginx ನ ಪ್ರವೇಶ ಲಾಗ್ಗಳೊಂದಿಗೆ ಜೋಡಿಸಿದಾಗ, ಸಂಪೂರ್ಣ ಆಡಿಟ್ ಟ್ರಯಲ್ ಅನ್ನು ರಚಿಸುತ್ತದೆ. Prometheus ಮತ್ತು Grafana ನಂತಹ ಮಾನಿಟರಿಂಗ್ ಪರಿಕರಗಳು ಕೀಕ್ಲೋಕ್ನ ಕಾರ್ಯಕ್ಷಮತೆಯ ಮೆಟ್ರಿಕ್ಗಳನ್ನು ದೃಶ್ಯೀಕರಿಸಬಹುದು, ಬಳಕೆದಾರರ ಮೇಲೆ ಪರಿಣಾಮ ಬೀರುವ ಮೊದಲು ವೈಪರೀತ್ಯಗಳ ನಿರ್ವಾಹಕರನ್ನು ಎಚ್ಚರಿಸಬಹುದು. Nginx ನಲ್ಲಿ, ಸೆಟ್ಟಿಂಗ್ ದೋಷ_ಲಾಗ್ ಗೆ debug ಸೆಟಪ್ ಸಮಯದಲ್ಲಿ ಮಟ್ಟವು ಕಾನ್ಫಿಗರೇಶನ್ ಅಥವಾ ನೆಟ್ವರ್ಕ್ ಸಮಸ್ಯೆಗಳನ್ನು ಪತ್ತೆಹಚ್ಚಲು ವಿವರವಾದ ಮಾಹಿತಿಯನ್ನು ಸೆರೆಹಿಡಿಯುತ್ತದೆ. ಒಟ್ಟಿನಲ್ಲಿ, ಈ ತಂತ್ರಗಳು ಹೆಚ್ಚು ಸ್ಥಿತಿಸ್ಥಾಪಕ ಮತ್ತು ಸುರಕ್ಷಿತ ಕೀಕ್ಲೋಕ್ ನಿಯೋಜನೆಯನ್ನು ಖಚಿತಪಡಿಸುತ್ತದೆ, ರಿವರ್ಸ್ ಪ್ರಾಕ್ಸಿಯ ಹಿಂದೆ ಎಂಟರ್ಪ್ರೈಸ್-ದರ್ಜೆಯ ದೃಢೀಕರಣಕ್ಕೆ ಇದು ಸೂಕ್ತ ಪರಿಹಾರವಾಗಿದೆ.

Nginx ಮತ್ತು ಡಾಕರ್ನೊಂದಿಗೆ ಕೀಕ್ಲೋಕ್ನಲ್ಲಿ ಪದೇ ಪದೇ ಕೇಳಲಾಗುವ ಪ್ರಶ್ನೆಗಳು

- Nginx ಜೊತೆಗೆ Keycloak ಅನ್ನು ಬಳಸುವಾಗ 502 ಬ್ಯಾಡ್ ಗೇಟ್ವೇ ದೋಷವನ್ನು ನಾನು ಹೇಗೆ ಪರಿಹರಿಸುವುದು?

- 502 ದೋಷವನ್ನು ನಿವಾರಿಸಲು, Nginx ಕಾನ್ಫಿಗರೇಶನ್ ಅನ್ನು ಪರಿಶೀಲಿಸಿ ಮತ್ತು ಖಚಿತಪಡಿಸಿಕೊಳ್ಳಿ proxy_pass URL ಕೀಕ್ಲೋಕ್ನ ಕಂಟೈನರ್ ವಿಳಾಸ ಮತ್ತು ಪೋರ್ಟ್ಗೆ ಹೊಂದಿಕೆಯಾಗುತ್ತದೆ. ಅಲ್ಲದೆ, ಕೀಕ್ಲೋಕ್ ಚಾಲನೆಯಲ್ಲಿದೆ ಮತ್ತು ಆಂತರಿಕ ನೆಟ್ವರ್ಕ್ ಮೂಲಕ ಪ್ರವೇಶಿಸಬಹುದು ಎಂದು ಪರಿಶೀಲಿಸಿ.

- ನಾನು ಕೀಕ್ಲೋಕ್ಗಾಗಿ Nginx ನೊಂದಿಗೆ SSL ಮುಕ್ತಾಯವನ್ನು ಬಳಸಬಹುದೇ?

- ಹೌದು, Nginx ನಲ್ಲಿ SSL ಮುಕ್ತಾಯವು ಸಾಮಾನ್ಯವಾಗಿದೆ. ಕಾನ್ಫಿಗರ್ ಮಾಡಿ ssl_certificate ಮತ್ತು ssl_certificate_key ಒಳಬರುವ ವಿನಂತಿಗಳಿಗಾಗಿ HTTPS ಅನ್ನು ನಿರ್ವಹಿಸಲು Nginx ನಲ್ಲಿ. ಕೀಕ್ಲೋಕ್ ನಂತರ HTTP ಮೂಲಕ ಸಂವಹನ ನಡೆಸಬಹುದು.

- ಬಹು ಕೀಕ್ಲೋಕ್ ನಿದರ್ಶನಗಳನ್ನು ನಾನು ಹೇಗೆ ಲೋಡ್-ಬ್ಯಾಲೆನ್ಸ್ ಮಾಡಬಹುದು?

- an ಅನ್ನು ವ್ಯಾಖ್ಯಾನಿಸಿ upstream ಪ್ರತಿ ಕೀಕ್ಲೋಕ್ ನಿದರ್ಶನದೊಂದಿಗೆ Nginx ನಲ್ಲಿ ನಿರ್ಬಂಧಿಸಿ. ಹೊಂದಿಸಿ proxy_pass ಅಪ್ಸ್ಟ್ರೀಮ್ ಸರ್ವರ್ಗೆ, ಮತ್ತು Nginx ಎಲ್ಲಾ ನಿದರ್ಶನಗಳಲ್ಲಿ ವಿನಂತಿಗಳನ್ನು ವಿತರಿಸುತ್ತದೆ.

- ಡಾಕರ್ನಲ್ಲಿ ಕೀಕ್ಲೋಕ್ನ ಪರಿಸರ ವೇರಿಯಬಲ್ಗಳನ್ನು ಸುರಕ್ಷಿತಗೊಳಿಸಲು ಉತ್ತಮ ಅಭ್ಯಾಸಗಳು ಯಾವುವು?

- ಬಳಸಿ env_file ಹಾರ್ಡ್-ಕೋಡೆಡ್ ಮೌಲ್ಯಗಳನ್ನು ತಪ್ಪಿಸುವ ಮೂಲಕ ಸೂಕ್ಷ್ಮ ಡೇಟಾವನ್ನು ಸಂಗ್ರಹಿಸಲು ಡಾಕರ್ ಸಂಯೋಜನೆಯಲ್ಲಿ. ಅಲ್ಲದೆ, ಪ್ರವೇಶವನ್ನು ನಿರ್ಬಂಧಿಸಲು ಪರಿಸರ ಫೈಲ್ಗಳಲ್ಲಿ ಸರಿಯಾದ ಅನುಮತಿಗಳನ್ನು ಹೊಂದಿಸಿ.

- Nginx ನಲ್ಲಿ SSL ಪ್ರಮಾಣಪತ್ರ ನವೀಕರಣವನ್ನು ನಾನು ಹೇಗೆ ಸ್ವಯಂಚಾಲಿತಗೊಳಿಸುವುದು?

- ಲೆಟ್ಸ್ ಎನ್ಕ್ರಿಪ್ಟ್ ಸ್ವಯಂಚಾಲಿತ ಪ್ರಮಾಣಪತ್ರ ನವೀಕರಣದಂತಹ ಪರಿಕರಗಳು. ನವೀಕರಿಸಿದ ನಂತರ, Nginx ಅನ್ನು ಮರುಲೋಡ್ ಮಾಡಲು ಸ್ಕ್ರಿಪ್ಟ್ ಅನ್ನು ಬಳಸಿ ಆದ್ದರಿಂದ ಕಂಟೇನರ್ ಅನ್ನು ಮರುಪ್ರಾರಂಭಿಸದೆಯೇ ಹೊಸ ಪ್ರಮಾಣಪತ್ರಗಳು ಕಾರ್ಯಗತಗೊಳ್ಳುತ್ತವೆ.

- Nginx ಮೂಲಕ ಕೀಕ್ಲೋಕ್ ತನ್ನ ಆರೋಗ್ಯವನ್ನು ಮೇಲ್ವಿಚಾರಣೆ ಮಾಡಬಹುದೇ?

- ಹೌದು, ಸರಳ ಸ್ಕ್ರಿಪ್ಟ್ನೊಂದಿಗೆ, curl ಕೀಕ್ಲೋಕ್ನ ಅಂತಿಮ ಬಿಂದು ಸ್ಥಿತಿಯನ್ನು ಪರಿಶೀಲಿಸಬಹುದು. ವಿಫಲವಾದಾಗ, Nginx ಅಥವಾ ಕಂಟೇನರ್ ಅನ್ನು ಮರುಪ್ರಾರಂಭಿಸಿ, ಲಭ್ಯತೆ ಮತ್ತು ಪ್ರತಿಕ್ರಿಯೆಯನ್ನು ಕಾಪಾಡಿಕೊಳ್ಳಿ.

- Nginx ಲಾಗ್ಗಳ ಮೂಲಕ ಕೀಕ್ಲೋಕ್ ಲಾಗಿನ್ ಸಮಸ್ಯೆಗಳನ್ನು ನಿವಾರಿಸಲು ಸಾಧ್ಯವೇ?

- ಹೊಂದಿಸಿ error_log Nginx ನಲ್ಲಿ debug ವಿವರವಾದ ಲಾಗ್ಗಳನ್ನು ಸೆರೆಹಿಡಿಯಲು ತಾತ್ಕಾಲಿಕವಾಗಿ ಮಟ್ಟವನ್ನು, ದೃಢೀಕರಣ ಮತ್ತು ಪ್ರವೇಶ ಸಮಸ್ಯೆಗಳನ್ನು ನಿವಾರಿಸಲು ಸಹಾಯ ಮಾಡುತ್ತದೆ.

- ಬಹು ಕೀಕ್ಲೋಕ್ ನಿದರ್ಶನಗಳಲ್ಲಿ ಅಧಿವೇಶನದ ನಿರಂತರತೆಯನ್ನು ನಾನು ಹೇಗೆ ಖಚಿತಪಡಿಸಿಕೊಳ್ಳಬಹುದು?

- ಒಂದೇ ಕೀಕ್ಲೋಕ್ ನಿದರ್ಶನಕ್ಕೆ ಬಳಕೆದಾರರನ್ನು ಸಂಪರ್ಕಿಸಲು Nginx ನಲ್ಲಿ ಜಿಗುಟಾದ ಸೆಷನ್ಗಳನ್ನು ಕಾನ್ಫಿಗರ್ ಮಾಡಿ, ಸೆಷನ್ ಬದಲಾವಣೆಗಳಿಂದಾಗಿ ಲಾಗಿನ್ ಸಮಸ್ಯೆಗಳನ್ನು ಕಡಿಮೆ ಮಾಡುತ್ತದೆ.

- ನಾನು ಕಸ್ಟಮ್ ಡೊಮೇನ್ ಮೂಲಕ ಕೀಕ್ಲೋಕ್ನ ನಿರ್ವಾಹಕ ಕನ್ಸೋಲ್ ಅನ್ನು ಪ್ರವೇಶಿಸಬಹುದೇ?

- ಹೌದು, ಹೊಂದಿಸಿ KC_HOSTNAME ಕಸ್ಟಮ್ ಡೊಮೇನ್ಗೆ ಕೀಕ್ಲೋಕ್ನ ಪರಿಸರದ ಅಸ್ಥಿರಗಳಲ್ಲಿ. ಡೊಮೇನ್ ಅನ್ನು Nginx ನಲ್ಲಿ ಸರಿಯಾಗಿ ರೂಟ್ ಮಾಡಲಾಗಿದೆ ಎಂದು ಖಚಿತಪಡಿಸಿಕೊಳ್ಳಿ.

- Nginx ನೊಂದಿಗೆ ಕೀಕ್ಲೋಕ್ ಅನ್ನು ಸರಿಯಾಗಿ ಕಾನ್ಫಿಗರ್ ಮಾಡಲಾಗಿದೆಯೇ ಎಂದು ನಾನು ಹೇಗೆ ಪರಿಶೀಲಿಸಬಹುದು?

- ಕಾನ್ಫಿಗರೇಶನ್ ನಂತರ, ಬಳಸಿ curl ಎಂಡ್ಪಾಯಿಂಟ್ಗಳು ಸರಿಯಾಗಿ ಪ್ರತಿಕ್ರಿಯಿಸುತ್ತವೆಯೇ ಎಂದು ಪರಿಶೀಲಿಸಲು ಅಥವಾ ನಿರ್ವಾಹಕ ಕನ್ಸೋಲ್ ಅನ್ನು ಪ್ರವೇಶಿಸಿ ಮತ್ತು ದೋಷಗಳಿಗಾಗಿ ಪರಿಶೀಲಿಸಿ. ಅಲ್ಲದೆ, ಯಾವುದೇ ಸಂಪರ್ಕ ಸಮಸ್ಯೆಗಳಿಗಾಗಿ ಲಾಗ್ಗಳನ್ನು ಮೇಲ್ವಿಚಾರಣೆ ಮಾಡಿ.

ಸುತ್ತುವುದನ್ನು: ಕೀಕ್ಲೋಕ್ ಮತ್ತು Nginx ಅನ್ನು ಕಾನ್ಫಿಗರ್ ಮಾಡುವ ಪ್ರಮುಖ ಟೇಕ್ಅವೇಗಳು

Nginx ರಿವರ್ಸ್ ಪ್ರಾಕ್ಸಿಯ ಹಿಂದೆ ಕೀಕ್ಲೋಕ್ ಅನ್ನು ಕಾನ್ಫಿಗರ್ ಮಾಡುವುದು ಪ್ರವೇಶವನ್ನು ಸುರಕ್ಷಿತಗೊಳಿಸಲು ಮತ್ತು ನಿರ್ವಹಿಸಲು ಹೆಚ್ಚು ಪರಿಣಾಮಕಾರಿಯಾಗಿದೆ. ಆದಾಗ್ಯೂ, ತಪ್ಪು ಸಂರಚನೆಗಳಿಂದಾಗಿ "502 ಬ್ಯಾಡ್ ಗೇಟ್ವೇ" ಮತ್ತು ಕ್ಷೇತ್ರಕ್ಕೆ ಸಂಬಂಧಿಸಿದ ಕನ್ಸೋಲ್ ಸಮಸ್ಯೆಗಳಂತಹ ದೋಷಗಳು ಹೆಚ್ಚಾಗಿ ಉದ್ಭವಿಸುತ್ತವೆ. ಲಾಗ್ಗಳನ್ನು ಎಚ್ಚರಿಕೆಯಿಂದ ವಿಶ್ಲೇಷಿಸುವ ಮೂಲಕ, SSL ಮತ್ತು ಪ್ರಾಕ್ಸಿ ಸೆಟ್ಟಿಂಗ್ಗಳನ್ನು ಪರಿಶೀಲಿಸುವ ಮೂಲಕ ಮತ್ತು ನೆಟ್ವರ್ಕ್ ಮಾರ್ಗಗಳನ್ನು ಮೌಲ್ಯೀಕರಿಸುವ ಮೂಲಕ, ನಿಮ್ಮ ಸೆಟಪ್ ಅನ್ನು ನೀವು ದೋಷನಿವಾರಣೆ ಮತ್ತು ಆಪ್ಟಿಮೈಜ್ ಮಾಡಬಹುದು.

ಈ ಪ್ರಕ್ರಿಯೆಯ ಮೂಲಕ, ಕೀಕ್ಲೋಕ್ನ ನಿರ್ವಾಹಕ ಕನ್ಸೋಲ್ ಅನ್ನು ಸ್ಥಿರಗೊಳಿಸಲು ಕಂಟೈನರೈಸೇಶನ್, ಪ್ರಾಕ್ಸಿ ಸೆಟ್ಟಿಂಗ್ಗಳು ಮತ್ತು ಪರಿಸರ ವೇರಿಯಬಲ್ಗಳು ಹೇಗೆ ಒಟ್ಟಿಗೆ ಕೆಲಸ ಮಾಡುತ್ತವೆ ಎಂಬುದನ್ನು ನಾವು ತೋರಿಸಿದ್ದೇವೆ. ಲೋಡ್ ಬ್ಯಾಲೆನ್ಸಿಂಗ್, SSL ಆಫ್ಲೋಡಿಂಗ್ ಅಥವಾ ತಡೆರಹಿತ ದೃಢೀಕರಣಕ್ಕಾಗಿ, ಉತ್ತಮವಾಗಿ ಕಾನ್ಫಿಗರ್ ಮಾಡಲಾದ ಸೆಟಪ್ ಉತ್ಪಾದನಾ ಪರಿಸರದ ಶ್ರೇಣಿಗೆ ಸೂಕ್ತವಾದ ಸ್ಥಿತಿಸ್ಥಾಪಕ ದೃಢೀಕರಣ ಪರಿಹಾರವನ್ನು ಒದಗಿಸುತ್ತದೆ. 🔧

ಉಲ್ಲೇಖಗಳು ಮತ್ತು ಸಂಪನ್ಮೂಲಗಳು

- ಕೀಕ್ಲೋಕ್ ಅನ್ನು ಡಾಕರ್ ಪರಿಸರದಲ್ಲಿ ಚಾಲನೆ ಮಾಡುವ ಮತ್ತು ರಿವರ್ಸ್ ಪ್ರಾಕ್ಸಿಯಾಗಿ Nginx ನೊಂದಿಗೆ ಸಂಯೋಜಿಸುವ ವಿವರಗಳನ್ನು ಅಧಿಕೃತ ಕೀಕ್ಲೋಕ್ ದಾಖಲಾತಿಯಲ್ಲಿ ಕಾಣಬಹುದು. ಕೀಕ್ಲೋಕ್ ದಾಖಲೆ

- SSL ಮುಕ್ತಾಯ ಮತ್ತು ರಿವರ್ಸ್ ಪ್ರಾಕ್ಸಿ ಉತ್ತಮ ಅಭ್ಯಾಸಗಳು ಸೇರಿದಂತೆ ಸುರಕ್ಷಿತ ಪ್ರಾಕ್ಸಿಯಿಂಗ್ಗಾಗಿ Nginx ಅನ್ನು ಕಾನ್ಫಿಗರ್ ಮಾಡುವ ಒಳನೋಟಗಳನ್ನು Nginx ನ ಸೆಟಪ್ ಗೈಡ್ನಿಂದ ಒದಗಿಸಲಾಗಿದೆ. Nginx ರಿವರ್ಸ್ ಪ್ರಾಕ್ಸಿ ಗೈಡ್

- ಡಾಕರ್ನ ಅಧಿಕೃತ ದಾಖಲಾತಿಯು ಡಾಕರ್ ಕಂಪೋಸ್ ಮತ್ತು ಎನ್ವಿರಾನ್ಮೆಂಟ್ ವೇರಿಯಬಲ್ ಮ್ಯಾನೇಜ್ಮೆಂಟ್ನಲ್ಲಿ ಸಮಗ್ರ ನೋಟವನ್ನು ನೀಡುತ್ತದೆ, ಇದು ಬಹು-ಸೇವಾ ಕಾನ್ಫಿಗರೇಶನ್ಗಳನ್ನು ಸುವ್ಯವಸ್ಥಿತಗೊಳಿಸಲು ಸಹಾಯ ಮಾಡುತ್ತದೆ. ಡಾಕರ್ ಕಂಪೋಸ್ ಎನ್ವಿರಾನ್ಮೆಂಟ್ ವೇರಿಯಬಲ್ಸ್

- 502 ದೋಷಗಳ ಸುಧಾರಿತ ದೋಷನಿವಾರಣೆಗಾಗಿ, ವಿಶೇಷವಾಗಿ ಸಂಕೀರ್ಣ ಪ್ರಾಕ್ಸಿ ಕಾನ್ಫಿಗರೇಶನ್ಗಳಲ್ಲಿ, Nginx ಡೀಬಗ್ ಮಾಡುವಿಕೆ ಮತ್ತು ಲಾಗಿಂಗ್ ಸಂಪನ್ಮೂಲಗಳು ಅತ್ಯಮೂಲ್ಯವಾಗಿವೆ. Nginx ಡೀಬಗ್ ಮಾಡುವ ಮಾರ್ಗದರ್ಶಿ