„Azure B2C“ integravimas su „Flutter“.

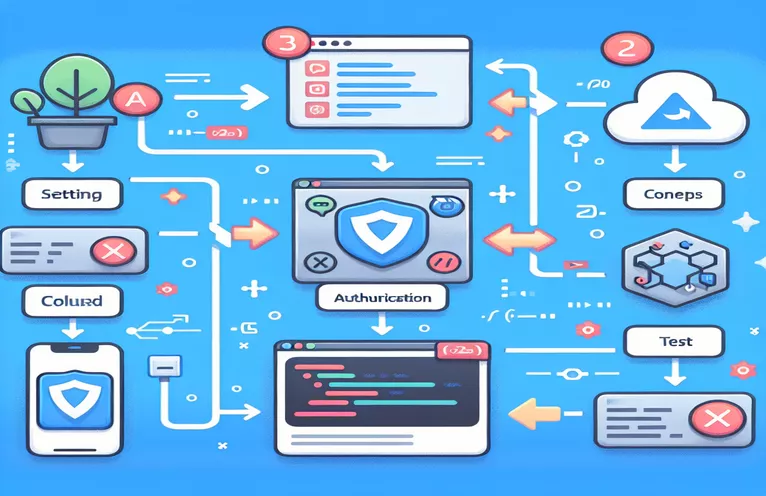

„Azure B2C“ integravimas vartotojo autentifikavimui „Flutter“ mobiliojoje programoje gali būti sudėtingas, ypač derinant jį su esamomis autentifikavimo sistemomis ASP.NET svetainėje. Tikslas yra užtikrinti sklandų autentifikavimo patirtį abiejose platformose nepakenkiant saugumui ar vartotojo patirčiai.

Tradiciniai metodai, pvz., „WebView“ arba „Chrome“ tinkintų skirtukų naudojimas, pasirodė esąs problemiški dėl trečiųjų šalių autentifikavimo teikėjų, pvz., „Google“ ir „Facebook“, apribojimų ir peradresavimo problemų. Tam, kad autentifikavimas būtų tvarkomas efektyviai, „Flutter“ reikia pereiti prie vietinio diegimo.

| komandą | apibūdinimas |

|---|---|

| aad_oauth/aad_oauth.dart | „Flutter“ paketas, naudojamas „Azure Active Directory OAuth 2.0“ integravimui, supaprastinant vartotojo autentifikavimą. |

| Config | Klasė iš AadOAuth paketo, kad sukonfigūruotumėte OAuth ypatybes, pvz., nuomininką, kliento ID ir apimtis. |

| oauth.login() | OAuth prisijungimo srauto inicijavimo „Flutter“ programoje metodas. |

| oauth.getAccessToken() | Metodas, kaip gauti prieigos prieigos raktą po autentifikavimo, kurį galima naudoti API skambučiams atlikti. |

| ConfidentialClientApplicationBuilder | Kūrėjų klasė C#, padedanti nustatyti konfidencialią kliento programą su reikalingais kredencialais ir įgaliojimais vidiniam autentifikavimui. |

| AcquireTokenForClient | „Microsoft.Identity.Client“ bibliotekoje naudojamas metodas, skirtas pačiai programai, o ne vartotojui, gauti prieigos raktą, naudingą demonui arba „service-to-service“ programoms. |

Scenarijaus funkcionalumas, skirtas Azure B2C integracijai

„Flutter“ programa naudoja AadOAuth paketą autentifikavimui tvarkyti, naudojant Azure Active Directory OAuth 2.0 galimybes saugiam prisijungimui. The Config klasė yra sukurta naudojant specifinius parametrus, pvz., nuomininko ID ir kliento ID, kurie yra būtini norint nustatyti apimtį ir peradresuoti URI. Šios konfigūracijos yra labai svarbios norint nukreipti autentifikavimo srautą ir užtikrinti, kad kredencialai būtų atpažįstami tiek ASP.NET svetainėje, tiek programoje „Flutter“. Ši sąranka palengvina sklandų autentifikavimo patirtį naudojant oauth.login() būdas pradėti prisijungimo procesą.

Sėkmingai atpažinus, oauth.getAccessToken() metodas gauna prieigos prieigos raktą, leidžiantį programai atlikti įgaliotus API skambučius. Užpakalinėje pusėje ASP.NET sistema naudoja ConfidentialClientApplicationBuilder sukurti konfidencialų klientą, galintį saugiai susisiekti su „Azure B2C“. Užpakalinis scenarijus sukonfigūruotas naudoti AcquireTokenForClient metodas, kuris įgyja žetoną, vaizduojantį pačią programą, o ne atskirą vartotoją. Šis prieigos raktas paprastai naudojamas apsaugoti skambučius iš vienos sistemos į kitą arba kai pasiekiami ištekliai, apsaugoti pačios programos leidimais.

„Flutter“ vietinis autentifikavimas naudojant „Azure B2C“.

„Flutter“ ir „Dart“ kodo įgyvendinimas

import 'package:flutter/material.dart';import 'package:aad_oauth/aad_oauth.dart';import 'package:aad_oauth/model/config.dart';final Config config = Config(tenant: 'YOUR_TENANT_ID',clientId: 'YOUR_CLIENT_ID',scope: 'openid profile offline_access',redirectUri: 'YOUR_REDIRECT_URI',);AadOAuth oauth = AadOAuth(config);void signIn() async {try {await oauth.login();String accessToken = await oauth.getAccessToken();// Use the access token in your application for API calls} catch (e) {// Handle login error}}void signOut() async {await oauth.logout();// Handle post-logout}

ASP.NET Backend, skirtas Azure B2C autentifikavimui

C# ASP.NET konfigūracija

using Microsoft.Identity.Client;public class B2CAuthenticationService{private IConfidentialClientApplication _clientApplication;public B2CAuthenticationService(){_clientApplication = ConfidentialClientApplicationBuilder.Create("YOUR_CLIENT_ID").WithClientSecret("YOUR_CLIENT_SECRET").WithAuthority(new Uri("https://YOUR_TENANT.b2clogin.com/YOUR_TENANT.onmicrosoft.com/B2C_1A_SIGNUP_SIGNIN")).Build();}public async Task<string> AcquireToken(){var result = await _clientApplication.AcquireTokenForClient(new[] { "https://graph.microsoft.com/.default" }).ExecuteAsync();return result.AccessToken;}}

Išplėstinės Flutter autentifikavimo su Azure B2C strategijos

Kuriant „Flutter“ programą, kuri integruoja Azure B2C autentifikavimui, svarbu atsižvelgti į pažangias saugos praktikas ir naudotojo patirties patobulinimus. Pavyzdžiui, kelių veiksnių autentifikavimo (MFA) įdiegimas gali žymiai padidinti saugumą. MFA galima konfigūruoti tiesiogiai Azure portale, pridedant papildomą saugos lygį autentifikavimo proceso metu. Tai užtikrina, kad net jei vartotojo kredencialai yra pažeisti, papildomas autentifikavimo veiksnys gali padėti išvengti neteisėtos prieigos.

Kitas aspektas, į kurį reikia atsižvelgti, yra vartotojo patirtis autentifikavimo proceso metu. Aiškių atsiliepimų ir nurodymų teikimas prisijungimo metu, ypač sprendžiant klaidas ar papildomus saugos reikalavimus, gali padidinti vartotojų pasitenkinimą ir pasitikėjimą programa. Diegiant pasirinktines vartotojo sąsajas autentifikavimui, o ne pasikliaujant bendraisiais žiniatinklio rodiniais, prisijungimo procesas gali atrodyti labiau integruotas ir sklandesnis.

Autentifikavimo integravimo DUK

- Kas yra Azure B2C?

- Azure B2C yra tapatybės valdymo paslauga, padedanti valdyti ir apsaugoti klientų, vartotojų ir piliečių prieigą prie žiniatinklio, darbalaukio, mobiliųjų ar vieno puslapio programų.

- Kaip „Flutter“ veikia su „Azure B2C“?

- „Flutter“ gali integruotis su „Azure B2C“ per įvairius paketus, palengvinančius „OAuth“ autentifikavimo srautus, užtikrinančius saugų ir sklandų vartotojo prisijungimą ir prisiregistravimą.

- Kokia nauda naudojant multi-factor authentication?

- Kelių veiksnių autentifikavimas suteikia papildomą saugumo lygį, nes reikalauja dviejų ar daugiau patvirtinimo metodų, o tai žymiai sumažina neteisėtos prieigos riziką.

- Ar galiu tinkinti prisijungimo vartotojo sąsają „Flutter“, kai naudoju „Azure B2C“?

- Taip, „Flutter“ leidžia plačiai tinkinti vartotojo sąsają, todėl kūrėjai gali sukurti visiškai su prekės ženklu pažymėtą ir sklandų prisijungimo patirtį, net ir integruojant su „Azure B2C“.

- Ką daryti, jei „Azure B2C“ paslauga neveikia?

- Įdiekite atsarginius autentifikavimo mechanizmus arba dailiai tvarkykite klaidas, užtikrindami, kad vartotojai būtų informuoti apie problemą ir išlaikant saugumą.

Paskutinės mintys apie Flutter autentifikavimo integravimą

Pritaikius vietinius „Flutter“ metodus integruojant „Azure B2C“ autentifikavimą, gaunamas patikimas sprendimas, atitinkantis geriausią programų mobiliesiems kūrimo praktiką. Naudodami tiesioginę API sąveiką ir savuosius vartotojo sąsajos komponentus, kūrėjai gali užtikrinti saugią ir sklandžią vartotojo patirtį įvairiose platformose. Ši strategija veiksmingai apeina apribojimus, kuriuos nustato trečiosios šalies autentifikavimo reikalavimai ir konkrečios platformos gairės, galiausiai palengvindama patikimesnį ir patogesnį autentifikavimo procesą.