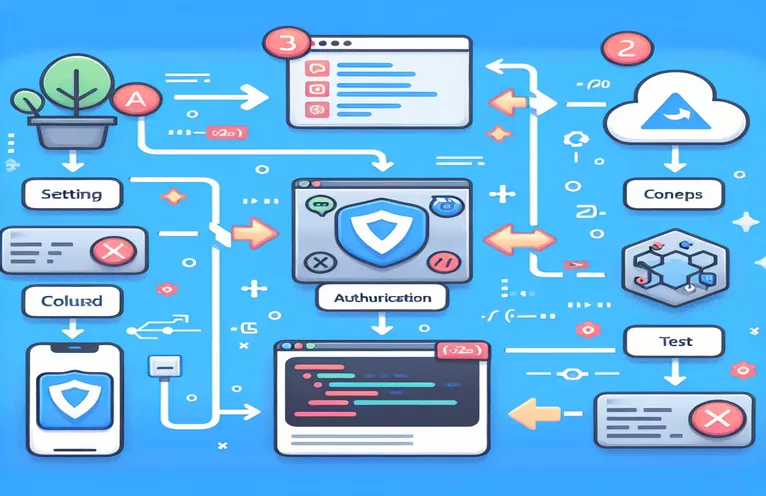

फ्लटरसह Azure B2C एकत्र करणे

Flutter मोबाईल ऍप्लिकेशनवर वापरकर्ता प्रमाणीकरणासाठी Azure B2C समाकलित करणे आव्हानात्मक असू शकते, विशेषत: ASP.NET वेबसाइटवर विद्यमान प्रमाणीकरण प्रणालीसह संरेखित करताना. सुरक्षेशी किंवा वापरकर्त्याच्या अनुभवाशी तडजोड न करता दोन्ही प्लॅटफॉर्मवर अखंड प्रमाणीकरण अनुभव प्रदान करणे हा उद्देश आहे.

WebViews किंवा Chrome सानुकूल टॅब वापरणे यासारख्या पारंपारिक पद्धती Google आणि Facebook सारख्या तृतीय-पक्ष प्रमाणीकरण प्रदात्यांच्या निर्बंधांमुळे आणि पुनर्निर्देशित समस्यांमुळे समस्याप्रधान असल्याचे सिद्ध झाले आहे. हे प्रमाणीकरण कार्यक्षमतेने हाताळण्यासाठी फ्लटरमध्ये अधिक स्थानिक अंमलबजावणीकडे वळण्याची आवश्यकता आहे.

| आज्ञा | वर्णन |

|---|---|

| aad_oauth/aad_oauth.dart | Azure Active Directory OAuth 2.0 एकत्रीकरणासाठी वापरलेले फ्लटर पॅकेज, वापरकर्ता प्रमाणीकरण सुलभ करते. |

| Config | OAuth गुणधर्म कॉन्फिगर करण्यासाठी AadOAuth पॅकेजमधून वर्ग करा, जसे की भाडेकरू, क्लायंट आयडी आणि स्कोप. |

| oauth.login() | फ्लटर ऍप्लिकेशनमध्ये OAuth लॉगिन प्रवाह सुरू करण्याची पद्धत. |

| oauth.getAccessToken() | प्रमाणीकरणानंतर ऍक्सेस टोकन पुनर्प्राप्त करण्याची पद्धत, ज्याचा वापर API कॉल करण्यासाठी केला जाऊ शकतो. |

| ConfidentialClientApplicationBuilder | C# मधील एक बिल्डर वर्ग जो आवश्यक क्रेडेन्शियल्स आणि बॅकएंड प्रमाणीकरणासाठी अधिकारांसह गोपनीय क्लायंट अनुप्रयोग सेट करण्यात मदत करतो. |

| AcquireTokenForClient | Microsoft.Identity.Client लायब्ररीमधील पद्धत वापरकर्त्याच्या ऐवजी स्वतः ऍप्लिकेशनसाठी टोकन मिळवण्यासाठी, डिमन किंवा सर्व्हिस-टू-सर्व्हिस ऍप्लिकेशनसाठी उपयुक्त. |

Azure B2C एकत्रीकरणासाठी स्क्रिप्ट कार्यक्षमता

फ्लटर ऍप्लिकेशन वापरते AadOAuth प्रमाणीकरण हाताळण्यासाठी पॅकेज, सुरक्षित साइन-इनसाठी Azure Active Directory च्या OAuth 2.0 क्षमतांचा फायदा घेऊन. द १ वर्गाला विशिष्ट पॅरामीटर्स जसे की भाडेकरू आयडी आणि क्लायंट आयडी सह त्वरित केले जाते, जे स्कोप सेट करण्यासाठी आणि URI पुनर्निर्देशित करण्यासाठी आवश्यक आहेत. प्रमाणीकरण प्रवाह निर्देशित करण्यासाठी आणि ASP.NET वेबसाइट आणि फ्लटर ॲप दोन्हीवर क्रेडेन्शियल्स ओळखले जातील याची खात्री करण्यासाठी या कॉन्फिगरेशन्स महत्त्वपूर्ण आहेत. हे सेटअप वापरून अखंड प्रमाणीकरण अनुभव सुलभ करते oauth.login() साइन-इन प्रक्रिया सुरू करण्याची पद्धत.

यशस्वी प्रमाणीकरणानंतर, द oauth.getAccessToken() पद्धत ऍक्सेस टोकन मिळवते, ॲपला अधिकृत API कॉल करण्यास अनुमती देते. बॅकएंड बाजूला, ASP.NET फ्रेमवर्क वापरते ConfidentialClientApplicationBuilder Azure B2C शी सुरक्षितपणे संवाद साधू शकेल असा गोपनीय क्लायंट स्थापित करण्यासाठी. बॅकएंड स्क्रिप्ट वापरण्यासाठी कॉन्फिगर केली आहे ५ पद्धत, जी वैयक्तिक वापरकर्त्याऐवजी अनुप्रयोगाचे प्रतिनिधित्व करणारे टोकन प्राप्त करते. हे टोकन सामान्यत: बॅकएंड-टू-बॅकएंड कॉल सुरक्षित करण्यासाठी किंवा ऍप्लिकेशनच्या स्वतःच्या परवानग्यांद्वारे संरक्षित केलेल्या संसाधनांमध्ये प्रवेश करण्यासाठी वापरले जाते.

Azure B2C वापरून फ्लटर नेटिव्ह ऑथेंटिकेशन

फडफडणे आणि डार्ट कोडची अंमलबजावणी

import 'package:flutter/material.dart';import 'package:aad_oauth/aad_oauth.dart';import 'package:aad_oauth/model/config.dart';final Config config = Config(tenant: 'YOUR_TENANT_ID',clientId: 'YOUR_CLIENT_ID',scope: 'openid profile offline_access',redirectUri: 'YOUR_REDIRECT_URI',);AadOAuth oauth = AadOAuth(config);void signIn() async {try {await oauth.login();String accessToken = await oauth.getAccessToken();// Use the access token in your application for API calls} catch (e) {// Handle login error}}void signOut() async {await oauth.logout();// Handle post-logout}

Azure B2C प्रमाणीकरणासाठी ASP.NET बॅकएंड

C# ASP.NET कॉन्फिगरेशन

१Azure B2C सह फ्लटरमध्ये प्रमाणीकरणासाठी प्रगत धोरणे

प्रमाणीकरणासाठी Azure B2C समाकलित करणारा Flutter अनुप्रयोग तयार करताना, प्रगत सुरक्षा पद्धती आणि वापरकर्ता अनुभव सुधारणा विचारात घेणे महत्त्वाचे आहे. उदाहरणार्थ, मल्टी-फॅक्टर ऑथेंटिकेशन (MFA) लागू केल्याने सुरक्षा लक्षणीयरीत्या वाढू शकते. प्रमाणीकरण प्रक्रियेदरम्यान सुरक्षिततेचा अतिरिक्त स्तर जोडून MFA थेट Azure पोर्टलमध्ये कॉन्फिगर केले जाऊ शकते. हे सुनिश्चित करते की वापरकर्ता क्रेडेन्शियल्सची तडजोड केली असली तरीही, अतिरिक्त प्रमाणीकरण घटक अनधिकृत प्रवेशास प्रतिबंध करण्यास मदत करू शकतात.

विचारात घेण्यासारखे आणखी एक पैलू म्हणजे प्रमाणीकरण प्रक्रियेदरम्यान वापरकर्ता अनुभव. लॉगिन करताना स्पष्ट अभिप्राय आणि मार्गदर्शन प्रदान करणे, विशेषत: त्रुटी किंवा अतिरिक्त सुरक्षा आवश्यकता हाताळताना, वापरकर्त्याचे समाधान आणि तुमच्या अर्जावरील विश्वास सुधारू शकतो. जेनेरिक वेब व्ह्यूवर अवलंबून न राहता प्रमाणीकरणासाठी सानुकूल वापरकर्ता इंटरफेस लागू केल्याने लॉगिन प्रक्रिया अधिक एकात्मिक आणि निर्बाध वाटू शकते.

प्रमाणीकरण एकत्रीकरण वारंवार विचारले जाणारे प्रश्न

- Azure B2C म्हणजे काय?

- Azure B2C ही एक ओळख व्यवस्थापन सेवा आहे जी वेब, डेस्कटॉप, मोबाइल किंवा सिंगल-पेज ऍप्लिकेशन्समध्ये ग्राहक, ग्राहक आणि नागरिकांचा प्रवेश व्यवस्थापित आणि सुरक्षित करण्यात मदत करते.

- Azure B2C सह फ्लटर कसे कार्य करते?

- Flutter विविध पॅकेजेसद्वारे Azure B2C सह एकत्रित होऊ शकते जे OAuth प्रमाणीकरण प्रवाह सुलभ करते, सुरक्षित आणि अखंड वापरकर्ता साइन-इन आणि साइन-अप अनुभव सुनिश्चित करते.

- वापरून काय फायदा multi-factor authentication?

- मल्टी-फॅक्टर ऑथेंटिकेशन दोन किंवा अधिक सत्यापन पद्धती आवश्यक करून सुरक्षिततेचा अतिरिक्त स्तर जोडते, ज्यामुळे अनधिकृत प्रवेशाचा धोका लक्षणीयरीत्या कमी होतो.

- Azure B2C वापरताना मी फ्लटरमध्ये लॉगिन UI सानुकूलित करू शकतो का?

- होय, Flutter UI च्या विस्तृत सानुकूलनास अनुमती देते, विकासकांना Azure B2C सह एकत्रीकरण करताना देखील, पूर्णपणे ब्रांडेड आणि अखंड लॉगिन अनुभव तयार करण्यास सक्षम करते.

- Azure B2C सेवा बंद असल्यास मी काय करावे?

- फॉलबॅक प्रमाणीकरण यंत्रणा लागू करा किंवा सुरक्षितता राखताना वापरकर्त्यांना समस्येची माहिती दिली जाईल याची खात्री करून त्रुटी हाताळा.

फ्लटर ऑथेंटिकेशन इंटिग्रेशन वर अंतिम विचार

Azure B2C प्रमाणीकरण समाकलित करण्यासाठी नेटिव्ह फ्लटर पद्धतींचा अवलंब केल्याने मोबाइल ॲप डेव्हलपमेंटच्या सर्वोत्तम पद्धतींशी संरेखित होणारे एक मजबूत समाधान मिळते. थेट API परस्परसंवाद आणि मूळ UI घटकांचा लाभ घेऊन, विकसक वेगवेगळ्या प्लॅटफॉर्मवर सुरक्षित आणि अखंड वापरकर्ता अनुभव सुनिश्चित करू शकतात. ही रणनीती तृतीय-पक्ष प्रमाणीकरण आवश्यकता आणि प्लॅटफॉर्म-विशिष्ट मार्गदर्शक तत्त्वांद्वारे लादलेल्या मर्यादांना प्रभावीपणे टाळते, शेवटी अधिक विश्वासार्ह आणि वापरकर्ता-अनुकूल प्रमाणीकरण प्रक्रिया सुलभ करते.