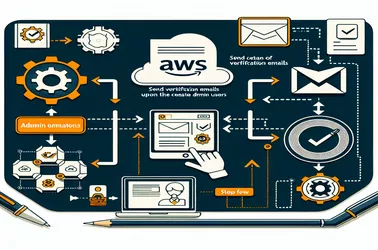

Het veilig beheren van gebruikersaccounts in clouddiensten vereist flexibiliteit en precisie. De mogelijkheid van AWS Cognito om aanmeldings- en verificatieprocessen voor gebruikers te configureren via TypeScript en CDK biedt een gestroomlijnde aanpak voor het beheren van gebruikersauthenticatie, vooral voor degenen die door beheerders zijn gemaakt.

Het implementeren van voorwaardelijke aangepaste uitdagingen in AWS Cognito verbetert de beveiliging en flexibiliteit van gebruikersauthenticatieprocessen aanzienlijk. Door AWS Lambda-functies te gebruiken, kunnen ontwikkelaars dynamische authenticatiestromen creëren die reageren op specifiek gebruikersgedrag of risiconiveaus, waardoor een persoonlijkere en veiligere gebruikerservaring wordt geboden.

Het aanpakken van de uitdaging van niet-geverifieerde gebruikersstatussen in AWS Cognito kan ontwikkelaars in verwarring brengen, vooral wanneer LocalStack wordt gebruikt voor lokaal testen. Deze verkenning gaat in op de fijne kneepjes van het opzetten van een gebruikerspool met Terraform en het integreren ervan met een Swift-applicatie voor gebruikersregistratie. Ondanks de juiste configuratie voor automatisch geverifieerde attributen blijven gebruikers onbevestigd, wat de discrepantie tussen verwachting en realiteit benadrukt.

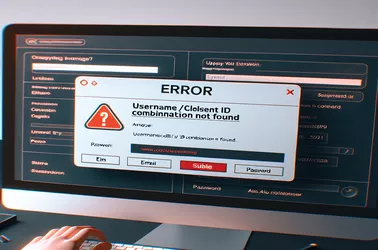

Het oplossen van de fout 'Gebruikersnaam/client-ID-combinatie niet gevonden' binnen Amazon Cognito vormt een complexe uitdaging wanneer gebruikers proberen bijgewerkte e-mailadressen te verifiëren.

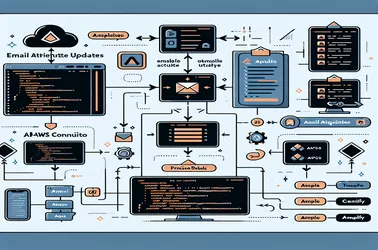

Het beheren van gebruikerskenmerken, vooral het e-mail kenmerk, binnen AWS Cognito via AWS Amplify brengt unieke uitdagingen met zich mee.