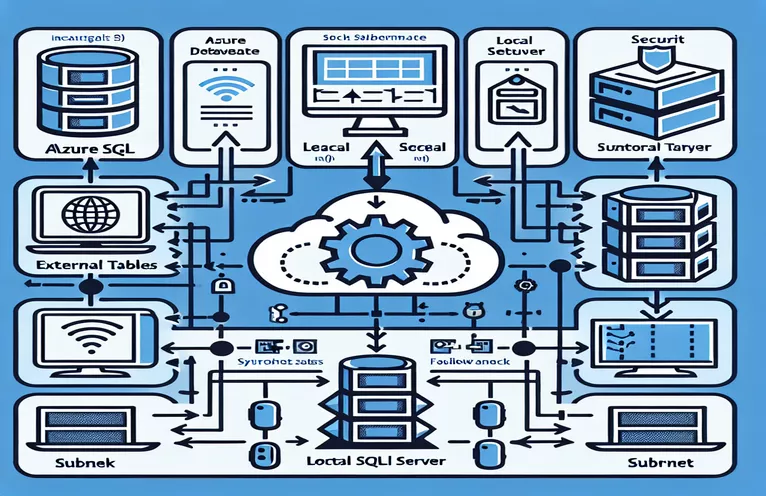

Azure SQL verbinden met lokale SQL Server voor realtime gegevens en waarschuwingen

Een externe tabel instellen in Azure SQL om toegang te krijgen tot een tabel op een lokaal SQL-server binnen hetzelfde subnet kunnen nieuwe mogelijkheden openen voor het beheren en activeren van dataprocessen. Stel u een scenario voor waarin uw cloudgebaseerde databases moeten communiceren met een lokale database die geautomatiseerde e-mails activeert voor waarschuwingen – iets wat Azure SQL alleen niet gemakkelijk aankan. 💡

Met deze configuratie kunt u e-mailwaarschuwingen activeren of andere acties uitvoeren binnen de lokale serveromgeving. In theorie zou dit naadloos moeten zijn, vooral als beide servers zich op hetzelfde subnet bevinden. Sommige complexe configuraties kunnen echter onverwachte verbindingsproblemen veroorzaken. Fouten zoals netwerktime-outs, niet-overeenkomende authenticatie of verbindingsproblemen zijn veelvoorkomende obstakels.

In dit artikel begeleid ik u door de essentiële stappen voor het configureren van een externe tafel in Azure SQL, aan de hand van voorbeelden om u te helpen bij het oplossen van eventuele verbindingsfouten die u tegenkomt. We behandelen essentiële configuraties en mogelijke valkuilen, gebaseerd op praktijkscenario's waarmee ontwikkelaars te maken krijgen die betrouwbare communicatie tussen servers nodig hebben.

Door mee te doen, kunt u deze systemen verbinden, waarschuwingen verzenden en de functionaliteit tussen uw Azure SQL-databases en de lokale SQL Server stroomlijnen – waardoor veelvoorkomende installatiefouten worden vermeden en uw integratie robuust blijft. 🌐

| Commando | Voorbeeld van gebruik en beschrijving |

|---|---|

| CREATE MASTER KEY | Maakt een database-encryptiesleutel, die nodig is voor het opzetten van een veilige verbinding tussen Azure SQL en lokale SQL-databases.

Voorbeeld: MASTER KEY-ENCRYPTIE MAKEN MET WACHTWOORD = 'YourSecurePassword'; |

| CREATE DATABASE SCOPED CREDENTIAL | Creëert een referentie binnen de Azure SQL-databasecontext, waarbij een gebruikersnaam en wachtwoord worden gekoppeld om toegang tot een externe SQL-gegevensbron mogelijk te maken.

Voorbeeld: CREËER DATABASE GESCOPEERDE CREDENTIAL [CredentialName] MET IDENTITEIT = 'Gebruikersnaam', GEHEIM = 'Wachtwoord'; |

| CREATE EXTERNAL DATA SOURCE | Definieert de gegevensbroninformatie voor Azure SQL om te communiceren met een externe SQL Server, inclusief type, IP, databasenaam en bijbehorende referenties.

Voorbeeld: MAAK EEN EXTERNE GEGEVENSBRON [Gegevensbronnaam] MET (TYPE = RDBMS, LOCATIE = 'sqlserver://IP_Address', CREDENTIAL = [CredentialName]); |

| CREATE EXTERNAL TABLE | Maakt een tabel binnen Azure SQL die wordt toegewezen aan een tabel in de externe SQL Server-database, waardoor Azure SQL gegevens uit de externe tabel kan ophalen alsof deze lokaal zijn.

Voorbeeld: MAAK EXTERNE TABEL [Schema].[Tabelnaam] ([Kolom] [Gegevenstype]) MET (DATA_SOURCE = [Gegevensbronnaam]); |

| RAISERROR | Genereert aangepaste foutmeldingen in T-SQL. Deze opdracht is handig voor het afhandelen van fouten wanneer er specifieke problemen optreden bij het instellen van verbindingen of toegang tot externe tabellen.

Voorbeeld: RAISERROR('Verbindingsfout met externe gegevensbron.', 16, 1); |

| IF EXISTS (SELECT...) | Controleert het bestaan van een bepaald object, zoals een externe tabel, voordat acties worden uitgevoerd. Dit is handig voor validatiestappen.

Voorbeeld: ALS BESTAAT (SELECT * FROM sys.external_tables WHERE naam = 'Tabelnaam') |

| DECLARE | Declareert een variabele om waarden op te slaan voor later gebruik in scripts, zoals dynamische IP-adressen of gebruikersnamen, wat de flexibiliteit en herbruikbaarheid ten goede komt.

Voorbeeld: DECLARE @VariabeleNaam NVARCHAR(255) = 'Waarde'; |

| sp_addextendedproperty | Voegt een aangepaste eigenschap toe aan een databaseobject, die kan worden gebruikt voor het bijhouden van aangepaste instellingen of tests, vooral bij het valideren van de omgevingsinstellingen.

Voorbeeld: EXEC sp_addextendedproperty 'PropertyName', 'Waarde'; |

| BEGIN TRY...END CATCH | Stelt een try-catch-blok in om fouten netjes af te handelen. Dankzij deze structuur kan de code doorgaan of specifieke foutreacties uitvoeren als er een uitzondering optreedt.

Voorbeeld: BEGIN PROBEER MASTERSLEUTEL AANMAKEN... EINDE PROBEER BEGIN CATCH AFDRUKKEN 'Fout opgetreden'; EINDE VANGST; |

| SELECT TOP | Beperkt het aantal rijen dat in een resultaat wordt geretourneerd, handig voor het testen van de eerste verbinding met externe tabellen zonder alle records te retourneren.

Voorbeeld: SELECTEER TOP 5 * VAN [dbo].[ExterneTabel]; |

Implementatie van veilige externe tabelverbindingen in Azure SQL

Bij het opzetten van een externe tabel in Azure SQL Om met een lokale SQL Server te kunnen communiceren, omvatten de eerste stappen het creëren van essentiële beveiligingscomponenten en het definiëren van externe gegevensbronnen. Het eerste commando, MASTER SLEUTEL MAKEN, wordt gebruikt om een coderingssleutel in de Azure SQL-database tot stand te brengen, waardoor de noodzakelijke basis wordt gelegd voor gecodeerde gegevensbewerkingen. Deze sleutel fungeert als de eerste beveiligingslaag en zorgt ervoor dat gevoelige gegevens die worden doorgegeven tussen Azure SQL en de lokale SQL Server worden beschermd. Vervolgens gaan we naar CREËER DATABASE-GESCOPEERDE CREDENTIAL, een cruciale stap bij het definiëren van de authenticatiegegevens voor toegang tot de lokale SQL Server. Door een gebruikersnaam en wachtwoord op te geven, kan Azure SQL met deze referentie het account herkennen en valideren dat wordt gebruikt om verbinding te maken met de externe SQL Server-gegevensbron. Zonder deze verificatiegegevens zou de verbindingspoging mislukken, omdat Azure SQL geverifieerde toegang tot de externe bron nodig heeft. 🔐

Na het instellen van de referenties, wordt de MAAK EEN EXTERNE GEGEVENSBRON opdracht wordt gebruikt om Azure SQL te koppelen aan de specifieke SQL Server die de gewenste gegevens bevat. Met deze opdracht definiëren we de belangrijkste verbindingsdetails, waaronder het IP-adres van de lokale SQL Server, de databasenaam en de eerder gemaakte referentie. Stel je voor dat je een verbinding tot stand brengt tussen twee kantoren, elk beveiligd met verschillende sloten. Dit is hetzelfde als definiëren welk kantoor je moet betreden en ervoor zorgen dat je de sleutel hebt. Het type gegevensbron is hier ingesteld op RDBMS (relationeel databasebeheersysteem), waardoor het compatibel is met op SQL gebaseerde externe gegevens, en er wordt een pad gecreëerd voor Azure SQL om te communiceren met de tabel op de opgegeven server. Het correct configureren van dit pad is essentieel voor het mogelijk maken van gegevensuitwisseling tussen de systemen. 🌐

De volgende stap omvat het definiëren van de externe tabel zelf. Met MAAK EEN EXTERNE TABEL, brengen we de structuur van de lokale SQL Server-tabel in kaart in de Azure SQL-omgeving. Door het schema, de objectnaam en de gegevensbron op te geven, zorgt deze opdracht er feitelijk voor dat Azure SQL naar de lokale SQL Server-tabel verwijst alsof het een interne tabel is. Zie dit als het kopiëren van de indeling van het ene bureau naar het andere zonder de items te verplaatsen: de tafel lijkt identiek, maar bevindt zich op een andere locatie. Hierdoor kunnen ontwikkelaars typische SQL-bewerkingen, zoals SELECT, uitvoeren aan de Azure SQL-kant terwijl de gegevens nog steeds lokaal worden opgeslagen. De externe tabel biedt een eenvoudige manier om in beide omgevingen te werken zonder grote gegevenssets te repliceren.

Om er zeker van te zijn dat alles werkt, is het testen van de verbinding essentieel. De meegeleverde scripts bevatten een SELECTEER BOVEN statement om het ophalen van gegevens uit de externe tabel snel te valideren, while RAISERROR wordt gebruikt om een aangepast foutbericht weer te geven als er problemen zijn met de verbinding. Het controleren van de connectiviteit via deze opdrachten zorgt voor snelle probleemoplossing en feedback, waardoor ontwikkelaars kunnen identificeren of authenticatie, IP-instellingen of netwerkconfiguraties moeten worden aangepast. In praktische termen zorgen deze opdrachten ervoor dat Azure SQL-databases kunnen communiceren met lokale bronnen, terwijl de beveiliging, flexibiliteit en snelle probleemoplossingsopties voor netwerk- en connectiviteitsproblemen behouden blijven. Met deze configuratie bent u volledig uitgerust om gegevens tussen cloud- en on-premise-omgevingen effectief te beheren. 🚀

Oplossing 1: Azure SQL externe tabel configureren met connectiviteitsproblemen oplossen

Met deze oplossing configureert u Azure SQL voor toegang tot een lokale SQL Server-tabel met behulp van T-SQL. Het behandelt het instellen van de inloggegevens, de configuratie van de gegevensbron en de validatie van de verbinding.

-- Step 1: Create a Master Key in Azure SQL Database (required for security)CREATE MASTER KEY ENCRYPTION BY PASSWORD = 'YourPasswordHere';-- Step 2: Create Database Scoped Credential for Local SQL ServerCREATE DATABASE SCOPED CREDENTIAL [LocalCredential]WITH IDENTITY = 'SQLServerUsername', SECRET = 'SQLServerPassword';-- Step 3: Set up an External Data Source pointing to Local SQL ServerCREATE EXTERNAL DATA SOURCE [LocalSQLDataSource]WITH (TYPE = RDBMS, LOCATION = 'sqlserver://YourServerIP',DATABASE_NAME = 'YourDatabaseName', CREDENTIAL = [LocalCredential]);-- Step 4: Create External Table to Access Local SQL Server TableCREATE EXTERNAL TABLE [dbo].[LocalTable_Ext]([ID] INT NOT , [Name] VARCHAR(255), [Details] NVARCHAR(MAX))WITH (DATA_SOURCE = [LocalSQLDataSource],SCHEMA_NAME = N'dbo', OBJECT_NAME = N'YourLocalTable');-- Test: Verify connection by selecting data from the external tableSELECT * FROM [dbo].[LocalTable_Ext];

Oplossing 2: alternatief script met extra foutafhandeling

Dit script bevat uitgebreide foutafhandeling en dynamische IP-validatie voor robuustheid van de verbinding.

-- Step 1: Define the Master KeyBEGIN TRYCREATE MASTER KEY ENCRYPTION BY PASSWORD = 'AnotherSecurePassword';END TRYBEGIN CATCHPRINT 'Master Key already exists or an error occurred.'END CATCH;-- Step 2: Define Database Scoped Credential with Error CatchBEGIN TRYCREATE DATABASE SCOPED CREDENTIAL [AltCredential]WITH IDENTITY = 'AnotherUser', SECRET = 'AnotherPassword';END TRYBEGIN CATCHPRINT 'Credential creation failed or exists.'END CATCH;-- Step 3: Set up External Data Source (dynamic IP address check)DECLARE @ServerIP NVARCHAR(100) = '192.168.1.10';IF EXISTS (SELECT * FROM sys.database_scoped_credentials WHERE name = 'AltCredential')BEGINCREATE EXTERNAL DATA SOURCE [DynamicSQLSource]WITH (TYPE = RDBMS, LOCATION = 'sqlserver://' + @ServerIP,DATABASE_NAME = 'DatabaseName', CREDENTIAL = [AltCredential]);END-- Step 4: Create External Table with Improved Error HandlingBEGIN TRYCREATE EXTERNAL TABLE [dbo].[AltTable_Ext]([Column1] INT NOT , [Column2] NVARCHAR(255))WITH (DATA_SOURCE = [DynamicSQLSource],SCHEMA_NAME = N'dbo', OBJECT_NAME = N'LocalTable');END TRYBEGIN CATCHPRINT 'Error creating external table.'END CATCH;-- Test connectivity and catch errorsBEGIN TRYSELECT TOP 5 * FROM [dbo].[AltTable_Ext];END TRYBEGIN CATCHPRINT 'Error selecting data from external table.'END CATCH;

Oplossing 3: test- en validatiescript met behulp van Unit Testing

Deze oplossing implementeert T-SQL-eenheidstests om de connectiviteit en het ophalen van gegevens te valideren, waardoor de betrouwbaarheid van de code in alle omgevingen wordt gegarandeerd.

-- Test Master Key CreationDECLARE @TestMasterKey NVARCHAR(255) = 'TestKey123';EXEC sp_addextendedproperty 'MasterKeyTest', @TestMasterKey;-- Test Credential CreationDECLARE @TestCredential NVARCHAR(255) = 'TestUser';EXEC sp_addextendedproperty 'CredentialTest', @TestCredential;-- Test Data Source ConnectivityDECLARE @TestDataSource NVARCHAR(255) = 'sqlserver://TestSource';EXEC sp_addextendedproperty 'DataSourceTest', @TestDataSource;-- Test External Table AccessIF EXISTS (SELECT * FROM sys.external_tables WHERE name = 'TestTable_Ext')SELECT 'Connection Successful!' AS Status;ELSERAISERROR('External Table not found.', 16, 1);

Verbetering van de connectiviteit tussen Azure SQL en lokale SQL-servers

Wanneer u een externe tabel maakt in Azure SQL om toegang te krijgen tot een tabel op een lokale SQL Server spelen netwerkconfiguraties een cruciale rol. Naast het definiëren van inloggegevens en het instellen van gegevensbronnen, is het belangrijk om rekening te houden met netwerkinstellingen aan beide kanten, omdat verbindingsfouten vaak voortkomen uit over het hoofd geziene details zoals firewall-instellingen of virtuele netwerkconfiguraties. Het is bijvoorbeeld essentieel dat u ervoor zorgt dat de firewall van de lokale SQL Server inkomende aanvragen vanuit het IP-bereik van de Azure SQL-database toestaat. Bovendien kan het instellen van het juiste subnet binnen het Azure Virtual Network (VNet) een stabiele verbinding mogelijk maken, waardoor de kans op verbindingsproblemen wordt verkleind. 🔐

Een ander cruciaal aspect is de juiste configuratie van protocolopties op de lokale SQL Server. Hoewel Genoemde pijpen is ingeschakeld in deze configuratie, zijn TCP/IP-protocollen vaak betrouwbaarder voor cloudverbindingen. De SQL Server Configuration Manager kan worden gebruikt om ervoor te zorgen dat TCP/IP is ingeschakeld en dat de juiste poorten open zijn. Poort 1433 is de standaard voor SQL Server-verbindingen, maar als er een aangepaste poort wordt gebruikt, moet deze worden opgegeven in de locatiereeks van de externe gegevensbron. Deze praktijk helpt Azure SQL bij het identificeren en verbinden met het juiste SQL Server-exemplaar.

Ten slotte kunnen monitoring en logboekregistratie inzicht geven in waar de verbinding mogelijk faalt. Inschakelen Azure-monitor op de SQL Database helpt verbindingspogingen bij te houden, terwijl SQL Server-logboeken gedetailleerde foutmeldingen kunnen vastleggen als de lokale server de verbinding weigert. Het regelmatig controleren van deze logboeken zorgt voor snelle probleemoplossing en zorgt voor een soepele gegevensuitwisseling tussen Azure SQL en lokale servers. Door netwerkinstellingen, protocolkeuzes en monitoringconfiguraties te verfijnen, creëert u een robuustere en veerkrachtigere opzet voor gegevensinteracties tussen servers. 🌐

Veelgestelde vragen en oplossingen voor Azure SQL en lokale SQL Server-integratie

- Wat is het doel van CREATE MASTER KEY?

- De CREATE MASTER KEY command beveiligt de database door codering in te schakelen, wat vereist is bij het tot stand brengen van veilige verbindingen en inloggegevens.

- Waarom is CREATE DATABASE SCOPED CREDENTIAL nodig?

- De CREATE DATABASE SCOPED CREDENTIAL opdracht slaat inloggegevens veilig op, waardoor Azure SQL zich kan verifiëren bij toegang tot de lokale SQL Server.

- Kan ik een dynamisch IP-adres gebruiken voor de externe gegevensbron?

- Het wordt niet aanbevolen, omdat de LOCATION touwtje in CREATE EXTERNAL DATA SOURCE vereist doorgaans een statisch IP-adres of hostnaam om consistente connectiviteit te garanderen.

- Hoe werkt RAISERROR hulp bij het oplossen van problemen?

- RAISERROR genereert een aangepast foutbericht, dat nuttige foutopsporingsinformatie kan bieden als een externe tabelverbinding mislukt.

- Waarom wel SELECT TOP hulp bij testen?

- De SELECT TOP commando beperkt de resultaten, waardoor snel testen van de externe tabelverbinding mogelijk is zonder grote hoeveelheden gegevens op te vragen.

- Wat moet ik doen als ik een time-outfout bij het inloggen ontvang?

- Zorg ervoor dat de TCP/IP protocol is ingeschakeld in SQL Server Configuration Manager en dat firewallregels verkeer vanuit het IP-bereik van Azure SQL toestaan.

- Is het mogelijk om een benoemd exemplaar van SQL Server te gebruiken met Azure SQL?

- Het is een uitdaging, zoals CREATE EXTERNAL DATA SOURCE ondersteunt momenteel alleen IP-adressen of afzonderlijke SQL Server-exemplaren, geen benoemde exemplaren.

- Hoe weet ik of de referentie correct is ingesteld?

- U kunt dit verifiëren door gebruik te maken van sys.database_scoped_credentials om te controleren of de referentie bestaat en correct is geconfigureerd.

- Kan ik het IP-adres bijwerken in CREATE EXTERNAL DATA SOURCE?

- Ja, maar u moet de definitie van de externe gegevensbron opnieuw maken of wijzigen om het IP-adres of de hostnaam bij te werken.

- Waarom zou ik gebruiken Azure Monitor in deze opstelling?

- Azure Monitor helpt bij het loggen van verbindingspogingen, fouten en algemeen gebruik, waardoor het gemakkelijker wordt om verbindingsfouten of problemen met de externe tabel te identificeren.

- Moet ik SQL Server opnieuw opstarten nadat ik TCP/IP heb ingeschakeld?

- Ja, als u dit inschakelt TCP/IP in SQL Server Configuration Manager moet u de SQL Server-service opnieuw opstarten om de wijzigingen door te voeren.

- Wat doet de sp_addextendedproperty commando doen?

- sp_addextendedproperty wordt gebruikt om aangepaste eigenschappen aan databaseobjecten toe te voegen, wat kan helpen bij het volgen van specifieke installatiedetails of het testen van omgevingskenmerken.

Belangrijkste aandachtspunten voor een succesvolle integratie van Azure SQL en lokale SQL Server

Het implementeren van een externe tabel in Azure SQL met toegang tot een lokale SQL Server vereist aandacht voor detail in de beveiligings- en netwerkinstellingen. Door ervoor te zorgen dat protocollen zoals TCP/IP zijn ingeschakeld en dat firewalls de noodzakelijke IP's toestaan, kunnen verbindingsfouten worden voorkomen. Deze aanpak brengt betrouwbare verbindingen tussen verschillende omgevingen tot stand. 😊

Eenmaal ingesteld, zorgt deze configuratie ervoor dat Azure SQL acties kan uitvoeren, zoals e-mailwaarschuwingen, met behulp van lokale SQL Server-triggers. Testen met opdrachten als SELECT en RAISERROR kan helpen bij het identificeren van problemen, waardoor de integratie robuust en gunstig wordt voor datagestuurde processen tussen servers.

Bronnen en referenties voor Azure SQL externe tabelconfiguratie

- Voor uitgebreide documentatie over Azure SQL en lokale SQL Server-configuraties raadpleegt u Microsoft Azure SQL-documentatie .

- Stappen voor het oplossen van netwerkproblemen en ODBC-foutbegeleiding zijn beschikbaar in de officiële versie Handleiding voor ODBC-stuurprogramma voor SQL Server .

- Voor meer informatie over het beheren van externe gegevensbronnen in Azure SQL raadpleegt u de Configuratiehandleiding voor Azure SQL externe gegevensbronnen .

- Voor aanvullende ondersteuning bij het configureren van databasereferenties en netwerkfirewalls raadpleegt u de Best practices voor SQL-databasebeveiliging .

- Voor het oplossen van aanmeldings- en netwerkfouten in SQL Server kunt u de SQL Server Foutafhandeling en Netwerkhandleiding biedt gedetailleerde oplossingen.