Koble Azure SQL til lokal SQL Server for sanntidsdata og varsler

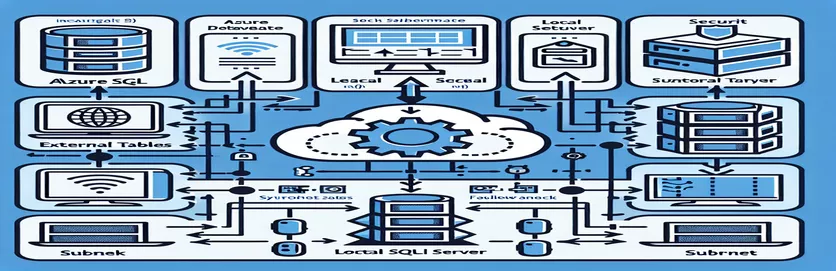

Sette opp et eksternt bord i Azure SQL for å få tilgang til et bord på en lokal SQL Server innenfor samme subnett kan åpne for nye muligheter for å administrere og utløse dataprosesser. Tenk deg et scenario der de skybaserte databasene dine må samhandle med en lokal database som utløser automatiske e-poster for varsler – noe Azure SQL alene ikke kan håndtere lett. 💡

Dette oppsettet lar deg utløse e-postvarsler eller utføre andre handlinger i det lokale servermiljøet. I teorien skal dette være sømløst, spesielt når begge serverne er på samme subnett. Noen komplekse konfigurasjoner kan imidlertid forårsake uventede tilkoblingsproblemer. Feil som nettverkstidsavbrudd, autentiseringsfeil eller tilkoblingsproblemer er vanlige hindringer.

I denne artikkelen vil jeg veilede deg gjennom de essensielle trinnene for å konfigurere en utvendig bord i Azure SQL, ved å bruke eksempler for å hjelpe deg med å feilsøke eventuelle tilkoblingsfeil du kan støte på. Vi vil dekke viktige konfigurasjoner og potensielle fallgruver, basert på virkelige scenarier for utviklere som trenger pålitelig kommunikasjon på tvers av servere.

Ved å følge med vil du kunne koble til disse systemene, sende varsler og strømlinjeforme funksjonaliteten mellom Azure SQL-databasene og lokale SQL Server – unngå vanlige oppsettsfeil og holde integreringen robust. 🌐

| Kommando | Eksempel på bruk og beskrivelse |

|---|---|

| CREATE MASTER KEY | Oppretter en databasekrypteringsnøkkel, nødvendig for å sette opp en sikker forbindelse mellom Azure SQL og lokale SQL-databaser.

Eksempel: LAG MASTER NØKKELKRYPTERING AV PASSWORD = 'YourSecurePassword'; |

| CREATE DATABASE SCOPED CREDENTIAL | Oppretter en legitimasjon innenfor Azure SQL-databasekonteksten, og knytter et brukernavn og passord for å aktivere tilgang til en ekstern SQL-datakilde.

Eksempel: OPPRETT DATABASE-OMRÅDET LEITVISNING [CredentialName] MED IDENTITY = 'Brukernavn', SECRET = 'Passord'; |

| CREATE EXTERNAL DATA SOURCE | Definerer datakildeinformasjonen for Azure SQL for å kommunisere med en ekstern SQL Server, inkludert type, IP, databasenavn og tilhørende påloggingsinformasjon.

Eksempel: OPPRETT EKSTERN DATAKILDE [DataSourceName] MED (TYPE = RDBMS, LOCATION = 'sqlserver://IP_Address', CREDENTIAL = [CredentialName]); |

| CREATE EXTERNAL TABLE | Oppretter en tabell i Azure SQL som tilordnes til en tabell i den eksterne SQL Server-databasen, slik at Azure SQL kan hente data fra den eksterne tabellen som om den var lokal.

Eksempel: LAG EKSTERN TABELL [Skjema].[Tabellnavn] ([Kolonne] [DataType]) MED (DATA_KILDE = [Datakildenavn]); |

| RAISERROR | Genererer egendefinerte feilmeldinger i T-SQL. Denne kommandoen er nyttig for å håndtere feil når spesifikke problemer oppstår i forbindelsesoppsett eller ekstern tabelltilgang.

Eksempel: RAISERROR('Tilkoblingsfeil med ekstern datakilde.', 16, 1); |

| IF EXISTS (SELECT...) | Sjekker om det finnes et bestemt objekt, for eksempel en ekstern tabell, før du utfører handlinger. Dette er nyttig for valideringstrinn.

Eksempel: HVIS FINNES (VELG * FRA sys.external_tables WHERE-navn = 'Tabellnavn') |

| DECLARE | Erklærer en variabel for å lagre verdier for senere bruk i skript, for eksempel dynamiske IP-adresser eller brukernavn, noe som bidrar til fleksibilitet og gjenbrukbarhet.

Eksempel: DECLARE @VariableName NVARCHAR(255) = 'Verdi'; |

| sp_addextendedproperty | Legger til en egendefinert egenskap til et databaseobjekt, som kan brukes til å spore egendefinerte innstillinger eller tester, spesielt ved validering av miljøoppsett.

Eksempel: EXEC sp_addextendedproperty 'PropertyName', 'Value'; |

| BEGIN TRY...END CATCH | Setter opp en try-catch-blokk for å håndtere feil elegant. Denne strukturen lar koden fortsette eller utføre spesifikke feilsvar hvis et unntak oppstår.

Eksempel: BEGYNNE PRØV OPPRETT MASTERNØKKEL... SLUTT PRØV BEGYNNE FANG UTSKRIFT 'Feil oppstod'; END FANGST; |

| SELECT TOP | Begrenser antall rader som returneres i et resultat, nyttig for å teste innledende tilkobling til eksterne tabeller uten å returnere alle poster.

Eksempel: VELG TOPP 5 * FRA [dbo].[ExternalTable]; |

Implementering av sikre eksterne tabelltilkoblinger i Azure SQL

Ved å sette opp et eksternt bord i Azure SQL for å samhandle med en lokal SQL Server, involverer de første trinnene å lage viktige sikkerhetskomponenter og definere eksterne datakilder. Den første kommandoen, LAG MASTERNØKKEL, brukes til å etablere en krypteringsnøkkel i Azure SQL-databasen, og gir det nødvendige grunnlaget for krypterte dataoperasjoner. Denne nøkkelen fungerer som det første sikkerhetslaget, og sikrer at sensitive data som sendes mellom Azure SQL og den lokale SQL Server er beskyttet. Deretter går vi til OPPRETT DATABASE-OMRÅDET LEGITALISERING, et kritisk trinn i å definere autentiseringsdetaljene for tilgang til den lokale SQL-serveren. Ved å spesifisere et brukernavn og passord lar denne legitimasjonen Azure SQL gjenkjenne og validere kontoen som brukes til å koble til den eksterne SQL Server-datakilden. Uten denne autentiseringslegitimasjonen ville tilkoblingsforsøket mislykkes, ettersom Azure SQL trenger verifisert tilgang til den eksterne ressursen. 🔐

Etter legitimasjonsoppsettet, LAG EN EKSTERN DATAKILDE kommandoen brukes til å koble Azure SQL med den spesifikke SQL Serveren som inneholder de ønskede dataene. Denne kommandoen er der vi definerer viktige tilkoblingsdetaljer, inkludert den lokale SQL-serverens IP-adresse, databasenavn og legitimasjonen opprettet tidligere. Tenk deg at du setter opp en kobling mellom to kontorer, hver sikret med forskjellige låser – dette er som å definere hvilket kontor du skal gå inn i og sikre at du har nøkkelen. Datakildetypen her er satt til RDBMS (relasjonelt databasestyringssystem), noe som gjør den kompatibel med SQL-baserte eksterne data, og den oppretter en vei for Azure SQL til å samhandle med tabellen på den angitte serveren. Å ha denne banen konfigurert riktig er avgjørende for å muliggjøre datautveksling mellom systemene. 🌐

Det neste trinnet innebærer å definere selve den eksterne tabellen. Med LAG EKSTERNT BORD, kartlegger vi strukturen til den lokale SQL Server-tabellen til Azure SQL-miljøet. Ved å spesifisere skjemaet, objektnavnet og datakilden, lar denne kommandoen i hovedsak Azure SQL referere til den lokale SQL Server-tabellen som om den var en intern tabell. Tenk på dette som å kopiere utformingen av ett kontorbord til et annet uten å flytte varene – bordet ser identisk ut, men ligger på et annet sted. Dette lar utviklere utføre typiske SQL-operasjoner, som SELECT, på Azure SQL-siden mens data fortsatt er lagret lokalt. Den eksterne tabellen gir en enkel måte å jobbe på tvers av begge miljøer uten å replikere store datasett.

For å sikre at alt fungerer, er det viktig å teste tilkoblingen. Skriptene som leveres inkluderer en VELG TOPP setning for raskt å validere datainnhenting fra den eksterne tabellen, mens RAISERROR brukes til å vise en egendefinert feilmelding hvis det er problemer med tilkoblingen. Å sjekke tilkoblingen gjennom disse kommandoene gir rask feilsøking og tilbakemelding, og hjelper utviklere med å identifisere om autentisering, IP-innstillinger eller nettverkskonfigurasjoner må justeres. Rent praktisk gjør disse kommandoene det mulig for Azure SQL-databaser å samhandle med lokale ressurser samtidig som de opprettholder sikkerhet, fleksibilitet og raske feilsøkingsalternativer for nettverks- og tilkoblingsproblemer. Med dette oppsettet er du fullt utstyrt til å administrere data mellom skyen og lokale miljøer effektivt. 🚀

Løsning 1: Konfigurere Azure SQL External Table med tilkoblingsfeilsøking

Denne løsningen konfigurerer Azure SQL for å få tilgang til en lokal SQL Server-tabell ved hjelp av T-SQL. Den tar for seg legitimasjonsoppsett, datakildekonfigurasjon og tilkoblingsvalidering.

-- Step 1: Create a Master Key in Azure SQL Database (required for security)CREATE MASTER KEY ENCRYPTION BY PASSWORD = 'YourPasswordHere';-- Step 2: Create Database Scoped Credential for Local SQL ServerCREATE DATABASE SCOPED CREDENTIAL [LocalCredential]WITH IDENTITY = 'SQLServerUsername', SECRET = 'SQLServerPassword';-- Step 3: Set up an External Data Source pointing to Local SQL ServerCREATE EXTERNAL DATA SOURCE [LocalSQLDataSource]WITH (TYPE = RDBMS, LOCATION = 'sqlserver://YourServerIP',DATABASE_NAME = 'YourDatabaseName', CREDENTIAL = [LocalCredential]);-- Step 4: Create External Table to Access Local SQL Server TableCREATE EXTERNAL TABLE [dbo].[LocalTable_Ext]([ID] INT NOT , [Name] VARCHAR(255), [Details] NVARCHAR(MAX))WITH (DATA_SOURCE = [LocalSQLDataSource],SCHEMA_NAME = N'dbo', OBJECT_NAME = N'YourLocalTable');-- Test: Verify connection by selecting data from the external tableSELECT * FROM [dbo].[LocalTable_Ext];

Løsning 2: Alternativt skript med ekstra feilhåndtering

Dette skriptet inkluderer utvidet feilhåndtering og dynamisk IP-validering for tilkoblingsrobusthet.

-- Step 1: Define the Master KeyBEGIN TRYCREATE MASTER KEY ENCRYPTION BY PASSWORD = 'AnotherSecurePassword';END TRYBEGIN CATCHPRINT 'Master Key already exists or an error occurred.'END CATCH;-- Step 2: Define Database Scoped Credential with Error CatchBEGIN TRYCREATE DATABASE SCOPED CREDENTIAL [AltCredential]WITH IDENTITY = 'AnotherUser', SECRET = 'AnotherPassword';END TRYBEGIN CATCHPRINT 'Credential creation failed or exists.'END CATCH;-- Step 3: Set up External Data Source (dynamic IP address check)DECLARE @ServerIP NVARCHAR(100) = '192.168.1.10';IF EXISTS (SELECT * FROM sys.database_scoped_credentials WHERE name = 'AltCredential')BEGINCREATE EXTERNAL DATA SOURCE [DynamicSQLSource]WITH (TYPE = RDBMS, LOCATION = 'sqlserver://' + @ServerIP,DATABASE_NAME = 'DatabaseName', CREDENTIAL = [AltCredential]);END-- Step 4: Create External Table with Improved Error HandlingBEGIN TRYCREATE EXTERNAL TABLE [dbo].[AltTable_Ext]([Column1] INT NOT , [Column2] NVARCHAR(255))WITH (DATA_SOURCE = [DynamicSQLSource],SCHEMA_NAME = N'dbo', OBJECT_NAME = N'LocalTable');END TRYBEGIN CATCHPRINT 'Error creating external table.'END CATCH;-- Test connectivity and catch errorsBEGIN TRYSELECT TOP 5 * FROM [dbo].[AltTable_Ext];END TRYBEGIN CATCHPRINT 'Error selecting data from external table.'END CATCH;

Løsning 3: Testing og valideringsskript ved bruk av enhetstesting

Denne løsningen implementerer T-SQL-enhetstester for å validere tilkobling og datainnhenting, og sikrer kodepålitelighet på tvers av miljøer.

-- Test Master Key CreationDECLARE @TestMasterKey NVARCHAR(255) = 'TestKey123';EXEC sp_addextendedproperty 'MasterKeyTest', @TestMasterKey;-- Test Credential CreationDECLARE @TestCredential NVARCHAR(255) = 'TestUser';EXEC sp_addextendedproperty 'CredentialTest', @TestCredential;-- Test Data Source ConnectivityDECLARE @TestDataSource NVARCHAR(255) = 'sqlserver://TestSource';EXEC sp_addextendedproperty 'DataSourceTest', @TestDataSource;-- Test External Table AccessIF EXISTS (SELECT * FROM sys.external_tables WHERE name = 'TestTable_Ext')SELECT 'Connection Successful!' AS Status;ELSERAISERROR('External Table not found.', 16, 1);

Forbedre tilkoblingen mellom Azure SQL og lokale SQL-servere

Når du oppretter en ekstern tabell i Azure SQL for å få tilgang til en tabell på en lokal SQL Server, spiller nettverkskonfigurasjoner en avgjørende rolle. Utover å definere legitimasjon og sette opp datakilder, er det viktig å vurdere nettverksinnstillinger i begge ender, siden tilkoblingsfeil ofte oppstår fra oversett detaljer som brannmurinnstillinger eller virtuelle nettverkskonfigurasjoner. For eksempel er det viktig å sikre at den lokale SQL Server-brannmuren tillater innkommende forespørsler fra Azure SQL-databasens IP-område. I tillegg kan det å sette opp riktig delnett i Azure Virtual Network (VNet) lette en stabil tilkobling, noe som reduserer sjansen for tilkoblingsproblemer. 🔐

Et annet kritisk aspekt er riktig konfigurasjon av protokollalternativer på den lokale SQL-serveren. Skjønt Navnet Pipes er aktivert i dette oppsettet, er TCP/IP-protokoller ofte mer pålitelige for skytilkoblinger. SQL Server Configuration Manager kan brukes til å sikre at TCP/IP er aktivert, og at de riktige portene er åpne. Port 1433 er standarden for SQL Server-tilkoblinger, men hvis en tilpasset port brukes, må dette spesifiseres i den eksterne datakildens plasseringsstreng. Denne praksisen hjelper Azure SQL med å identifisere og koble til den riktige SQL Server-forekomsten.

Til slutt kan overvåking og logging gi innsikt i hvor tilkoblingen kan svikte. Aktiverer Azure Monitor på SQL-databasen hjelper spore tilkoblingsforsøk, mens SQL Server-logger kan fange opp detaljerte feilmeldinger hvis den lokale serveren avviser tilkoblingen. Regelmessig sjekking av disse loggene gir rask feilsøking og sikrer jevn datautveksling mellom Azure SQL og lokale servere. Ved å avgrense nettverksinnstillinger, protokollvalg og overvåkingskonfigurasjoner skaper du et mer robust og robust oppsett for datainteraksjoner på tvers av servere. 🌐

Vanlige spørsmål og løsninger for Azure SQL og lokal SQL Server-integrasjon

- Hva er hensikten med CREATE MASTER KEY?

- De CREATE MASTER KEY kommandoen sikrer databasen ved å aktivere kryptering, som kreves når du oppretter sikre tilkoblinger og legitimasjon.

- Hvorfor er det CREATE DATABASE SCOPED CREDENTIAL nødvendig?

- De CREATE DATABASE SCOPED CREDENTIAL kommandoen lagrer påloggingsdetaljer sikkert, slik at Azure SQL kan autentiseres når du får tilgang til den lokale SQL-serveren.

- Kan jeg bruke en dynamisk IP for den eksterne datakilden?

- Det anbefales ikke, da LOCATION streng inn CREATE EXTERNAL DATA SOURCE krever vanligvis en statisk IP eller vertsnavn for å sikre konsistent tilkobling.

- Hvordan gjør det RAISERROR hjelp til feilsøking?

- RAISERROR genererer en egendefinert feilmelding, som kan gi nyttig feilsøkingsinformasjon hvis en ekstern tabelltilkobling mislykkes.

- Hvorfor gjør det SELECT TOP hjelp til testing?

- De SELECT TOP kommandoen begrenser resultatene, og tillater rask testing av den eksterne tabellforbindelsen uten å forespørre store datamengder.

- Hva skal jeg gjøre hvis jeg får en feilmelding om tidsavbrudd for pålogging?

- Sørg for at TCP/IP protokollen er aktivert i SQL Server Configuration Manager og at brannmurregler tillater trafikk fra Azure SQLs IP-område.

- Er det mulig å bruke en navngitt forekomst av SQL Server med Azure SQL?

- Det er utfordrende, som CREATE EXTERNAL DATA SOURCE støtter for øyeblikket bare IP-adresser eller enkeltstående SQL Server-forekomster, ikke navngitte forekomster.

- Hvordan vet jeg om legitimasjonen ble satt opp riktig?

- Du kan bekrefte det ved å bruke sys.database_scoped_credentials for å sjekke om legitimasjonen eksisterer og er riktig konfigurert.

- Kan jeg oppdatere IP-adressen i CREATE EXTERNAL DATA SOURCE?

- Ja, men du må gjenskape eller endre den eksterne datakildedefinisjonen for å oppdatere IP-adressen eller vertsnavnet.

- Hvorfor skulle jeg bruke Azure Monitor i dette oppsettet?

- Azure Monitor hjelper med å logge tilkoblingsforsøk, feil og generell bruk, noe som gjør det lettere å identifisere tilkoblingsfeil eller problemer med den eksterne tabellen.

- Må jeg starte SQL Server på nytt etter å ha aktivert TCP/IP?

- Ja, hvis du aktiverer TCP/IP i SQL Server Configuration Manager må du starte SQL Server-tjenesten på nytt for at endringene skal tre i kraft.

- Hva gjør sp_addextendedproperty kommando gjøre?

- sp_addextendedproperty brukes til å legge til egendefinerte egenskaper til databaseobjekter, som kan hjelpe med å spore spesifikke oppsettdetaljer eller teste miljøattributter.

Nøkkelmuligheter for vellykket Azure SQL og lokal SQL Server-integrasjon

Implementering av en ekstern tabell i Azure SQL med tilgang til en lokal SQL Server krever oppmerksomhet på detaljer i sikkerhet og nettverksinnstillinger. Å sikre at protokoller som TCP/IP er aktivert og at brannmurer tillater nødvendige IP-er kan forhindre tilkoblingsfeil. Denne tilnærmingen etablerer pålitelige forbindelser på tvers av miljøet. 😊

Når den er konfigurert, gjør denne konfigurasjonen det mulig for Azure SQL å utføre handlinger som e-postvarsler ved å bruke lokale SQL Server-utløsere. Testing med kommandoer som SELECT og RAISERROR kan bidra til å identifisere problemer, noe som gjør integrasjonen robust og gunstig for datadrevne prosesser mellom servere.

Kilder og referanser for Azure SQL External Table Configuration

- For omfattende dokumentasjon om Azure SQL og lokale SQL Server-konfigurasjoner, se Microsoft Azure SQL-dokumentasjon .

- Nettverksfeilsøkingstrinn og ODBC-feilveiledning er tilgjengelig i den offisielle ODBC Driver for SQL Server Guide .

- For å lære om administrasjon av eksterne datakilder i Azure SQL, se Konfigurasjonsveiledning for Azure SQL ekstern datakilde .

- For ytterligere støtte for å konfigurere påloggingsinformasjon med databaseomfang og nettverksbrannmurer, se Best Practices for SQL-databasesikkerhet .

- For feilsøking av påloggings- og nettverksfeil i SQL Server, SQL Server-feilhåndtering og nettverksveiledning gir detaljerte løsninger.