Utforske delegerte e-posttillatelser i Azure Active Directory med Razorpages

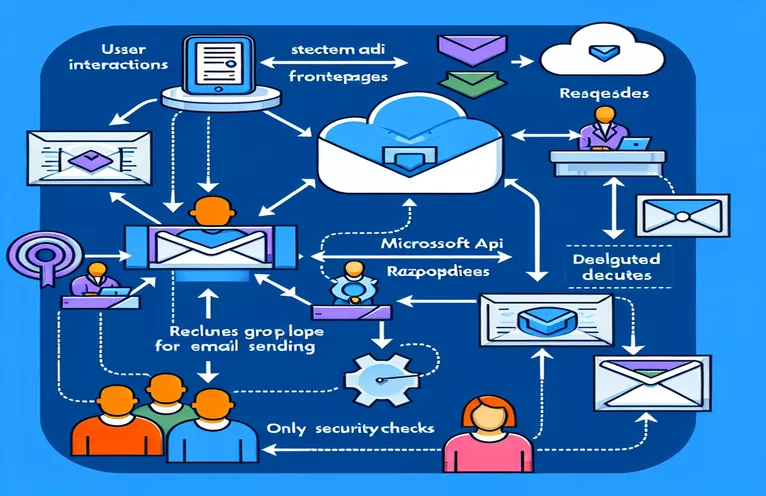

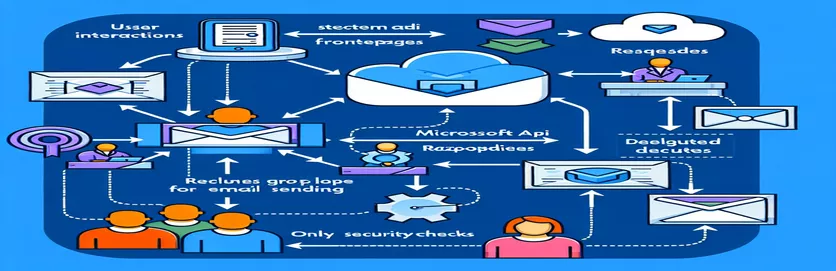

Integrering av e-postfunksjonalitet i Razorpages-applikasjoner, spesielt de som utnytter Microsoft Graph API, har blitt en sentral del av moderne nettutvikling. Denne prosessen innebærer å sette opp et robust rammeverk som gjør det mulig å sende e-poster direkte fra applikasjonen, noe som forbedrer både brukerengasjement og applikasjonsnytte. Integreringens kompleksitet øker når den involverer delegerte tillatelser i Azure Active Directory (AD), som krever en nyansert forståelse av autentiserings- og autorisasjonsflyter. Denne nødvendigheten stammer fra behovet for å sende e-poster sikkert på vegne av brukeren, et vanlig krav for bedriftsapplikasjoner for å opprettholde en sømløs brukeropplevelse.

Utviklere møter imidlertid ofte utfordringer med å konfigurere disse delegerte tillatelsene riktig, spesielt i scenarier der applikasjonstillatelser er begrenset, og applikasjonen må handle på vegne av brukeren. Dette scenariet er ytterligere komplisert når du bruker tilpassede token-leverandører for autentisering mot Microsoft Graph API, og krever presise konfigurasjoner for å unngå vanlige fallgruver som tilgang nektet feil. Denne introduksjonen fordyper seg i disse utfordringene, og tar sikte på å gi en klar vei gjennom vanskelighetene med å sette opp e-postfunksjoner i Razorpages-applikasjoner, og sikre en sikker og effektiv brukeropplevelse.

| Kommando | Beskrivelse |

|---|---|

| GraphServiceClient | Representerer klienten for å samhandle med Microsoft Graph API. |

| SendMail | Metode som brukes til å sende en e-post via Microsoft Graph API. |

| Message | Definerer strukturen til e-postmeldingen, inkludert emne, brødtekst og mottakere. |

| ItemBody | Representerer innholdet i meldingsteksten, med innholdstype (f.eks. tekst, HTML). |

| Recipient | Angir mottakeren av e-posten. |

| EmailAddress | Definerer e-postadressen til en mottaker. |

| ConfidentialClientApplicationBuilder | Bygger den konfidensielle klientapplikasjonen som brukes til å anskaffe tokens. |

| AcquireTokenForClient | Skaffer seg et sikkerhetstoken fra autoriteten som er konfigurert i appen, beregnet for applikasjonstilgang uten bruker. |

| IAuthenticationProvider | Grensesnitt for å gi autentiseringsmuligheter. |

| Request | Utfører den konstruerte Microsoft Graph API-forespørselen. |

| PostAsync | Sender forespørselen asynkront til Microsoft Graph API. |

Dykk dypt inn i e-postautomatisering med Razorpages og Microsoft Graph API

Skriptene som ble gitt tidligere er designet for å legge til rette for en avgjørende funksjonalitet i moderne nettapplikasjoner: muligheten til å sende e-poster direkte fra applikasjonens backend, ved å utnytte Microsoft Graph API for brukere autentisert via Azure Active Directory (AD). Det første skriptet introduserer en EmailService-klasse, som innkapsler logikken som trengs for å sende en e-post ved hjelp av Microsoft Graph API. Denne klassen bruker et GraphServiceClient-objekt, initialisert med den nødvendige autentiseringslegitimasjonen, for å samhandle med Graph API. Den kritiske komponenten i dette skriptet er SendEmailAsync-metoden, som konstruerer en melding ved å bruke mottakerens adresse, emne og kroppsinnhold. Denne meldingen sendes deretter på vegne av applikasjonens bruker, og krever delegerte tillatelser for å gjøre det. Denne prosessen demonstrerer en direkte anvendelse av hvordan applikasjoner kan programmatisk administrere og sende e-poster, noe som er spesielt nyttig i scenarier der automatiserte e-postvarsler er påkrevd, for eksempel ordrebekreftelser eller tilbakestilling av passord.

Det andre skriptet fokuserer på autentiseringsmekanismen som kreves for å få de nødvendige tillatelsene til å sende e-post via Graph API. CustomTokenCredentialAuthProvider-klassen implementerer IAuthenticationProvider-grensesnittet, og gir en metode for å skaffe et tilgangstoken fra Azure AD. Dette tokenet er avgjørende for autentisering av forespørsler til Microsoft Graph API, og innkapsler kompleksiteten til OAuth 2.0-klientlegitimasjonsflyten. Ved å anskaffe et token for Graph APIs standardomfang, kan applikasjonen autentisere sine forespørsler om å sende e-poster på vegne av en bruker. Dette skriptet fremhever vanskelighetene ved å administrere autentisering og tillatelser i applikasjoner som samhandler med Microsoft Graph API, og understreker viktigheten av å konfigurere Azure AD riktig og sikre at applikasjonen har fått de riktige delegerte tillatelsene. Disse skriptene illustrerer sammen en omfattende tilnærming til integrering av e-postfunksjonalitet i Razorpages-applikasjoner, og viser blandingen av autentisering, API-interaksjon og praktisk nytte for å automatisere e-postkommunikasjon gjennom Microsoft Graph API.

Tilrettelegging av e-postutsendelse i Razorpages med Microsoft Graph API

C# Razorpages og Microsoft Graph API-integrasjon

public class EmailService{private GraphServiceClient _graphClient;public EmailService(GraphServiceClient graphClient){_graphClient = graphClient;}public async Task SendEmailAsync(string subject, string content, string toEmail){var message = new Message{Subject = subject,Body = new ItemBody { Content = content, ContentType = BodyType.Text },ToRecipients = new List<Recipient> { new Recipient { EmailAddress = new EmailAddress { Address = toEmail } } }};await _graphClient.Users["user@domain.com"].SendMail(message, false).Request().PostAsync();}}

Autentiseringsflytjustering for Microsoft Graph API i en Razorpages-app

Bruker C# for Azure AD-autentisering

public class CustomTokenCredentialAuthProvider : IAuthenticationProvider{private IConfidentialClientApplication _app;public CustomTokenCredentialAuthProvider(string tenantId, string clientId, string clientSecret){_app = ConfidentialClientApplicationBuilder.Create(clientId).WithClientSecret(clientSecret).WithAuthority(new Uri($"https://login.microsoftonline.com/{tenantId}/")).Build();}public async Task<string> GetAccessTokenAsync(){var result = await _app.AcquireTokenForClient(new[] { "https://graph.microsoft.com/.default" }).ExecuteAsync();return result.AccessToken;}}

Avansert integrasjon av e-postfunksjonalitet i webapplikasjoner

Å dykke dypere inn i kompleksiteten ved å integrere e-postfunksjoner i nettapplikasjoner, spesielt de som bruker Microsoft Graph API, avslører et landskap der utviklerekspertise innen autentisering, tillatelser og API-interaksjon spiller en sentral rolle. Betydningen av å forstå modellen med delegerte tillatelser kan ikke overvurderes, siden den utgjør ryggraden i sikker tilgang til ressurser på vegne av en bruker. Denne modellen sikrer at applikasjoner ikke håndterer brukerlegitimasjon direkte, i stedet for å stole på tokens gitt av autentiseringsleverandøren, i dette tilfellet Azure Active Directory (AD). Den intrikate dansen mellom å anskaffe et token, å sikre at det har de riktige tillatelsene og å bruke det til å utføre handlinger som å sende e-poster, fremhever behovet for et solid grep om OAuth 2.0 og OpenID Connect-protokoller, samt de spesifikke kravene til Microsoft Graph API.

Dessuten blir integrasjonsscenarioet mer nyansert når man vurderer distribusjonsmiljøet og brukerautentiseringsmetoden, for eksempel når brukere er logget på via en Duende Identity Server. Dette legger til et nytt lag med kompleksitet, og krever at applikasjonen navigerer riktig mellom ulike autentiseringsservere samtidig som den opprettholder en sømløs brukeropplevelse. Riktig konfigurering av Azure AD-appregistreringene, forståelse av omfanget og rammeverket for samtykke og håndtering av tokenanskaffelse og oppdatering er avgjørende trinn for å sikre at e-postfunksjonaliteten fungerer etter hensikten. Reisen gjennom å sette opp disse konfigurasjonene utdyper ikke bare ens forståelse av nettsikkerhetsprinsipper, men forbedrer også applikasjonens robusthet og brukertillit.

Vanlige spørsmål om e-postintegrering i webutvikling

- Spørsmål: Hva brukes Microsoft Graph API til i webapplikasjoner?

- Svar: Den brukes til å samhandle med ulike Microsoft Cloud-tjenester som Outlook, OneDrive og Azure AD, slik at applikasjoner får tilgang til data og utfører operasjoner som å sende e-poster, administrere filer og mer.

- Spørsmål: Hvorfor er delegerte tillatelser viktige for e-postfunksjonalitet?

- Svar: Delegerte tillatelser lar en applikasjon handle på vegne av en bruker, slik at den kan sende e-post eller få tilgang til data uten å kompromittere brukerens legitimasjon, og dermed opprettholde sikkerheten.

- Spørsmål: Hvordan letter OAuth 2.0 sikker API-tilgang?

- Svar: OAuth 2.0 gir en flyt for applikasjoner for å skaffe tilgangstokener, som deretter brukes til å autentisere forespørsler til API, og sikrer at tilgang kun gis til autoriserte enheter.

- Spørsmål: Kan du bruke Microsoft Graph API til å sende e-poster uten brukerinteraksjon?

- Svar: Ja, ved å bruke applikasjonstillatelser med administratorsamtykke, kan en applikasjon sende e-poster uten direkte brukerinteraksjon, selv om dette generelt er begrenset til spesifikke scenarier.

- Spørsmål: Hvordan håndterer du token-utløp i Microsoft Graph API-integrasjoner?

- Svar: Implementer token-oppdateringslogikk i applikasjonen din, ved å bruke oppdateringstokenet som ble oppnådd under den innledende autentiseringsprosessen for å skaffe nye tilgangstokener når det er nødvendig.

Innkapsling av reisen til e-postautomatisering og sikkerhet

Vellykket integrering av e-postfunksjoner i Razorpages-applikasjoner ved hjelp av Microsoft Graph API presenterer en mangefasettert utfordring som strekker seg utover bare koding og inkluderer sikkerhet, autentisering og administrasjon av tillatelser. Reisen innebærer å navigere i kompleksiteten til Azure AD, forstå OAuth 2.0-protokollen og konfigurere delegerte tillatelser nøyaktig. Slike oppgaver krever et solid grep om både de tekniske og sikkerhetsmessige aspektene for å beskytte brukerdata og opprettholde en sømløs brukeropplevelse. Den detaljerte utforskningen gjennom å sette opp e-postsendingsfunksjoner, adressere vanlige feil som tilgangsnektelse, og samkjøre med beste praksis for sikker apputvikling, gir uvurderlig innsikt. Det understreker viktigheten av en grundig tilnærming i konfigurering og administrasjon av tillatelser, nødvendigheten av robuste autentiseringsmekanismer og kontinuerlig tilpasning til utviklende sikkerhetsstandarder. Denne kunnskapen forbedrer ikke bare applikasjonens funksjonalitet og sikkerhet, men hever også utviklerens ekspertise i å utnytte Microsofts kraftige Graph API for å lage mer engasjerende og sikre nettapplikasjoner.