Nginx ਅਤੇ Docker ਨਾਲ ਕੀਕਲੌਕ ਕੰਸੋਲ ਦੀਆਂ ਗਲਤੀਆਂ ਨੂੰ ਦੂਰ ਕਰਨਾ

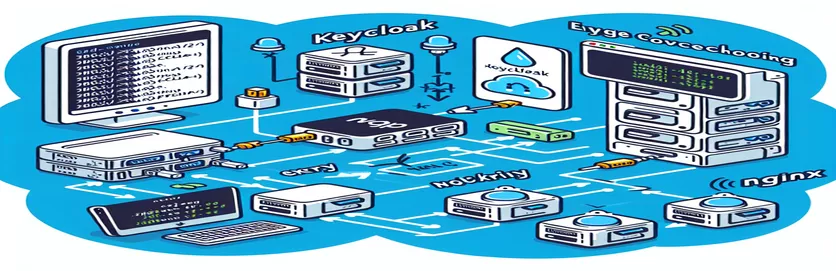

ਇੱਕ Nginx ਰਿਵਰਸ ਪ੍ਰੌਕਸੀ ਦੇ ਨਾਲ ਡੌਕਰ ਕੰਟੇਨਰ ਵਿੱਚ ਕੀਕਲੌਕ ਸੈਟ ਅਪ ਕਰਨਾ ਸੁਰੱਖਿਅਤ ਪਹੁੰਚ ਦਾ ਪ੍ਰਬੰਧਨ ਕਰਨ ਲਈ ਇੱਕ ਸ਼ਕਤੀਸ਼ਾਲੀ ਸੰਰੂਪਣ ਹੋ ਸਕਦਾ ਹੈ, ਪਰ ਇਹ ਚੁਣੌਤੀਆਂ ਤੋਂ ਬਿਨਾਂ ਨਹੀਂ ਆਉਂਦਾ ਹੈ। 🐳 ਜਦੋਂ ਕੀਕਲੌਕ ਡੇਟਾਬੇਸ ਨੂੰ ਮਾਈਗਰੇਟ ਕਰਦੇ ਹੋ ਜਾਂ ਕਈ ਖੇਤਰਾਂ ਨੂੰ ਸੰਭਾਲਦੇ ਹੋ, ਤਾਂ ਅਚਾਨਕ ਗਲਤੀਆਂ ਅਕਸਰ ਪੈਦਾ ਹੋ ਸਕਦੀਆਂ ਹਨ, ਪ੍ਰਬੰਧਕਾਂ ਲਈ ਉਲਝਣ ਪੈਦਾ ਕਰਦੀਆਂ ਹਨ।

ਇਹ ਦ੍ਰਿਸ਼ Keycloak v19.0.2 ਤੋਂ Keycloak v26 ਤੱਕ ਮਾਈਗ੍ਰੇਸ਼ਨ ਦਾ ਵਰਣਨ ਕਰਦਾ ਹੈ, ਜਿਸ ਦੌਰਾਨ ਲੌਗਇਨ ਕਰਨ ਤੋਂ ਬਾਅਦ ਸਾਰੇ ਖੇਤਰਾਂ ਵਿੱਚ "ਗਲਤੀ ਸੁਨੇਹਾ ਨਿਰਧਾਰਤ ਕਰਨ ਵਿੱਚ ਅਸਮਰੱਥ" ਦਿਖਾਈ ਦਿੰਦਾ ਹੈ। Nginx ਲੌਗਸ ਅਤੇ ਕੀਕਲੋਕ ਗਲਤੀ ਲੌਗਾਂ ਰਾਹੀਂ ਮੁੱਦੇ ਨੂੰ ਟਰੈਕ ਕਰਨ ਨਾਲ ਇੱਕ ਅਸਫਲ HTTP ਬੇਨਤੀ ਦਿਖਾਈ ਗਈ।

ਸਮਾਨ ਸੈਟਅਪਾਂ ਵਿੱਚ, ਇੱਕ ਗਲਤ ਸੰਰਚਨਾ ਕੀਤੀ ਪ੍ਰੌਕਸੀ ਜਾਂ ਨੈਟਵਰਕਿੰਗ ਲੇਅਰ "502 ਖਰਾਬ ਗੇਟਵੇ" ਤਰੁੱਟੀਆਂ ਨੂੰ ਟਰਿੱਗਰ ਕਰ ਸਕਦੀ ਹੈ, ਆਮ ਤੌਰ 'ਤੇ ਇਸ ਮੁੱਦੇ ਦੇ ਕਾਰਨ ਕਿ Nginx ਜਾਂ Docker ਕੀਕਲੌਕ ਨੂੰ ਬੇਨਤੀਆਂ ਕਿਵੇਂ ਕਰਦੇ ਹਨ। ਇਸ ਮੁੱਦੇ ਨੂੰ ਇਹ ਯਕੀਨੀ ਬਣਾਉਣ ਲਈ ਪ੍ਰੌਕਸੀ ਸੈਟਿੰਗਾਂ, ਵਾਤਾਵਰਣ ਵੇਰੀਏਬਲਾਂ, ਜਾਂ SSL ਸੰਰਚਨਾਵਾਂ ਵਿੱਚ ਐਡਜਸਟਮੈਂਟਾਂ ਦੀ ਲੋੜ ਹੋ ਸਕਦੀ ਹੈ ਤਾਂ ਜੋ ਇਹ ਯਕੀਨੀ ਬਣਾਇਆ ਜਾ ਸਕੇ ਕਿ ਕੀਕਲੋਕ ਨਿਰਵਿਘਨ ਕੰਮ ਕਰਦਾ ਹੈ।

ਇਸ ਗਾਈਡ ਵਿੱਚ, ਅਸੀਂ ਕੀਕਲੋਕ ਵਿੱਚ ਇਸ ਸਮੱਸਿਆ ਦੇ ਨਿਪਟਾਰੇ ਲਈ ਸੰਭਾਵੀ ਹੱਲਾਂ ਨੂੰ ਦੇਖਾਂਗੇ। ਅਸੀਂ ਮੁੱਖ ਸੰਰਚਨਾਵਾਂ ਦੀ ਸਮੀਖਿਆ ਕਰਾਂਗੇ, ਗਲਤੀ ਲੌਗਾਂ ਦਾ ਵਿਸ਼ਲੇਸ਼ਣ ਕਰਾਂਗੇ, ਅਤੇ ਖਾਸ ਸੈਟਿੰਗਾਂ ਦੀ ਪੜਚੋਲ ਕਰਾਂਗੇ ਜੋ ਇੱਕ Docker-Nginx ਸੈੱਟਅੱਪ ਦੇ ਅੰਦਰ ਕੀਕਲੋਕ ਨੂੰ ਸਥਿਰ ਕਰਨ ਵਿੱਚ ਮਦਦ ਕਰ ਸਕਦੀਆਂ ਹਨ। ਅੰਤ ਤੱਕ, ਤੁਹਾਡੇ ਕੋਲ ਅਜਿਹੇ ਮੁੱਦਿਆਂ ਨੂੰ ਹੱਲ ਕਰਨ ਅਤੇ ਐਡਮਿਨ ਕੰਸੋਲ ਤੱਕ ਨਿਰਵਿਘਨ, ਨਿਰਵਿਘਨ ਪਹੁੰਚ ਨੂੰ ਯਕੀਨੀ ਬਣਾਉਣ ਲਈ ਸਮਝ ਹੋਵੇਗੀ।

| ਹੁਕਮ | ਵਰਣਨ |

|---|---|

| proxy_pass | Nginx ਵਿੱਚ, proxy_pass ਰਿਵਰਸ ਪ੍ਰੌਕਸੀ ਤੋਂ ਨਿਸ਼ਚਿਤ ਅੱਪਸਟ੍ਰੀਮ ਸਰਵਰ (ਇਸ ਕੇਸ ਵਿੱਚ ਕੀਕਲੌਕ) ਨੂੰ ਆਉਣ ਵਾਲੀਆਂ ਬੇਨਤੀਆਂ ਨੂੰ ਅੱਗੇ ਭੇਜਦਾ ਹੈ। ਇਹ ਕਮਾਂਡ ਰਿਵਰਸ ਪ੍ਰੌਕਸੀ ਸੰਰਚਨਾ ਵਿੱਚ ਮਹੱਤਵਪੂਰਨ ਹੈ ਕਿਉਂਕਿ ਇਹ ਜਨਤਕ ਡੋਮੇਨ ਤੋਂ ਅੰਦਰੂਨੀ ਸੇਵਾ ਤੱਕ ਰੂਟ ਨੂੰ ਸਥਾਪਿਤ ਕਰਦੀ ਹੈ। |

| proxy_set_header | ਪ੍ਰੌਕਸੀ ਵਿੱਚੋਂ ਲੰਘਣ ਵਾਲੀਆਂ ਬੇਨਤੀਆਂ ਲਈ ਸਿਰਲੇਖਾਂ ਨੂੰ ਸੈੱਟ ਜਾਂ ਓਵਰਰਾਈਡ ਕਰਨ ਲਈ Nginx ਸੰਰਚਨਾਵਾਂ ਵਿੱਚ ਵਰਤਿਆ ਜਾਂਦਾ ਹੈ। X-Forwarded-Proto ਅਤੇ X-Real-IP ਵਰਗੀਆਂ ਕਮਾਂਡਾਂ ਯਕੀਨੀ ਬਣਾਉਂਦੀਆਂ ਹਨ ਕਿ Keycloak ਗਾਹਕ ਦਾ IP ਅਤੇ ਪ੍ਰੋਟੋਕੋਲ ਪ੍ਰਾਪਤ ਕਰਦਾ ਹੈ, ਜੋ ਕਿ ਸੁਰੱਖਿਅਤ ਅਤੇ ਸਹੀ ਕਨੈਕਸ਼ਨ ਜਾਣਕਾਰੀ ਨੂੰ ਬਣਾਈ ਰੱਖਣ ਲਈ ਮਹੱਤਵਪੂਰਨ ਹੈ। |

| ssl_certificate | ਸੁਰੱਖਿਅਤ HTTPS ਕਨੈਕਸ਼ਨਾਂ ਲਈ SSL ਸਰਟੀਫਿਕੇਟ ਵਰਤਣ ਲਈ Nginx ਨੂੰ ਕੌਂਫਿਗਰ ਕਰਦਾ ਹੈ। ssl_certificate ਡਾਇਰੈਕਟਿਵ SSL ਸਰਟੀਫਿਕੇਟ ਫਾਈਲ ਦੀ ਸਥਿਤੀ ਨੂੰ ਨਿਸ਼ਚਿਤ ਕਰਦਾ ਹੈ, ਜੋ ਕਿ ਕਲਾਇੰਟ ਅਤੇ ਸਰਵਰ ਵਿਚਕਾਰ ਇਨਕ੍ਰਿਪਟਡ ਸੰਚਾਰ ਨੂੰ ਯਕੀਨੀ ਬਣਾਉਂਦਾ ਹੈ। |

| ssl_certificate_key | ssl_certificate ਦੇ ਨਾਲ, ਇਹ ਨਿਰਦੇਸ਼ SSL ਪ੍ਰਾਈਵੇਟ ਕੁੰਜੀ ਫਾਈਲ ਦਾ ਮਾਰਗ ਦਰਸਾਉਂਦਾ ਹੈ। ਇਹ ਸਰਵਰ ਦੀ ਪਛਾਣ ਨੂੰ ਪ੍ਰਮਾਣਿਤ ਕਰਨ ਲਈ ਸਰਟੀਫਿਕੇਟ ਨਾਲ ਜੋੜਿਆ ਗਿਆ ਹੈ, ਸੁਰੱਖਿਅਤ ਕਲਾਇੰਟ ਕਨੈਕਸ਼ਨਾਂ ਨੂੰ ਸਮਰੱਥ ਬਣਾਉਂਦਾ ਹੈ. |

| env_file | ਡੌਕਰ ਕੰਪੋਜ਼ ਵਿੱਚ, env_file ਇੱਕ ਫਾਈਲ ਤੋਂ ਬਾਹਰੀ ਵਾਤਾਵਰਣ ਵੇਰੀਏਬਲਾਂ ਨੂੰ ਲੋਡ ਕਰਨ ਦੀ ਆਗਿਆ ਦਿੰਦਾ ਹੈ, ਜਿਵੇਂ ਕਿ ਡੇਟਾਬੇਸ ਕ੍ਰੇਡੇੰਸ਼ਿਅਲ ਜਾਂ ਕੀਕਲੋਕ ਸੈਟਿੰਗਜ਼, ਡੌਕਰ ਸੰਰਚਨਾ ਨੂੰ ਸਾਫ਼ ਅਤੇ ਹਾਰਡ-ਕੋਡ ਕੀਤੇ ਮੁੱਲਾਂ ਤੋਂ ਸੁਰੱਖਿਅਤ ਰੱਖਦੇ ਹੋਏ। |

| command: start | ਇਹ ਡੌਕਰ ਕੰਪੋਜ਼ ਕਮਾਂਡ ਸਪੱਸ਼ਟ ਤੌਰ 'ਤੇ ਕੀਕਲੌਕ ਕੰਟੇਨਰ ਨੂੰ ਸ਼ੁਰੂ ਕਰਦੀ ਹੈ। ਸਟਾਰਟ ਕਮਾਂਡ ਨਿਰਧਾਰਤ ਕਰਨ ਨਾਲ ਡਿਫਾਲਟ ਵਿਵਹਾਰਾਂ ਨੂੰ ਓਵਰਰਾਈਡ ਕੀਤਾ ਜਾ ਸਕਦਾ ਹੈ, ਇਹ ਯਕੀਨੀ ਬਣਾਉਂਦੇ ਹੋਏ ਕਿ ਕੀਕਲੌਕ ਸਰਵਰ ਉਦੇਸ਼ਿਤ ਸੰਰਚਨਾ ਅਤੇ ਆਰਗੂਮੈਂਟਾਂ ਨਾਲ ਸ਼ੁਰੂ ਹੁੰਦਾ ਹੈ। |

| STATUS_CODE=$(curl -s -o /dev/null -w "%{http_code}" $URL) | ਇਹ Bash ਕਮਾਂਡ Keycloak ਦੇ ਅੰਤਮ ਬਿੰਦੂ ਨੂੰ ਇੱਕ ਚੁੱਪ HTTP ਬੇਨਤੀ ਕਰਨ ਲਈ curl ਦੀ ਵਰਤੋਂ ਕਰਦੀ ਹੈ, ਸਿਰਫ਼ HTTP ਸਥਿਤੀ ਕੋਡ ਨੂੰ ਕੈਪਚਰ ਕਰਦੀ ਹੈ। ਇਸਦੀ ਵਰਤੋਂ ਸਿਹਤ ਜਾਂਚਾਂ ਲਈ ਕੀਤੀ ਜਾਂਦੀ ਹੈ, ਇਹ ਨਿਰਧਾਰਤ ਕਰਨ ਲਈ ਕਿ ਕੀ-ਕਲੋਅਕ ਸੰਭਾਵਿਤ ਜਵਾਬ ਕੋਡ ਦੁਆਰਾ ਪਹੁੰਚਯੋਗ ਹੈ ਜਾਂ ਨਹੀਂ। |

| assert | ਪਾਈਥਨ ਟੈਸਟ ਸਕ੍ਰਿਪਟ ਵਿੱਚ, ਅਸਰਟ ਪੁਸ਼ਟੀ ਕਰਦਾ ਹੈ ਕਿ ਕੀਕਲੌਕ ਦੇ ਅੰਤਮ ਬਿੰਦੂ ਤੋਂ HTTP ਸਥਿਤੀ ਕੋਡ 200 (ਠੀਕ ਹੈ) ਹੈ। ਜੇਕਰ ਸ਼ਰਤ ਗਲਤ ਹੈ, ਤਾਂ ਸਕ੍ਰਿਪਟ ਇੱਕ ਦਾਅਵਾ ਗਲਤੀ ਪੈਦਾ ਕਰਦੀ ਹੈ, ਸਵੈਚਲਿਤ ਟੈਸਟਿੰਗ ਅਤੇ ਕੀਕਲੌਕ ਦੀ ਉਪਲਬਧਤਾ ਨੂੰ ਪ੍ਰਮਾਣਿਤ ਕਰਨ ਲਈ ਜ਼ਰੂਰੀ ਹੈ। |

| docker restart nginx | ਇੱਕ ਡੌਕਰ CLI ਕਮਾਂਡ ਜੋ Nginx ਕੰਟੇਨਰ ਨੂੰ ਮੁੜ ਚਾਲੂ ਕਰਦੀ ਹੈ ਜੇਕਰ ਇੱਕ ਸਿਹਤ ਜਾਂਚ ਅਸਫਲ ਹੋ ਜਾਂਦੀ ਹੈ। ਇਹ ਯਕੀਨੀ ਬਣਾਉਂਦਾ ਹੈ ਕਿ Nginx ਸੇਵਾ ਨੂੰ ਤਾਜ਼ਾ ਕੀਤਾ ਗਿਆ ਹੈ, ਸੰਭਾਵੀ ਤੌਰ 'ਤੇ Nginx ਅਤੇ Keycloak ਵਿਚਕਾਰ ਕਨੈਕਸ਼ਨ ਮੁੱਦਿਆਂ ਨੂੰ ਹੱਲ ਕਰਨਾ। |

| error_log | ਇਹ Nginx ਸੰਰਚਨਾ ਨਿਰਦੇਸ਼ ਗਲਤੀ ਸੁਨੇਹਿਆਂ ਲਈ ਲੌਗ ਫਾਈਲ ਨੂੰ ਨਿਸ਼ਚਿਤ ਕਰਦਾ ਹੈ। ਇਸ ਨੂੰ ਡੀਬੱਗ ਪੱਧਰ 'ਤੇ ਸੈੱਟ ਕਰਨਾ ਖਾਸ ਤੌਰ 'ਤੇ ਗੁੰਝਲਦਾਰ ਸੈੱਟਅੱਪਾਂ ਵਿੱਚ ਲਾਭਦਾਇਕ ਹੈ ਕਿਉਂਕਿ ਇਹ ਵਿਸਤ੍ਰਿਤ ਲੌਗ ਪ੍ਰਦਾਨ ਕਰਦਾ ਹੈ, ਕੀਕਲੌਕ ਨਾਲ ਕੁਨੈਕਸ਼ਨ ਸਮੱਸਿਆਵਾਂ ਦਾ ਨਿਪਟਾਰਾ ਕਰਨ ਵਿੱਚ ਮਦਦ ਕਰਦਾ ਹੈ। |

ਕੀਕਲੌਕ ਅਤੇ ਐਨਜੀਨੈਕਸ ਕੌਂਫਿਗਰੇਸ਼ਨ ਦਾ ਵਿਸਤ੍ਰਿਤ ਬ੍ਰੇਕਡਾਊਨ

Nginx ਰਿਵਰਸ ਪ੍ਰੌਕਸੀ ਦੇ ਪਿੱਛੇ ਕੀਕਲੌਕ ਨੂੰ ਕੌਂਫਿਗਰ ਕਰਨ ਲਈ ਸਾਡੇ ਦੁਆਰਾ ਵਿਕਸਤ ਕੀਤੀਆਂ ਸਕ੍ਰਿਪਟਾਂ ਕੀਕਲੋਅਕ ਐਡਮਿਨ ਕੰਸੋਲ ਤੱਕ ਸੁਰੱਖਿਅਤ ਪਹੁੰਚ ਨੂੰ ਰੂਟਿੰਗ ਅਤੇ ਪ੍ਰਬੰਧਿਤ ਕਰਨ ਵਿੱਚ ਮਹੱਤਵਪੂਰਣ ਭੂਮਿਕਾ ਨਿਭਾਉਂਦੀਆਂ ਹਨ। Nginx ਸੰਰਚਨਾ ਫਾਇਲ, ਉਦਾਹਰਨ ਲਈ, ਇੱਕ ਨਿਰਧਾਰਤ ਕਰਦੀ ਹੈ ਅੱਪਸਟਰੀਮ ਬਲਾਕ ਜੋ ਕੀਕਲੌਕ ਦੇ ਬੈਕਐਂਡ IP ਐਡਰੈੱਸ ਅਤੇ ਪੋਰਟ ਨੂੰ ਪਰਿਭਾਸ਼ਿਤ ਕਰਦਾ ਹੈ, Nginx ਨੂੰ ਸਹੀ ਢੰਗ ਨਾਲ ਬੇਨਤੀਆਂ ਕਰਨ ਦੀ ਆਗਿਆ ਦਿੰਦਾ ਹੈ। ਇਹ ਉਹਨਾਂ ਸਥਿਤੀਆਂ ਲਈ ਜ਼ਰੂਰੀ ਹੈ ਜਿੱਥੇ ਕੀਕਲੌਕ ਸੇਵਾ ਇੱਕ ਵੱਖਰੇ ਨੈੱਟਵਰਕ ਹਿੱਸੇ ਜਾਂ ਡੌਕਰ ਕੰਟੇਨਰ ਵਿੱਚ ਕੰਮ ਕਰਦੀ ਹੈ। ਪ੍ਰੌਕਸੀ ਨਿਰਦੇਸ਼ਾਂ ਦੀ ਵਰਤੋਂ ਕਰਕੇ ਜਿਵੇਂ ਕਿ proxy_pass, ਅਸੀਂ Nginx ਨੂੰ ਇੱਕ ਵਿਚੋਲੇ ਵਜੋਂ ਕੰਮ ਕਰਨ, ਬਾਹਰੀ ਬੇਨਤੀਆਂ ਨੂੰ ਸੰਭਾਲਣ ਅਤੇ ਉਹਨਾਂ ਨੂੰ Keycloak ਦੇ ਅੰਦਰੂਨੀ ਸੇਵਾ ਅੰਤਮ ਬਿੰਦੂ 'ਤੇ ਅੱਗੇ ਭੇਜਣ ਲਈ ਸਮਰੱਥ ਬਣਾਉਂਦੇ ਹਾਂ। ਇਹ ਸੈੱਟਅੱਪ ਆਮ ਤੌਰ 'ਤੇ ਉਤਪਾਦਨ ਵਾਤਾਵਰਨ ਵਿੱਚ ਦੇਖਿਆ ਜਾਂਦਾ ਹੈ ਜਿੱਥੇ ਲੋਡ ਸੰਤੁਲਨ ਅਤੇ ਸੁਰੱਖਿਅਤ ਪਹੁੰਚ ਲਈ ਰਿਵਰਸ ਪ੍ਰੌਕਸੀਜ਼ ਜ਼ਰੂਰੀ ਹਨ।

Nginx ਸੰਰਚਨਾ ਦੇ ਅੰਦਰ, ਮਲਟੀਪਲ ਸਿਰਲੇਖਾਂ ਦੇ ਨਾਲ ਸੈੱਟ ਕੀਤੇ ਗਏ ਹਨ proxy_set_header ਇਹ ਯਕੀਨੀ ਬਣਾਉਣ ਲਈ ਕਮਾਂਡਾਂ ਕੀਕਲੋਕ ਨੂੰ ਸਾਰੀ ਕਲਾਇੰਟ ਜਾਣਕਾਰੀ ਸਹੀ ਢੰਗ ਨਾਲ ਪ੍ਰਾਪਤ ਹੁੰਦੀ ਹੈ। ਉਦਾਹਰਣ ਲਈ, ਐਕਸ-ਰੀਅਲ-ਆਈ.ਪੀ ਅਤੇ ਐਕਸ-ਫਾਰਵਰਡ-ਪ੍ਰੋਟੋ ਗਾਹਕ ਦੇ IP ਅਤੇ ਮੂਲ ਬੇਨਤੀ ਪ੍ਰੋਟੋਕੋਲ ਨੂੰ ਪਾਸ ਕਰਨ ਲਈ ਵਰਤਿਆ ਜਾਂਦਾ ਹੈ। ਇਹ ਜਾਣਕਾਰੀ ਜ਼ਰੂਰੀ ਹੈ ਕਿਉਂਕਿ ਕੀਕਲੌਕ ਇਸਦੀ ਵਰਤੋਂ ਸਹੀ ਰੀਡਾਇਰੈਕਟ URL ਬਣਾਉਣ ਅਤੇ ਸੁਰੱਖਿਆ ਨੀਤੀਆਂ ਦਾ ਪ੍ਰਬੰਧਨ ਕਰਨ ਲਈ ਕਰਦਾ ਹੈ। ਅਜਿਹੇ ਸੈੱਟਅੱਪਾਂ ਵਿੱਚ ਇੱਕ ਆਮ ਸਮੱਸਿਆ ਸਿਰਲੇਖਾਂ ਦੀ ਗੁੰਮਸ਼ੁਦਗੀ ਹੈ, ਜਿਸ ਨਾਲ ਗਲਤੀਆਂ ਹੋ ਸਕਦੀਆਂ ਹਨ ਜਦੋਂ ਕੀਕਲੌਕ ਉਪਭੋਗਤਾਵਾਂ ਨੂੰ ਪ੍ਰਮਾਣਿਤ ਕਰਨ ਜਾਂ ਖੇਤਰਾਂ ਨੂੰ ਪ੍ਰਮਾਣਿਤ ਕਰਨ ਦੀ ਕੋਸ਼ਿਸ਼ ਕਰਦਾ ਹੈ। ਇਹਨਾਂ ਸਿਰਲੇਖਾਂ ਨੂੰ ਸਪਸ਼ਟ ਤੌਰ 'ਤੇ ਪਰਿਭਾਸ਼ਿਤ ਕਰਕੇ, ਪ੍ਰਸ਼ਾਸਕ ਇਹ ਯਕੀਨੀ ਬਣਾਉਂਦੇ ਹਨ ਕਿ ਕੀਕਲੋਕ ਨੂੰ ਬੇਨਤੀਆਂ ਨੂੰ ਸਹੀ ਢੰਗ ਨਾਲ ਪ੍ਰਕਿਰਿਆ ਕਰਨ ਲਈ ਲੋੜੀਂਦਾ ਸੰਦਰਭ ਪ੍ਰਾਪਤ ਹੁੰਦਾ ਹੈ। ਇਹ ਪਹੁੰਚ ਬੇਨਤੀਆਂ ਦੇ ਪ੍ਰਬੰਧਨ ਦੇ ਤਰੀਕੇ ਵਿੱਚ ਸੁਰੱਖਿਆ ਅਤੇ ਇਕਸਾਰਤਾ ਦੋਵਾਂ ਨੂੰ ਵਧਾਉਂਦੀ ਹੈ।

ਡੌਕਰ ਕੰਪੋਜ਼ ਫਾਈਲ ਜੋ ਅਸੀਂ ਕੀਕਲੌਕ ਲਈ ਬਣਾਈ ਹੈ, ਇੱਕ ਦੀ ਵਰਤੋਂ ਕਰਕੇ ਤੈਨਾਤੀ ਨੂੰ ਸਰਲ ਬਣਾਉਂਦੀ ਹੈ env_file ਸਾਰੇ ਵਾਤਾਵਰਣ ਵੇਰੀਏਬਲ ਲਈ. ਇਹ ਡੌਕਰ ਕੰਟੇਨਰ ਨੂੰ ਸੰਰਚਨਾ ਲੋਡ ਕਰਨ ਦੀ ਇਜਾਜ਼ਤ ਦਿੰਦਾ ਹੈ ਜਿਵੇਂ ਕਿ ਡਾਟਾਬੇਸ ਕ੍ਰੇਡੇੰਸ਼ਿਅਲਸ, ਕੀਕਲੋਕ ਹੋਸਟਨਾਮ, ਅਤੇ ਸੰਬੰਧਿਤ ਮਾਰਗ, ਇਸ ਨੂੰ ਹੋਰ ਸੁਰੱਖਿਅਤ ਅਤੇ ਅਨੁਕੂਲ ਬਣਾਉਂਦਾ ਹੈ। ਵਾਤਾਵਰਣ ਫਾਈਲ ਦੀ ਵਰਤੋਂ ਕਰਨਾ ਵੀ ਵਿਹਾਰਕ ਹੈ ਕਿਉਂਕਿ ਇਹ ਡੌਕਰ ਕੰਪੋਜ਼ ਫਾਈਲ ਤੋਂ ਸੰਵੇਦਨਸ਼ੀਲ ਜਾਣਕਾਰੀ ਨੂੰ ਜੋੜਦਾ ਹੈ, ਹਾਰਡ-ਕੋਡ ਕੀਤੇ ਮੁੱਲਾਂ ਤੋਂ ਪਰਹੇਜ਼ ਕਰਦਾ ਹੈ। ਨਤੀਜੇ ਵਜੋਂ, ਡੇਟਾਬੇਸ ਨੂੰ ਬਦਲਣਾ ਜਾਂ ਪਹੁੰਚ ਪ੍ਰਮਾਣ ਪੱਤਰਾਂ ਨੂੰ ਸੋਧਣਾ ਸਹਿਜ ਬਣ ਜਾਂਦਾ ਹੈ, ਜੋ ਕਿ ਵਿਸ਼ੇਸ਼ ਤੌਰ 'ਤੇ ਗਤੀਸ਼ੀਲ ਵਾਤਾਵਰਣਾਂ ਵਿੱਚ ਲਾਭਦਾਇਕ ਹੁੰਦਾ ਹੈ ਜਿੱਥੇ ਸੇਵਾਵਾਂ ਨੂੰ ਅਕਸਰ ਅਪਡੇਟ ਕੀਤਾ ਜਾਂਦਾ ਹੈ। ਉਦਾਹਰਨ ਵਿੱਚ, ਵਾਤਾਵਰਣ ਵੇਰੀਏਬਲ KC_PROXY_HEADERS "xforwarded" 'ਤੇ ਸੈੱਟ ਕੀਤਾ ਗਿਆ ਹੈ, ਇਹ ਯਕੀਨੀ ਬਣਾਉਂਦਾ ਹੈ ਕਿ Keycloak ਇਹ ਸਮਝਦਾ ਹੈ ਕਿ ਇਹ ਇੱਕ ਪ੍ਰੌਕਸੀ ਦੇ ਪਿੱਛੇ ਹੈ, ਉਸ ਅਨੁਸਾਰ URL ਬਣਾਉਣ ਅਤੇ ਸੈਸ਼ਨ ਪ੍ਰਬੰਧਨ ਵਿੱਚ ਐਡਜਸਟਮੈਂਟ ਕਰਦਾ ਹੈ।

ਸੰਰਚਨਾ ਤੋਂ ਇਲਾਵਾ, ਅਸੀਂ ਪ੍ਰਦਾਨ ਕੀਤਾ ਏ ਬਾਸ਼ ਸਕ੍ਰਿਪਟ ਜੋ ਕੀਕਲੋਕ ਦੀ ਉਪਲਬਧਤਾ ਦੀ ਪੁਸ਼ਟੀ ਕਰਨ ਲਈ ਇੱਕ ਸਧਾਰਨ ਸਿਹਤ ਜਾਂਚ ਵਜੋਂ ਕੰਮ ਕਰਦੀ ਹੈ। ਸਕ੍ਰਿਪਟ ਵਰਤਦਾ ਹੈ ਕਰਲ ਕੀਕਲੌਕ ਐਂਡਪੁਆਇੰਟ ਤੇ ਇੱਕ HTTP ਬੇਨਤੀ ਕਰਨ ਲਈ ਅਤੇ ਜਾਂਚ ਕਰਦਾ ਹੈ ਕਿ ਕੀ ਸਥਿਤੀ ਕੋਡ 200 ਦੇ ਬਰਾਬਰ ਹੈ, ਇਹ ਦਰਸਾਉਂਦਾ ਹੈ ਕਿ ਸੇਵਾ ਕਾਰਜਸ਼ੀਲ ਹੈ। ਅਸਫਲਤਾ ਦੇ ਮਾਮਲੇ ਵਿੱਚ, ਸਕ੍ਰਿਪਟ Nginx ਕੰਟੇਨਰ ਨੂੰ ਮੁੜ ਚਾਲੂ ਕਰਦੀ ਹੈ, ਸਵੈਚਲਿਤ ਰਿਕਵਰੀ ਦੇ ਇੱਕ ਰੂਪ ਦੀ ਪੇਸ਼ਕਸ਼ ਕਰਦੀ ਹੈ. ਇਹ ਸੈੱਟਅੱਪ ਉਤਪਾਦਨ ਵਾਤਾਵਰਨ ਲਈ ਆਦਰਸ਼ ਹੈ ਜਿੱਥੇ ਅਪਟਾਈਮ ਮਹੱਤਵਪੂਰਨ ਹੁੰਦਾ ਹੈ, ਕਿਉਂਕਿ ਇਹ ਸੇਵਾ ਨੂੰ ਸਵੈ-ਚੰਗਾ ਕਰਨ ਦੇ ਯੋਗ ਬਣਾਉਂਦਾ ਹੈ ਜੇਕਰ ਕੁਨੈਕਸ਼ਨ ਸਮੱਸਿਆਵਾਂ ਆਉਂਦੀਆਂ ਹਨ। ਇਸ ਤਰ੍ਹਾਂ ਦੀਆਂ ਸਕ੍ਰਿਪਟਾਂ ਦੀ ਜਾਂਚ, ਅੰਤਮ ਬਿੰਦੂ ਪਹੁੰਚਯੋਗਤਾ ਲਈ ਪਾਈਥਨ-ਅਧਾਰਿਤ ਯੂਨਿਟ ਟੈਸਟ ਦੇ ਨਾਲ, ਸਿਸਟਮ ਦੀ ਸਥਿਰਤਾ ਨੂੰ ਮਜ਼ਬੂਤ ਕਰਦੀ ਹੈ, ਪ੍ਰਸ਼ਾਸਕਾਂ ਨੂੰ ਇਹ ਜਾਣਦੇ ਹੋਏ ਮਨ ਦੀ ਸ਼ਾਂਤੀ ਪ੍ਰਦਾਨ ਕਰਦੀ ਹੈ ਕਿ ਸੈੱਟਅੱਪ ਮੁੱਦਿਆਂ ਨੂੰ ਕਿਰਿਆਸ਼ੀਲ ਤੌਰ 'ਤੇ ਸੂਚਿਤ ਜਾਂ ਠੀਕ ਕਰੇਗਾ। ਪ੍ਰਬੰਧਨ ਲਈ ਇਹ ਕਿਰਿਆਸ਼ੀਲ ਪਹੁੰਚ ਡਾਊਨਟਾਈਮ ਨੂੰ ਘੱਟ ਤੋਂ ਘੱਟ ਕਰਨ ਅਤੇ ਕੀਕਲੌਕਸ ਤੱਕ ਨਿਰਵਿਘਨ ਪਹੁੰਚ ਨੂੰ ਯਕੀਨੀ ਬਣਾਉਣ ਲਈ ਮਹੱਤਵਪੂਰਨ ਹੈ ਐਡਮਿਨ ਕੰਸੋਲ.

ਡੌਕਰ ਵਿੱਚ ਕੀਕਲੋਕ ਲਈ ਇੱਕ ਰਿਵਰਸ ਪ੍ਰੌਕਸੀ ਦੇ ਤੌਰ ਤੇ Nginx ਸੈਟ ਅਪ ਕਰਨਾ

ਕੀਕਲੌਕ ਪ੍ਰੌਕਸੀ ਲਈ Nginx ਸੰਰਚਨਾ ਦੇ ਨਾਲ ਬੈਕਐਂਡ ਹੱਲ

upstream sso-mydomain-com {server 10.10.0.89:8080;}server {listen 443 ssl;server_name sso.mydomain.com;location / {proxy_pass http://sso-mydomain-com/;proxy_set_header X-Real-IP $remote_addr;proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;proxy_set_header X-Forwarded-Proto $scheme;proxy_set_header X-Forwarded-Host $host;proxy_set_header X-Forwarded-Port $server_port;}ssl_certificate /etc/nginx/ssl/sso.mydomain.com/fullchain.pem;ssl_certificate_key /etc/nginx/ssl/sso.mydomain.com/privkey.pem;}server {listen 8443 ssl;server_name sso.mydomain.com;error_log /usr/local/nginx/logs/sso_err.log debug;location / {proxy_pass http://sso-mydomain-com/;proxy_set_header X-Real-IP $remote_addr;proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;proxy_set_header X-Forwarded-Proto $scheme;proxy_set_header X-Forwarded-Host $host;proxy_set_header X-Forwarded-Port $server_port;}ssl_certificate /etc/nginx/ssl/sso.mydomain.com/fullchain.pem;ssl_certificate_key /etc/nginx/ssl/sso.mydomain.com/privkey.pem;}

ਕੀਕਲੌਕ ਡੌਕਰ ਵਾਤਾਵਰਨ ਵੇਰੀਏਬਲਾਂ ਨਾਲ ਸੰਰਚਨਾ ਕੰਪੋਜ਼ ਕਰਦਾ ਹੈ

ਵਾਤਾਵਰਣ ਵੇਰੀਏਬਲ ਦੇ ਨਾਲ ਕੀਕਲੌਕ ਸੈੱਟਅੱਪ ਲਈ ਡੌਕਰ ਕੰਪੋਜ਼ ਫਾਈਲ

version: '3.9'services:keycloak:container_name: keycloakimage: quay.io/keycloak/keycloak:26.0env_file:- .envports:- "8080:8080"volumes:- /opt/keycloak/themes:/opt/keycloak/themes- /etc/localtime:/etc/localtimeprivileged: truecommand: start

Keycloak API ਅੰਤਮ ਬਿੰਦੂ ਪ੍ਰਮਾਣਿਕਤਾ ਲਈ ਯੂਨਿਟ ਟੈਸਟ

ਕੀਕਲੌਕ /whoami ਅੰਤਮ ਬਿੰਦੂ ਜਵਾਬ ਨੂੰ ਪ੍ਰਮਾਣਿਤ ਕਰਨ ਲਈ ਪਾਈਥਨ-ਅਧਾਰਿਤ ਯੂਨਿਟ ਟੈਸਟ

import requestsdef test_whoami_endpoint():url = "https://sso.mydomain.com:8443/auth/admin/master/console/whoami?currentRealm=master"headers = {"Content-Type": "application/json"}try:response = requests.get(url, headers=headers, verify=True)assert response.status_code == 200, "Expected 200 OK, got {}".format(response.status_code)print("Test passed: whoami endpoint accessible")except requests.ConnectionError:print("Connection error: Check Nginx reverse proxy and Keycloak availability")except AssertionError as e:print("Assertion error:", e)# Run the testtest_whoami_endpoint()

ਵਿਕਲਪਕ ਪਹੁੰਚ: Nginx ਫੇਲਓਵਰ ਦੇ ਨਾਲ ਕੀਕਲੌਕ ਸਿਹਤ ਜਾਂਚ

ਕੀਕਲੌਕ 'ਤੇ ਸਿਹਤ ਜਾਂਚ ਕਰਨ ਲਈ ਬੈਸ਼ ਸਕ੍ਰਿਪਟ ਅਤੇ ਲੋੜ ਪੈਣ 'ਤੇ Nginx ਨੂੰ ਮੁੜ ਚਾਲੂ ਕਰੋ

#!/bin/bash# Check if Keycloak is reachable via the /whoami endpointURL="http://10.10.0.89:8080/auth/admin/master/console/whoami"STATUS_CODE=$(curl -s -o /dev/null -w "%{http_code}" $URL)if [ "$STATUS_CODE" -ne 200 ]; thenecho "Keycloak endpoint unavailable, restarting Nginx..."docker restart nginxelseecho "Keycloak endpoint is healthy."fi

ਸੁਰੱਖਿਅਤ ਅਤੇ ਸਹਿਜ ਰਿਵਰਸ ਪ੍ਰੌਕਸੀ ਓਪਰੇਸ਼ਨਾਂ ਲਈ ਕੀਕਲੌਕ ਨੂੰ ਅਨੁਕੂਲ ਬਣਾਉਣਾ

ਰਿਵਰਸ ਪ੍ਰੌਕਸੀ ਦੇ ਪਿੱਛੇ ਕੀਕਲੋਕ ਦੀ ਸੰਰਚਨਾ ਕਰਦੇ ਸਮੇਂ Nginx, ਕਈ ਵਾਧੂ ਵਿਚਾਰ ਇਹ ਯਕੀਨੀ ਬਣਾਉਣ ਵਿੱਚ ਮਦਦ ਕਰ ਸਕਦੇ ਹਨ ਕਿ ਸੈੱਟਅੱਪ ਸੁਰੱਖਿਅਤ, ਕਾਰਜਕੁਸ਼ਲ ਅਤੇ ਸਥਿਰ ਹੈ। ਇੱਕ ਮਹੱਤਵਪੂਰਨ ਪਹਿਲੂ ਹੈ SSL ਸਮਾਪਤੀ - Nginx ਲੇਅਰ 'ਤੇ HTTPS ਨੂੰ ਸੰਭਾਲਣਾ। ਕਿਉਂਕਿ ਕੀਕਲੌਕ ਆਮ ਤੌਰ 'ਤੇ ਡੌਕਰ ਦੇ ਅੰਦਰ HTTP 'ਤੇ ਸੁਣਦਾ ਹੈ, Nginx SSL ਅੰਤਮ ਬਿੰਦੂ ਵਜੋਂ ਕੰਮ ਕਰ ਸਕਦਾ ਹੈ, ਏਨਕ੍ਰਿਪਸ਼ਨ ਨੂੰ ਆਫਲੋਡ ਕਰ ਸਕਦਾ ਹੈ ਅਤੇ ਕੀਕਲੌਕ 'ਤੇ ਸਰੋਤ ਲੋਡ ਨੂੰ ਘਟਾ ਸਕਦਾ ਹੈ। ਇਹ ਸੈਟਅਪ ਅੰਤ-ਉਪਭੋਗਤਾਵਾਂ ਲਈ ਸੁਰੱਖਿਅਤ HTTPS ਪਹੁੰਚ ਨੂੰ ਕਾਇਮ ਰੱਖਦੇ ਹੋਏ Nginx ਨੂੰ HTTP ਉੱਤੇ ਕੀਕਲੌਕ ਨਾਲ ਸੰਚਾਰ ਕਰਨ ਦੀ ਆਗਿਆ ਦਿੰਦਾ ਹੈ। ਇਸ ਤੋਂ ਇਲਾਵਾ, SSL ਸਰਟੀਫਿਕੇਟ ਸਿਰਫ਼ Nginx 'ਤੇ ਸਟੋਰ ਕੀਤੇ ਜਾਂਦੇ ਹਨ, ਸਰਟੀਫਿਕੇਟ ਪ੍ਰਬੰਧਨ ਨੂੰ ਸਰਲ ਬਣਾਉਣਾ। ਆਟੋਮੇਟਿਡ ਟੂਲ ਜਿਵੇਂ ਕਿ Let's Encrypt ਨਵੀਨੀਕਰਣ ਨੂੰ ਸੁਚਾਰੂ ਬਣਾ ਸਕਦੇ ਹਨ, ਖਾਸ ਤੌਰ 'ਤੇ ਸਕ੍ਰਿਪਟਾਂ ਦੇ ਨਾਲ ਜੋ Nginx ਨੂੰ ਸਰਟੀਫਿਕੇਟ ਅਪਡੇਟ ਦੇ ਰੂਪ ਵਿੱਚ ਰੀਲੋਡ ਕਰਦੇ ਹਨ।

ਇੱਕ ਹੋਰ ਮਹੱਤਵਪੂਰਨ ਕਾਰਕ ਲੋਡ ਸੰਤੁਲਨ ਅਤੇ ਸਕੇਲਿੰਗ ਹੈ. ਉਦਾਹਰਣ ਦੇ ਲਈ, ਡੌਕਰ ਦੇ ਨੈਟਵਰਕ ਕੌਂਫਿਗਰੇਸ਼ਨਾਂ ਦੀ ਵਰਤੋਂ ਕਰਦੇ ਹੋਏ, ਪ੍ਰਸ਼ਾਸਕ Nginx ਵਿੱਚ ਇੱਕ ਅਪਸਟ੍ਰੀਮ ਸਰਵਰ ਪੂਲ ਬਣਾ ਸਕਦੇ ਹਨ ਜਿਸ ਵਿੱਚ ਮਲਟੀਪਲ ਕੀਕਲੌਕ ਕੰਟੇਨਰ ਸ਼ਾਮਲ ਹਨ, ਲੋਡ ਵੰਡ ਅਤੇ ਉਪਲਬਧਤਾ ਨੂੰ ਵਧਾਉਣਾ। ਦ proxy_pass ਡਾਇਰੈਕਟਿਵ ਪੁਆਇੰਟ ਇਸ ਪੂਲ ਨੂੰ ਦਿੰਦਾ ਹੈ, Nginx ਨੂੰ ਕਈ ਕੀਕਲੌਕ ਮੌਕਿਆਂ 'ਤੇ ਰੂਟ ਬੇਨਤੀਆਂ ਨੂੰ ਸਮਰੱਥ ਬਣਾਉਂਦਾ ਹੈ। ਇਹ ਪਹੁੰਚ ਉੱਚ-ਆਵਾਜਾਈ ਵਾਲੇ ਵਾਤਾਵਰਨ ਵਿੱਚ ਲਾਹੇਵੰਦ ਹੈ, ਕਿਉਂਕਿ ਇਹ ਕਿਸੇ ਵੀ ਇੱਕ ਘਟਨਾ ਨੂੰ ਹਾਵੀ ਹੋਣ ਤੋਂ ਰੋਕਦੀ ਹੈ। ਇਸ ਤੋਂ ਇਲਾਵਾ, ਸੈਸ਼ਨ ਨਿਰੰਤਰਤਾ, ਜਿਸ ਨੂੰ ਸਟਿੱਕੀ ਸੈਸ਼ਨ ਵੀ ਕਿਹਾ ਜਾਂਦਾ ਹੈ, ਇਹ ਯਕੀਨੀ ਬਣਾਉਂਦਾ ਹੈ ਕਿ ਉਪਭੋਗਤਾ ਪ੍ਰਮਾਣਿਕਤਾ ਮੁੱਦਿਆਂ ਤੋਂ ਬਚਦੇ ਹੋਏ, ਉਸੇ ਸਥਿਤੀ ਨਾਲ ਜੁੜੇ ਰਹਿਣ। ਸਿਹਤ ਜਾਂਚਾਂ ਨੂੰ Nginx ਜਾਂ Docker ਸਕ੍ਰਿਪਟਾਂ ਦੀ ਵਰਤੋਂ ਕਰਕੇ ਸਵੈਚਲਿਤ ਕੀਤਾ ਜਾ ਸਕਦਾ ਹੈ, Keycloak ਦੀ ਉਪਲਬਧਤਾ ਦੀ ਨਿਗਰਾਨੀ ਕੀਤੀ ਜਾ ਸਕਦੀ ਹੈ ਅਤੇ ਅਸਫਲਤਾਵਾਂ ਹੋਣ 'ਤੇ ਉਦਾਹਰਨਾਂ ਨੂੰ ਮੁੜ ਚਾਲੂ ਕੀਤਾ ਜਾ ਸਕਦਾ ਹੈ। 🛠️

ਅੰਤ ਵਿੱਚ, ਸਿਸਟਮ ਨੂੰ ਬਣਾਈ ਰੱਖਣ ਅਤੇ ਸਮੱਸਿਆ ਦਾ ਨਿਪਟਾਰਾ ਕਰਨ ਲਈ ਕੀਕਲੋਕ ਦੇ ਬਿਲਟ-ਇਨ ਮੈਟ੍ਰਿਕਸ ਅਤੇ ਲੌਗਸ ਦਾ ਲਾਭ ਲੈਣਾ ਮਹੱਤਵਪੂਰਨ ਹੈ। ਕੀਕਲੌਕ ਹਰੇਕ ਬੇਨਤੀ ਲਈ ਵਿਸਤ੍ਰਿਤ ਲੌਗ ਤਿਆਰ ਕਰ ਸਕਦਾ ਹੈ, ਜੋ, ਜਦੋਂ Nginx ਦੇ ਐਕਸੈਸ ਲੌਗਸ ਨਾਲ ਜੋੜਿਆ ਜਾਂਦਾ ਹੈ, ਤਾਂ ਇੱਕ ਪੂਰਾ ਆਡਿਟ ਟ੍ਰੇਲ ਬਣਾਉਂਦਾ ਹੈ। ਪ੍ਰੋਮੀਥੀਅਸ ਅਤੇ ਗ੍ਰਾਫਾਨਾ ਵਰਗੇ ਨਿਗਰਾਨੀ ਟੂਲ ਕੀਕਲੌਕ ਦੇ ਪ੍ਰਦਰਸ਼ਨ ਮੈਟ੍ਰਿਕਸ ਦੀ ਕਲਪਨਾ ਕਰ ਸਕਦੇ ਹਨ, ਉਪਭੋਗਤਾਵਾਂ ਨੂੰ ਪ੍ਰਭਾਵਿਤ ਕਰਨ ਤੋਂ ਪਹਿਲਾਂ ਵਿਗਾੜਾਂ ਦੇ ਪ੍ਰਬੰਧਕਾਂ ਨੂੰ ਸੁਚੇਤ ਕਰ ਸਕਦੇ ਹਨ। Nginx ਵਿੱਚ, ਸੈਟਿੰਗ error_log ਨੂੰ debug ਸੈੱਟਅੱਪ ਦੇ ਦੌਰਾਨ ਪੱਧਰ ਸੰਰਚਨਾ ਜਾਂ ਨੈੱਟਵਰਕ ਸਮੱਸਿਆਵਾਂ ਦੀ ਜਾਂਚ ਲਈ ਵਿਸਤ੍ਰਿਤ ਜਾਣਕਾਰੀ ਹਾਸਲ ਕਰਦਾ ਹੈ। ਇਕੱਠੇ ਮਿਲ ਕੇ, ਇਹ ਰਣਨੀਤੀਆਂ ਇੱਕ ਹੋਰ ਲਚਕੀਲਾ ਅਤੇ ਸੁਰੱਖਿਅਤ ਕੀਕਲੌਕ ਤੈਨਾਤੀ ਨੂੰ ਯਕੀਨੀ ਬਣਾਉਂਦੀਆਂ ਹਨ, ਇਸ ਨੂੰ ਰਿਵਰਸ ਪ੍ਰੌਕਸੀ ਦੇ ਪਿੱਛੇ ਐਂਟਰਪ੍ਰਾਈਜ਼-ਗ੍ਰੇਡ ਪ੍ਰਮਾਣਿਕਤਾ ਲਈ ਇੱਕ ਆਦਰਸ਼ ਹੱਲ ਬਣਾਉਂਦੀਆਂ ਹਨ।

Nginx ਅਤੇ Docker ਨਾਲ Keycloak ਬਾਰੇ ਅਕਸਰ ਪੁੱਛੇ ਜਾਂਦੇ ਸਵਾਲ

- Nginx ਨਾਲ Keycloak ਦੀ ਵਰਤੋਂ ਕਰਦੇ ਸਮੇਂ ਮੈਂ ਇੱਕ 502 ਖਰਾਬ ਗੇਟਵੇ ਗਲਤੀ ਨੂੰ ਕਿਵੇਂ ਹੱਲ ਕਰਾਂ?

- ਇੱਕ 502 ਗਲਤੀ ਦਾ ਨਿਪਟਾਰਾ ਕਰਨ ਲਈ, Nginx ਸੰਰਚਨਾ ਦੀ ਜਾਂਚ ਕਰੋ ਅਤੇ ਯਕੀਨੀ ਬਣਾਓ proxy_pass URL Keycloak ਦੇ ਕੰਟੇਨਰ ਪਤੇ ਅਤੇ ਪੋਰਟ ਨਾਲ ਮੇਲ ਖਾਂਦਾ ਹੈ। ਨਾਲ ਹੀ, ਜਾਂਚ ਕਰੋ ਕਿ ਕੀਕਲੌਕ ਚੱਲ ਰਿਹਾ ਹੈ ਅਤੇ ਅੰਦਰੂਨੀ ਨੈੱਟਵਰਕ ਰਾਹੀਂ ਪਹੁੰਚਯੋਗ ਹੈ।

- ਕੀ ਮੈਂ ਕੀਕਲੌਕ ਲਈ Nginx ਨਾਲ SSL ਸਮਾਪਤੀ ਦੀ ਵਰਤੋਂ ਕਰ ਸਕਦਾ ਹਾਂ?

- ਹਾਂ, Nginx 'ਤੇ SSL ਸਮਾਪਤੀ ਆਮ ਗੱਲ ਹੈ। ਕੌਂਫਿਗਰ ਕਰੋ ssl_certificate ਅਤੇ ssl_certificate_key ਆਉਣ ਵਾਲੀਆਂ ਬੇਨਤੀਆਂ ਲਈ HTTPS ਨੂੰ ਸੰਭਾਲਣ ਲਈ Nginx 'ਤੇ. Keycloak ਫਿਰ HTTP ਉੱਤੇ ਸੰਚਾਰ ਕਰ ਸਕਦਾ ਹੈ।

- ਮੈਂ ਮਲਟੀਪਲ ਕੀਕਲੌਕ ਉਦਾਹਰਨਾਂ ਨੂੰ ਕਿਵੇਂ ਲੋਡ ਕਰ ਸਕਦਾ ਹਾਂ?

- ਪਰਿਭਾਸ਼ਿਤ ਕਰੋ upstream Nginx ਵਿੱਚ ਹਰੇਕ Keycloak ਉਦਾਹਰਣ ਦੇ ਨਾਲ ਬਲਾਕ ਕਰੋ। ਸੈੱਟ ਕਰੋ proxy_pass ਅੱਪਸਟ੍ਰੀਮ ਸਰਵਰ ਨੂੰ, ਅਤੇ Nginx ਸਾਰੀਆਂ ਸਥਿਤੀਆਂ ਵਿੱਚ ਬੇਨਤੀਆਂ ਨੂੰ ਵੰਡੇਗਾ।

- ਡੌਕਰ ਵਿੱਚ ਕੀਕਲੌਕ ਦੇ ਵਾਤਾਵਰਣ ਵੇਰੀਏਬਲਾਂ ਨੂੰ ਸੁਰੱਖਿਅਤ ਕਰਨ ਲਈ ਸਭ ਤੋਂ ਵਧੀਆ ਅਭਿਆਸ ਕੀ ਹਨ?

- ਵਰਤੋ env_file ਡੌਕਰ ਕੰਪੋਜ਼ ਵਿੱਚ ਸੰਵੇਦਨਸ਼ੀਲ ਡੇਟਾ ਨੂੰ ਸਟੋਰ ਕਰਨ ਲਈ, ਹਾਰਡ-ਕੋਡ ਕੀਤੇ ਮੁੱਲਾਂ ਤੋਂ ਪਰਹੇਜ਼ ਕਰੋ। ਨਾਲ ਹੀ, ਪਹੁੰਚ ਨੂੰ ਸੀਮਤ ਕਰਨ ਲਈ ਵਾਤਾਵਰਣ ਫਾਈਲਾਂ 'ਤੇ ਸਹੀ ਅਨੁਮਤੀਆਂ ਸੈਟ ਕਰੋ।

- ਮੈਂ Nginx ਵਿੱਚ SSL ਸਰਟੀਫਿਕੇਟ ਦੇ ਨਵੀਨੀਕਰਨ ਨੂੰ ਕਿਵੇਂ ਆਟੋਮੈਟਿਕ ਕਰਾਂ?

- ਟੂਲਜ਼ ਜਿਵੇਂ ਕਿ ਆਟੋਮੈਟਿਕ ਸਰਟੀਫਿਕੇਟ ਰੀਨਿਊਅਲ ਨੂੰ ਐਨਕ੍ਰਿਪਟ ਕਰੀਏ। ਨਵਿਆਉਣ ਤੋਂ ਬਾਅਦ, Nginx ਨੂੰ ਰੀਲੋਡ ਕਰਨ ਲਈ ਇੱਕ ਸਕ੍ਰਿਪਟ ਦੀ ਵਰਤੋਂ ਕਰੋ ਤਾਂ ਜੋ ਨਵੇਂ ਸਰਟੀਫਿਕੇਟ ਕੰਟੇਨਰ ਨੂੰ ਮੁੜ ਚਾਲੂ ਕੀਤੇ ਬਿਨਾਂ ਲਾਗੂ ਹੋਣ।

- ਕੀ ਕੀਕਲੌਕ Nginx ਦੁਆਰਾ ਆਪਣੀ ਸਿਹਤ ਦੀ ਨਿਗਰਾਨੀ ਕਰ ਸਕਦਾ ਹੈ?

- ਹਾਂ, ਇੱਕ ਸਧਾਰਨ ਲਿਪੀ ਨਾਲ, curl ਕੀਕਲੌਕ ਦੀ ਅੰਤਮ ਬਿੰਦੂ ਸਥਿਤੀ ਦੀ ਜਾਂਚ ਕਰ ਸਕਦਾ ਹੈ। ਅਸਫਲਤਾ 'ਤੇ, Nginx ਜਾਂ ਕੰਟੇਨਰ ਨੂੰ ਮੁੜ ਚਾਲੂ ਕਰੋ, ਉਪਲਬਧਤਾ ਅਤੇ ਜਵਾਬਦੇਹਤਾ ਨੂੰ ਕਾਇਮ ਰੱਖੋ।

- ਕੀ Nginx ਲੌਗਸ ਦੁਆਰਾ ਕੀਕਲੌਕ ਲੌਗਇਨ ਮੁੱਦਿਆਂ ਦਾ ਨਿਪਟਾਰਾ ਕਰਨਾ ਸੰਭਵ ਹੈ?

- ਸੈੱਟ ਕਰੋ error_log ਨੂੰ Nginx ਵਿੱਚ debug ਵਿਸਤ੍ਰਿਤ ਲੌਗਸ ਨੂੰ ਕੈਪਚਰ ਕਰਨ ਲਈ ਅਸਥਾਈ ਤੌਰ 'ਤੇ ਪੱਧਰ, ਪ੍ਰਮਾਣਿਕਤਾ ਅਤੇ ਪਹੁੰਚ ਸਮੱਸਿਆਵਾਂ ਦਾ ਨਿਦਾਨ ਕਰਨ ਵਿੱਚ ਮਦਦ ਕਰਦਾ ਹੈ।

- ਮੈਂ ਕਈ ਕੀਕਲੌਕ ਮੌਕਿਆਂ 'ਤੇ ਸੈਸ਼ਨ ਦੀ ਨਿਰੰਤਰਤਾ ਨੂੰ ਕਿਵੇਂ ਯਕੀਨੀ ਬਣਾ ਸਕਦਾ ਹਾਂ?

- Nginx ਵਿੱਚ ਸਟਿੱਕੀ ਸੈਸ਼ਨਾਂ ਨੂੰ ਕੌਂਫਿਗਰ ਕਰੋ ਤਾਂ ਜੋ ਉਪਭੋਗਤਾਵਾਂ ਨੂੰ ਉਸੇ ਕੀਕਲੋਕ ਉਦਾਹਰਨ ਨਾਲ ਕਨੈਕਟ ਕੀਤਾ ਜਾ ਸਕੇ, ਸੈਸ਼ਨ ਤਬਦੀਲੀਆਂ ਕਾਰਨ ਲੌਗਇਨ ਸਮੱਸਿਆਵਾਂ ਨੂੰ ਘਟਾਇਆ ਜਾ ਸਕੇ।

- ਕੀ ਮੈਂ ਇੱਕ ਕਸਟਮ ਡੋਮੇਨ ਦੁਆਰਾ ਕੀਕਲੋਕ ਦੇ ਐਡਮਿਨ ਕੰਸੋਲ ਤੱਕ ਪਹੁੰਚ ਕਰ ਸਕਦਾ/ਸਕਦੀ ਹਾਂ?

- ਹਾਂ, ਸੈੱਟ ਕਰੋ KC_HOSTNAME ਕਸਟਮ ਡੋਮੇਨ ਲਈ Keycloak ਦੇ ਵਾਤਾਵਰਣ ਵੇਰੀਏਬਲ ਵਿੱਚ. ਯਕੀਨੀ ਬਣਾਓ ਕਿ Nginx ਵਿੱਚ ਡੋਮੇਨ ਨੂੰ ਸਹੀ ਢੰਗ ਨਾਲ ਰੂਟ ਕੀਤਾ ਗਿਆ ਹੈ।

- ਮੈਂ ਕਿਵੇਂ ਤਸਦੀਕ ਕਰ ਸਕਦਾ ਹਾਂ ਕਿ ਕੀਕਲੋਕ Nginx ਨਾਲ ਸਹੀ ਢੰਗ ਨਾਲ ਕੌਂਫਿਗਰ ਕੀਤਾ ਗਿਆ ਹੈ?

- ਸੰਰਚਨਾ ਦੇ ਬਾਅਦ, ਵਰਤੋ curl ਇਹ ਦੇਖਣ ਲਈ ਕਿ ਕੀ ਐਂਡਪੁਆਇੰਟ ਸਹੀ ਢੰਗ ਨਾਲ ਜਵਾਬ ਦਿੰਦੇ ਹਨ, ਜਾਂ ਐਡਮਿਨ ਕੰਸੋਲ ਤੱਕ ਪਹੁੰਚ ਕਰਦੇ ਹਨ ਅਤੇ ਗਲਤੀਆਂ ਦੀ ਜਾਂਚ ਕਰਦੇ ਹਨ। ਨਾਲ ਹੀ, ਕਿਸੇ ਵੀ ਕੁਨੈਕਸ਼ਨ ਸਮੱਸਿਆਵਾਂ ਲਈ ਲੌਗ ਦੀ ਨਿਗਰਾਨੀ ਕਰੋ।

ਰੈਪਿੰਗ ਅੱਪ: ਕੀਕਲੌਕ ਅਤੇ ਐਨਜੀਨੈਕਸ ਨੂੰ ਕੌਂਫਿਗਰ ਕਰਨ ਲਈ ਮੁੱਖ ਉਪਾਅ

Nginx ਰਿਵਰਸ ਪ੍ਰੌਕਸੀ ਦੇ ਪਿੱਛੇ ਕੀਕਲੌਕ ਨੂੰ ਸੰਰਚਿਤ ਕਰਨਾ ਪਹੁੰਚ ਨੂੰ ਸੁਰੱਖਿਅਤ ਕਰਨ ਅਤੇ ਪ੍ਰਬੰਧਨ ਲਈ ਬਹੁਤ ਪ੍ਰਭਾਵਸ਼ਾਲੀ ਹੋ ਸਕਦਾ ਹੈ। ਹਾਲਾਂਕਿ, "502 ਬੈਡ ਗੇਟਵੇ" ਵਰਗੀਆਂ ਤਰੁੱਟੀਆਂ ਅਤੇ ਖੇਤਰ-ਸਬੰਧਤ ਕੰਸੋਲ ਮੁੱਦੇ ਅਕਸਰ ਗਲਤ ਸੰਰਚਨਾ ਦੇ ਕਾਰਨ ਪੈਦਾ ਹੁੰਦੇ ਹਨ। ਲੌਗਸ ਦਾ ਧਿਆਨ ਨਾਲ ਵਿਸ਼ਲੇਸ਼ਣ ਕਰਕੇ, SSL ਅਤੇ ਪ੍ਰੌਕਸੀ ਸੈਟਿੰਗਾਂ ਦੀ ਜਾਂਚ ਕਰਕੇ, ਅਤੇ ਨੈੱਟਵਰਕ ਮਾਰਗਾਂ ਨੂੰ ਪ੍ਰਮਾਣਿਤ ਕਰਕੇ, ਤੁਸੀਂ ਆਪਣੇ ਸੈੱਟਅੱਪ ਨੂੰ ਨਿਪਟਾਉਣ ਅਤੇ ਅਨੁਕੂਲਿਤ ਕਰ ਸਕਦੇ ਹੋ।

ਇਸ ਪ੍ਰਕਿਰਿਆ ਦੁਆਰਾ, ਅਸੀਂ ਦਿਖਾਇਆ ਹੈ ਕਿ ਕਿਵੇਂ ਕੰਟੇਨਰਾਈਜ਼ੇਸ਼ਨ, ਪ੍ਰੌਕਸੀ ਸੈਟਿੰਗਾਂ, ਅਤੇ ਵਾਤਾਵਰਣ ਵੇਰੀਏਬਲ ਕੀਕਲੌਕ ਦੇ ਐਡਮਿਨ ਕੰਸੋਲ ਨੂੰ ਸਥਿਰ ਕਰਨ ਲਈ ਇਕੱਠੇ ਕੰਮ ਕਰਦੇ ਹਨ। ਭਾਵੇਂ ਲੋਡ ਸੰਤੁਲਨ, SSL ਆਫਲੋਡਿੰਗ, ਜਾਂ ਸਹਿਜ ਪ੍ਰਮਾਣਿਕਤਾ ਲਈ, ਇੱਕ ਚੰਗੀ ਤਰ੍ਹਾਂ ਸੰਰਚਿਤ ਸੈੱਟਅੱਪ ਉਤਪਾਦਨ ਵਾਤਾਵਰਨ ਦੀ ਇੱਕ ਸੀਮਾ ਲਈ ਢੁਕਵਾਂ ਇੱਕ ਲਚਕੀਲਾ ਪ੍ਰਮਾਣੀਕਰਨ ਹੱਲ ਪ੍ਰਦਾਨ ਕਰਦਾ ਹੈ। 🔧

ਹਵਾਲੇ ਅਤੇ ਸਰੋਤ

- ਇੱਕ ਡੌਕਰ ਵਾਤਾਵਰਣ ਵਿੱਚ ਕੀਕਲੋਕ ਨੂੰ ਚਲਾਉਣ ਅਤੇ ਰਿਵਰਸ ਪ੍ਰੌਕਸੀ ਦੇ ਰੂਪ ਵਿੱਚ ਐਨਜੀਨੈਕਸ ਨਾਲ ਏਕੀਕ੍ਰਿਤ ਕਰਨ ਬਾਰੇ ਵੇਰਵੇ ਅਧਿਕਾਰਤ ਕੀਕਲੌਕ ਦਸਤਾਵੇਜ਼ਾਂ ਵਿੱਚ ਲੱਭੇ ਜਾ ਸਕਦੇ ਹਨ। ਕੀਕਲੌਕ ਦਸਤਾਵੇਜ਼

- Nginx ਦੀ ਸੈਟਅਪ ਗਾਈਡ ਦੁਆਰਾ SSL ਸਮਾਪਤੀ ਅਤੇ ਰਿਵਰਸ ਪ੍ਰੌਕਸੀ ਸਭ ਤੋਂ ਵਧੀਆ ਅਭਿਆਸਾਂ ਸਮੇਤ ਸੁਰੱਖਿਅਤ ਪ੍ਰੌਕਸੀ ਲਈ Nginx ਨੂੰ ਕੌਂਫਿਗਰ ਕਰਨ ਬਾਰੇ ਜਾਣਕਾਰੀ ਪ੍ਰਦਾਨ ਕੀਤੀ ਗਈ ਹੈ। Nginx ਰਿਵਰਸ ਪ੍ਰੌਕਸੀ ਗਾਈਡ

- ਡੌਕਰ ਦਾ ਅਧਿਕਾਰਤ ਦਸਤਾਵੇਜ਼ ਡੌਕਰ ਕੰਪੋਜ਼ ਅਤੇ ਵਾਤਾਵਰਣ ਪਰਿਵਰਤਨਸ਼ੀਲ ਪ੍ਰਬੰਧਨ 'ਤੇ ਇੱਕ ਵਿਆਪਕ ਦ੍ਰਿਸ਼ ਪੇਸ਼ ਕਰਦਾ ਹੈ, ਮਲਟੀ-ਸਰਵਿਸ ਕੌਂਫਿਗਰੇਸ਼ਨਾਂ ਨੂੰ ਸੁਚਾਰੂ ਬਣਾਉਣ ਵਿੱਚ ਮਦਦ ਕਰਦਾ ਹੈ। ਡੌਕਰ ਕੰਪੋਜ਼ ਵਾਤਾਵਰਨ ਵੇਰੀਏਬਲ

- 502 ਤਰੁੱਟੀਆਂ ਦੇ ਤਕਨੀਕੀ ਨਿਪਟਾਰੇ ਲਈ, ਖਾਸ ਤੌਰ 'ਤੇ ਗੁੰਝਲਦਾਰ ਪ੍ਰੌਕਸੀ ਸੰਰਚਨਾਵਾਂ ਵਿੱਚ, Nginx ਡੀਬੱਗਿੰਗ ਅਤੇ ਲੌਗਿੰਗ ਸਰੋਤ ਅਨਮੋਲ ਹਨ। Nginx ਡੀਬੱਗਿੰਗ ਗਾਈਡ