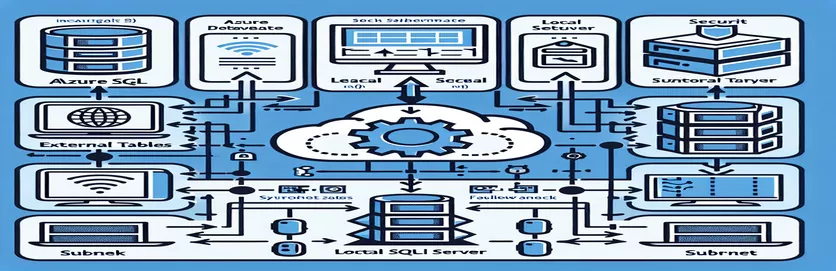

Łączenie Azure SQL z lokalnym serwerem SQL w celu uzyskania danych i alertów w czasie rzeczywistym

Konfigurowanie stołu zewnętrznego w Azure SQL aby uzyskać dostęp do stołu lokalnego Serwer SQL w tej samej podsieci może otworzyć nowe możliwości zarządzania i uruchamiania procesów danych. Wyobraź sobie scenariusz, w którym Twoje bazy danych w chmurze muszą wchodzić w interakcję z lokalną bazą danych, która wyzwala automatyczne wiadomości e-mail z alertami — coś, czego sama usługa Azure SQL nie jest w stanie łatwo obsłużyć. 💡

Ta konfiguracja umożliwia wyzwalanie alertów e-mailowych lub wykonywanie innych działań w środowisku serwera lokalnego. Teoretycznie powinno to działać bezproblemowo, zwłaszcza gdy oba serwery znajdują się w tej samej podsieci. Jednak niektóre złożone konfiguracje mogą powodować nieoczekiwane problemy z połączeniem. Błędy, takie jak przekroczenie limitu czasu sieci, niedopasowanie uwierzytelniania lub problemy z łącznością, są częstymi przeszkodami.

W tym artykule poprowadzę Cię przez podstawowe kroki konfiguracji stół zewnętrzny w Azure SQL, korzystając z przykładów ułatwiających rozwiązywanie ewentualnych błędów połączenia. Omówimy podstawowe konfiguracje i potencjalne pułapki w oparciu o rzeczywiste scenariusze, z którymi spotykają się programiści, którzy potrzebują niezawodnej komunikacji między serwerami.

Postępując zgodnie z instrukcjami, będziesz mógł łączyć te systemy, wysyłać alerty i usprawniać funkcjonalność między bazami danych Azure SQL a lokalnym serwerem SQL Server, unikając typowych błędów konfiguracji i zapewniając solidną integrację. 🌐

| Rozkaz | Przykład użycia i opis |

|---|---|

| CREATE MASTER KEY | Tworzy klucz szyfrowania bazy danych niezbędny do skonfigurowania bezpiecznego połączenia między Azure SQL a lokalnymi bazami danych SQL.

Przykład: UTWÓRZ KLUCZ GŁÓWNY SZYFROWANIA PRZY UŻYCIU HASŁA = 'YourSecurePassword'; |

| CREATE DATABASE SCOPED CREDENTIAL | Tworzy poświadczenia w kontekście bazy danych SQL Azure, kojarząc nazwę użytkownika i hasło, aby umożliwić dostęp do zewnętrznego źródła danych SQL.

Przykład: UTWÓRZ KREDYT O ZAKRESIE BAZY DANYCH [CredentialName] Z IDENTITY = „Nazwa użytkownika”, SECRET = „Hasło”; |

| CREATE EXTERNAL DATA SOURCE | Definiuje informacje o źródle danych dla usługi Azure SQL w celu komunikowania się z zewnętrznym serwerem SQL Server, w tym typ, adres IP, nazwę bazy danych i skojarzone poświadczenia.

Przykład: UTWÓRZ ZEWNĘTRZNE ŹRÓDŁO DANYCH [DataSourceName] Z (TYPE = RDBMS, LOCATION = 'sqlserver://IP_Address', CREDENTIAL = [CredentialName]); |

| CREATE EXTERNAL TABLE | Tworzy tabelę w ramach usługi Azure SQL, która jest mapowana na tabelę w zewnętrznej bazie danych SQL Server, umożliwiając usłudze Azure SQL pobieranie danych z tabeli zewnętrznej tak, jakby były one lokalne.

Przykład: UTWÓRZ TABELĘ ZEWNĘTRZNĄ [Schemat]. [Nazwa tabeli] ([Kolumna] [Typ danych]) Z (ŹRÓDŁO_DANYCH = [NazwaŹródłaDanych]); |

| RAISERROR | Generuje niestandardowe komunikaty o błędach w języku T-SQL. To polecenie jest przydatne do obsługi błędów, gdy pojawiają się określone problemy podczas konfiguracji połączenia lub dostępu do tabeli zewnętrznej.

Przykład: RAISERROR('Błąd połączenia z zewnętrznym źródłem danych.', 16, 1); |

| IF EXISTS (SELECT...) | Przed wykonaniem działań sprawdza istnienie określonego obiektu, np. tabeli zewnętrznej. Jest to przydatne w przypadku etapów walidacji.

Przykład: JEŚLI ISTNIEJE (WYBIERZ * Z sys.external_tables WHERE nazwa = 'NazwaTabeli') |

| DECLARE | Deklaruje zmienną do przechowywania wartości do późniejszego wykorzystania w skryptach, takich jak dynamiczne adresy IP lub nazwy użytkowników, co zwiększa elastyczność i możliwość ponownego wykorzystania.

Przykład: DECLARE @NazwaZmiennej NVARCHAR(255) = 'Wartość'; |

| sp_addextendedproperty | Dodaje niestandardową właściwość do obiektu bazy danych, której można używać do śledzenia niestandardowych ustawień lub testów, zwłaszcza podczas sprawdzania poprawności konfiguracji środowiska.

Przykład: EXEC sp_addextendedproperty „Nazwa właściwości”, „Wartość”; |

| BEGIN TRY...END CATCH | Konfiguruje blok try-catch, aby sprawnie obsługiwać błędy. Ta struktura umożliwia kontynuację kodu lub wykonanie określonych odpowiedzi na błędy, jeśli wystąpi wyjątek.

Przykład: ROZPOCZNIJ PRÓBĘ UTWÓRZ KLUCZ GŁÓWNY... ZAKOŃCZ PRÓBĘ ROZPOCZNIJ CATCH PRINT „Wystąpił błąd”; ZACZEP KOŃCOWY; |

| SELECT TOP | Ogranicza liczbę wierszy zwracanych w wyniku, przydatne do testowania początkowego połączenia z tabelami zewnętrznymi bez zwracania wszystkich rekordów.

Przykład: WYBIERZ TOP 5 * Z [dbo].[ExternalTable]; |

Implementowanie bezpiecznych połączeń tabel zewnętrznych w Azure SQL

Podczas konfigurowania stołu zewnętrznego w Azure SQL Aby móc współdziałać z lokalnym serwerem SQL, początkowe kroki obejmują utworzenie niezbędnych komponentów bezpieczeństwa i zdefiniowanie zewnętrznych źródeł danych. Pierwsze polecenie, UTWÓRZ KLUCZ GŁÓWNY, służy do ustanawiania klucza szyfrowania w bazie danych Azure SQL, zapewniając niezbędną podstawę do szyfrowanych operacji na danych. Ten klucz działa jako pierwsza warstwa zabezpieczeń, zapewniając ochronę poufnych danych przesyłanych między usługą Azure SQL a lokalnym serwerem SQL Server. Następnie przechodzimy do UTWÓRZ UPRAWNIENIA O ZAKRESIE BAZY DANYCH, krytyczny krok w definiowaniu szczegółów uwierzytelniania w celu uzyskania dostępu do lokalnego serwera SQL. Określając nazwę użytkownika i hasło, to poświadczenie umożliwia usłudze Azure SQL rozpoznanie i sprawdzenie konta używanego do łączenia się z zewnętrznym źródłem danych SQL Server. Bez tego poświadczenia uwierzytelniania próba połączenia nie powiedzie się, ponieważ Azure SQL wymaga zweryfikowanego dostępu do zasobu zewnętrznego. 🔐

Po skonfigurowaniu poświadczeń plik UTWÓRZ ZEWNĘTRZNE ŹRÓDŁO DANYCH polecenie służy do łączenia Azure SQL z konkretnym serwerem SQL, w którym znajdują się żądane dane. Za pomocą tego polecenia definiujemy kluczowe szczegóły połączenia, w tym adres IP lokalnego serwera SQL, nazwę bazy danych i utworzone wcześniej dane uwierzytelniające. Wyobraź sobie, że konfigurujesz połączenie między dwoma biurami, każde zabezpieczone różnymi zamkami — to jakby określić, do którego biura wejść i upewnić się, że masz klucz. Typ źródła danych jest tutaj ustawiony na RDBMS (system zarządzania relacyjnymi bazami danych), dzięki czemu jest zgodny z zewnętrznymi danymi opartymi na języku SQL i tworzy ścieżkę dla Azure SQL do interakcji z tabelą na określonym serwerze. Prawidłowa konfiguracja tej ścieżki jest niezbędna do umożliwienia wymiany danych pomiędzy systemami. 🌐

Następnym krokiem jest zdefiniowanie samej tabeli zewnętrznej. Z UTWÓRZ TABELI ZEWNĘTRZNEJ, mapujemy strukturę lokalnej tabeli SQL Server na środowisko Azure SQL. Określając schemat, nazwę obiektu i źródło danych, to polecenie zasadniczo umożliwia platformie Azure SQL odwoływanie się do lokalnej tabeli programu SQL Server tak, jakby była to tabela wewnętrzna. Pomyśl o tym jak o kopiowaniu układu jednego biurka na drugie bez przenoszenia elementów – stół wygląda identycznie, ale znajduje się w innym miejscu. Dzięki temu deweloperzy mogą wykonywać typowe operacje SQL, takie jak SELECT, po stronie Azure SQL, podczas gdy dane są nadal przechowywane lokalnie. Tabela zewnętrzna zapewnia prosty sposób pracy w obu środowiskach bez replikowania dużych zestawów danych.

Aby mieć pewność, że wszystko działa, konieczne jest przetestowanie połączenia. Dostarczone skrypty obejmują m.in WYBIERZ GÓRĘ instrukcja do szybkiego sprawdzania poprawności pobierania danych z tabeli zewnętrznej, podczas gdy PODNOŚNIK służy do wyświetlania niestandardowego komunikatu o błędzie w przypadku problemów z połączeniem. Sprawdzanie łączności za pomocą tych poleceń umożliwia szybkie rozwiązywanie problemów i uzyskiwanie informacji zwrotnych, pomagając programistom określić, czy uwierzytelnianie, ustawienia IP lub konfiguracje sieci wymagają dostosowania. W praktyce te polecenia umożliwiają bazom danych Azure SQL interakcję z zasobami lokalnymi, zachowując jednocześnie bezpieczeństwo, elastyczność i opcje szybkiego rozwiązywania problemów z siecią i łącznością. Dzięki tej konfiguracji jesteś w pełni przygotowany do skutecznego zarządzania danymi między środowiskami chmurowymi i lokalnymi. 🚀

Rozwiązanie 1: Konfigurowanie tabeli zewnętrznej Azure SQL z rozwiązywaniem problemów z łącznością

To rozwiązanie konfiguruje usługę Azure SQL w celu uzyskania dostępu do lokalnej tabeli SQL Server przy użyciu języka T-SQL. Dotyczy konfiguracji poświadczeń, konfiguracji źródła danych i sprawdzania poprawności połączenia.

-- Step 1: Create a Master Key in Azure SQL Database (required for security)CREATE MASTER KEY ENCRYPTION BY PASSWORD = 'YourPasswordHere';-- Step 2: Create Database Scoped Credential for Local SQL ServerCREATE DATABASE SCOPED CREDENTIAL [LocalCredential]WITH IDENTITY = 'SQLServerUsername', SECRET = 'SQLServerPassword';-- Step 3: Set up an External Data Source pointing to Local SQL ServerCREATE EXTERNAL DATA SOURCE [LocalSQLDataSource]WITH (TYPE = RDBMS, LOCATION = 'sqlserver://YourServerIP',DATABASE_NAME = 'YourDatabaseName', CREDENTIAL = [LocalCredential]);-- Step 4: Create External Table to Access Local SQL Server TableCREATE EXTERNAL TABLE [dbo].[LocalTable_Ext]([ID] INT NOT , [Name] VARCHAR(255), [Details] NVARCHAR(MAX))WITH (DATA_SOURCE = [LocalSQLDataSource],SCHEMA_NAME = N'dbo', OBJECT_NAME = N'YourLocalTable');-- Test: Verify connection by selecting data from the external tableSELECT * FROM [dbo].[LocalTable_Ext];

Rozwiązanie 2: Alternatywny skrypt z dodatkową obsługą błędów

Ten skrypt zawiera rozszerzoną obsługę błędów i dynamiczną weryfikację adresu IP pod kątem niezawodności połączenia.

-- Step 1: Define the Master KeyBEGIN TRYCREATE MASTER KEY ENCRYPTION BY PASSWORD = 'AnotherSecurePassword';END TRYBEGIN CATCHPRINT 'Master Key already exists or an error occurred.'END CATCH;-- Step 2: Define Database Scoped Credential with Error CatchBEGIN TRYCREATE DATABASE SCOPED CREDENTIAL [AltCredential]WITH IDENTITY = 'AnotherUser', SECRET = 'AnotherPassword';END TRYBEGIN CATCHPRINT 'Credential creation failed or exists.'END CATCH;-- Step 3: Set up External Data Source (dynamic IP address check)DECLARE @ServerIP NVARCHAR(100) = '192.168.1.10';IF EXISTS (SELECT * FROM sys.database_scoped_credentials WHERE name = 'AltCredential')BEGINCREATE EXTERNAL DATA SOURCE [DynamicSQLSource]WITH (TYPE = RDBMS, LOCATION = 'sqlserver://' + @ServerIP,DATABASE_NAME = 'DatabaseName', CREDENTIAL = [AltCredential]);END-- Step 4: Create External Table with Improved Error HandlingBEGIN TRYCREATE EXTERNAL TABLE [dbo].[AltTable_Ext]([Column1] INT NOT , [Column2] NVARCHAR(255))WITH (DATA_SOURCE = [DynamicSQLSource],SCHEMA_NAME = N'dbo', OBJECT_NAME = N'LocalTable');END TRYBEGIN CATCHPRINT 'Error creating external table.'END CATCH;-- Test connectivity and catch errorsBEGIN TRYSELECT TOP 5 * FROM [dbo].[AltTable_Ext];END TRYBEGIN CATCHPRINT 'Error selecting data from external table.'END CATCH;

Rozwiązanie 3: Skrypt testujący i sprawdzający poprawność przy użyciu testów jednostkowych

To rozwiązanie implementuje testy jednostkowe T-SQL w celu sprawdzenia poprawności łączności i pobierania danych, zapewniając niezawodność kodu w różnych środowiskach.

-- Test Master Key CreationDECLARE @TestMasterKey NVARCHAR(255) = 'TestKey123';EXEC sp_addextendedproperty 'MasterKeyTest', @TestMasterKey;-- Test Credential CreationDECLARE @TestCredential NVARCHAR(255) = 'TestUser';EXEC sp_addextendedproperty 'CredentialTest', @TestCredential;-- Test Data Source ConnectivityDECLARE @TestDataSource NVARCHAR(255) = 'sqlserver://TestSource';EXEC sp_addextendedproperty 'DataSourceTest', @TestDataSource;-- Test External Table AccessIF EXISTS (SELECT * FROM sys.external_tables WHERE name = 'TestTable_Ext')SELECT 'Connection Successful!' AS Status;ELSERAISERROR('External Table not found.', 16, 1);

Zwiększanie łączności między usługą Azure SQL a lokalnymi serwerami SQL

Podczas tworzenia tabeli zewnętrznej w Azure SQL aby uzyskać dostęp do tabeli na lokalnym serwerze SQL, kluczową rolę odgrywają konfiguracje sieciowe. Oprócz zdefiniowania poświadczeń i skonfigurowania źródeł danych ważne jest, aby wziąć pod uwagę ustawienia sieciowe po obu stronach, ponieważ błędy połączenia często wynikają z przeoczenia szczegółów, takich jak ustawienia zapory sieciowej lub konfiguracje sieci wirtualnej. Niezbędne jest na przykład zapewnienie, że zapora lokalnej SQL Server zezwala na żądania przychodzące z zakresu adresów IP bazy danych Azure SQL. Ponadto skonfigurowanie odpowiedniej podsieci w ramach sieci wirtualnej platformy Azure (VNet) może ułatwić stabilne połączenie, zmniejszając ryzyko problemów z łącznością. 🔐

Kolejnym krytycznym aspektem jest poprawna konfiguracja opcji protokołu na lokalnym serwerze SQL. Chociaż Nazwane rury jest włączona w tej konfiguracji, protokoły TCP/IP są często bardziej niezawodne w przypadku połączeń w chmurze. Menedżera konfiguracji programu SQL Server można użyć do sprawdzenia, czy protokół TCP/IP jest włączony i czy są otwarte odpowiednie porty. Port 1433 jest standardem dla połączeń SQL Server, ale jeśli używany jest port niestandardowy, należy go określić w ciągu lokalizacji zewnętrznego źródła danych. Ta praktyka pomaga Azure SQL zidentyfikować prawidłowe wystąpienie SQL Server i nawiązać z nim połączenie.

Wreszcie monitorowanie i rejestrowanie mogą zapewnić wgląd w miejsca, w których połączenie może nie działać. Włączanie AzureMonitor w bazie danych SQL pomaga śledzić próby połączeń, podczas gdy dzienniki SQL Server mogą przechwytywać szczegółowe komunikaty o błędach, jeśli serwer lokalny odrzuci połączenie. Regularne sprawdzanie tych dzienników pozwala na szybkie rozwiązywanie problemów i zapewnia płynną wymianę danych pomiędzy Azure SQL a serwerami lokalnymi. Udoskonalając ustawienia sieci, wybór protokołów i konfiguracje monitorowania, tworzysz solidniejszą i odporniejszą konfigurację dla interakcji danych między serwerami. 🌐

Często zadawane pytania i rozwiązania dotyczące integracji Azure SQL i lokalnego serwera SQL

- Jaki jest cel CREATE MASTER KEY?

- The CREATE MASTER KEY polecenie zabezpiecza bazę danych poprzez umożliwienie szyfrowania, które jest wymagane przy nawiązywaniu bezpiecznych połączeń i poświadczeń.

- Dlaczego CREATE DATABASE SCOPED CREDENTIAL wymagany?

- The CREATE DATABASE SCOPED CREDENTIAL polecenie bezpiecznie przechowuje dane logowania, umożliwiając Azure SQL uwierzytelnianie podczas uzyskiwania dostępu do lokalnego serwera SQL.

- Czy mogę użyć dynamicznego adresu IP dla zewnętrznego źródła danych?

- Nie jest to zalecane, ponieważ LOCATION wciągnąć CREATE EXTERNAL DATA SOURCE zazwyczaj wymaga statycznego adresu IP lub nazwy hosta, aby zapewnić stałą łączność.

- Jak to się dzieje RAISERROR pomoc w rozwiązywaniu problemów?

- RAISERROR generuje niestandardowy komunikat o błędzie, który może dostarczyć przydatnych informacji do debugowania, jeśli połączenie z tabelą zewnętrzną nie powiedzie się.

- Dlaczego SELECT TOP pomoc w testach?

- The SELECT TOP polecenie ogranicza wyniki, umożliwiając szybkie testowanie połączenia z tabelą zewnętrzną bez odpytywania dużych ilości danych.

- Co powinienem zrobić, jeśli otrzymam błąd dotyczący przekroczenia limitu czasu logowania?

- Upewnij się, że TCP/IP protokół jest włączony w Menedżerze konfiguracji programu SQL Server i że reguły zapory zezwalają na ruch z zakresu adresów IP usługi Azure SQL.

- Czy można używać nazwanej instancji SQL Server z Azure SQL?

- Jest to trudne, np CREATE EXTERNAL DATA SOURCE obecnie obsługuje tylko adresy IP lub pojedyncze instancje SQL Server, a nie nazwane instancje.

- Skąd mam wiedzieć, czy dane uwierzytelniające zostały poprawnie skonfigurowane?

- Możesz to sprawdzić za pomocą sys.database_scoped_credentials aby sprawdzić, czy dane uwierzytelniające istnieją i są poprawnie skonfigurowane.

- Czy mogę zaktualizować adres IP w CREATE EXTERNAL DATA SOURCE?

- Tak, ale w celu zaktualizowania adresu IP lub nazwy hosta konieczne będzie odtworzenie lub zmiana definicji zewnętrznego źródła danych.

- Dlaczego miałbym używać Azure Monitor w tym ustawieniu?

- Azure Monitor pomaga rejestrować próby połączeń, błędy i ogólne wykorzystanie, ułatwiając identyfikację błędów połączeń lub problemów z tabelą zewnętrzną.

- Czy muszę ponownie uruchamiać SQL Server po włączeniu protokołu TCP/IP?

- Tak, jeśli włączysz TCP/IP w Menedżerze konfiguracji SQL Server konieczne będzie ponowne uruchomienie usługi SQL Server, aby zmiany zaczęły obowiązywać.

- Co robi sp_addextendedproperty polecenie zrobić?

- sp_addextendedproperty służy do dodawania niestandardowych właściwości do obiektów bazy danych, co może pomóc w śledzeniu określonych szczegółów konfiguracji lub testowaniu atrybutów środowiska.

Kluczowe wnioski dotyczące pomyślnej integracji Azure SQL i lokalnego serwera SQL

Implementacja tabeli zewnętrznej w Azure SQL z dostępem do lokalnego serwera SQL wymaga zwrócenia uwagi na szczegóły w ustawieniach zabezpieczeń i sieci. Zapewnienie, że protokoły takie jak TCP/IP są włączone, a zapory sieciowe zezwalają na niezbędne adresy IP, może zapobiec błędom połączenia. Takie podejście ustanawia niezawodne połączenia między środowiskami. 😊

Po skonfigurowaniu ta konfiguracja umożliwia usłudze Azure SQL wykonywanie akcji, takich jak alerty e-mail, przy użyciu lokalnych wyzwalaczy programu SQL Server. Testowanie za pomocą poleceń takich jak SELECT i RAISERROR może pomóc w zidentyfikowaniu problemów, dzięki czemu integracja będzie solidna i korzystna dla procesów między serwerami opartych na danych.

Źródła i odniesienia do konfiguracji tabeli zewnętrznej Azure SQL

- Aby uzyskać obszerną dokumentację dotyczącą konfiguracji Azure SQL i lokalnych konfiguracji SQL Server, zobacz Dokumentacja Microsoft Azure SQL .

- Kroki rozwiązywania problemów z siecią i wskazówki dotyczące błędów ODBC są dostępne w oficjalnym dokumencie Przewodnik po sterowniku ODBC dla programu SQL Server .

- Aby dowiedzieć się więcej na temat zarządzania zewnętrznymi źródłami danych w Azure SQL, zapoznaj się z sekcją Przewodnik konfiguracji zewnętrznego źródła danych Azure SQL .

- Aby uzyskać dodatkową pomoc dotyczącą konfigurowania poświadczeń w zakresie bazy danych i zapór sieciowych, zobacz Najlepsze praktyki dotyczące bezpieczeństwa bazy danych SQL .

- Aby rozwiązać problemy z błędami logowania i siecią w SQL Server, plik Przewodnik po obsłudze błędów programu SQL Server i pracy w sieci dostarcza szczegółowe rozwiązania.