Konfigurowanie sprawdzania poprawności adresu e-mail w aplikacjach internetowych

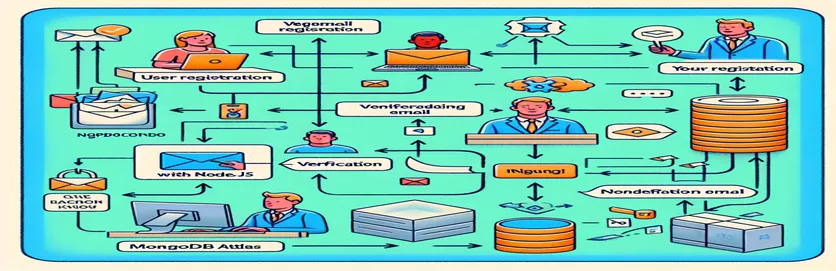

Wdrożenie weryfikacji e-mail w aplikacjach webowych to kluczowy krok w stronę zabezpieczenia danych użytkowników i zwiększenia bezpieczeństwa kont. Proces polega na wygenerowaniu unikalnego kodu podczas rejestracji użytkownika, który następnie jest wysyłany na adres e-mail użytkownika. Ta metoda gwarantuje, że adres e-mail podany przez użytkownika jest ważny i dostępny. Jednak programiści często stają przed wyzwaniami podczas integrowania tej funkcji z Node.js i MongoDB Atlas, zwłaszcza jeśli chodzi o obsługę dokumentów użytkownika po weryfikacji. Techniczne zawiłości takich implementacji mogą prowadzić do typowych pułapek, takich jak problemy z mieszaniem haseł bcrypt lub niezamierzone usunięcie dokumentów użytkownika.

Jeden z częstych problemów pojawia się, gdy użytkownik próbuje zalogować się po weryfikacji, ale okazuje się, że jego dokument został zmieniony lub usunięty, co prowadzi do niepowodzeń logowania. Może się to zdarzyć z powodu nieprawidłowego obchodzenia się z dokumentem użytkownika podczas sprawdzania kodu weryfikacyjnego lub szyfrowania hasła za pomocą narzędzia bcrypt, które nie działa zgodnie z przeznaczeniem. Sprostanie tym wyzwaniom wymaga ostrożnego podejścia do projektu schematu użytkownika, szczególnie w odniesieniu do sposobu zarządzania kodami weryfikacyjnymi i przetwarzania uwierzytelniania użytkowników po weryfikacji e-mailem. Celem jest stworzenie płynnego doświadczenia użytkownika, w którym weryfikacja poczty elektronicznej działa raczej jako wzmocnienie, a nie przeszkoda w zaangażowaniu użytkowników.

| Komenda | Opis |

|---|---|

| require('express') | Importuje platformę Express w celu tworzenia tras i oprogramowania pośredniego po stronie serwera. |

| express.Router() | Tworzy nowy obiekt routera do zarządzania trasami. |

| require('../models/user') | Importuje model użytkownika w celu uzyskania dostępu do kolekcji Users w bazie danych. |

| require('bcrypt') | Importuje bcrypt, bibliotekę pomagającą w haszowaniu haseł. |

| require('crypto') | Importuje moduł kryptograficzny w celu wygenerowania losowych bajtów dla kodu weryfikacyjnego. |

| require('nodemailer') | Importuje NodeMailer, moduł do wysyłania e-maili z aplikacji Node.js. |

| nodemailer.createTransport() | Tworzy obiekt transportera do wysyłania wiadomości e-mail przy użyciu określonej usługi poczty e-mail. |

| router.post() | Definiuje trasę dla żądań HTTP POST. |

| bcrypt.hash() | Generuje zaszyfrowaną wersję hasła użytkownika. |

| crypto.randomBytes() | Generuje sekwencję bezpiecznych losowych bajtów. |

| new User() | Tworzy nowe wystąpienie modelu użytkownika. |

| user.save() | Zapisuje dokument użytkownika w bazie danych. |

| emailTransporter.sendMail() | Wysyła wiadomość e-mail z określonymi opcjami (odbiorca, temat, treść itp.). |

| require('mongoose') | Importuje Mongoose, narzędzie do modelowania obiektów MongoDB zaprojektowane do pracy w środowisku asynchronicznym. |

| new mongoose.Schema() | Definiuje schemat dla użytkownika z określonymi polami i walidacją. |

| userSchema.pre('save') | Definiuje oprogramowanie pośredniczące przed zapisaniem, które szyfruje hasło użytkownika przed zapisaniem go w bazie danych. |

| mongoose.model() | Kompiluje model na podstawie zdefiniowanego schematu. |

Zrozumienie przepływu pracy związanej z weryfikacją poczty e-mail w aplikacjach Node.js

Dostarczony skrypt Node.js obsługuje przede wszystkim rejestrację użytkownika, weryfikację adresu e-mail i aktualizację danych użytkownika w bazie danych MongoDB Atlas. Początkowo podczas rejestracji użytkownika skrypt generuje unikalny kod weryfikacyjny za pomocą modułu kryptograficznego, który w bezpieczny sposób generuje sekwencję losowych bajtów. Ten kod służy do weryfikacji adresu e-mail, upewnienia się, że adres e-mail podany przez użytkownika jest ważny i należy do niego. Moduł bcrypt służy do mieszania haseł użytkowników przed zapisaniem ich w bazie danych, co zwiększa bezpieczeństwo poprzez ochronę danych uwierzytelniających użytkowników przed potencjalnymi naruszeniami danych. Po wygenerowaniu kodu weryfikacyjnego i zaszyfrowaniu hasła skrypt zapisuje dane nowego użytkownika wraz z kodem weryfikacyjnym do bazy MongoDB. Jednocześnie wiadomość e-mail zawierająca kod weryfikacyjny jest wysyłana na adres e-mail użytkownika za pośrednictwem nodemailer, potężnego modułu Node.js do wysyłania wiadomości e-mail.

Po otrzymaniu i przesłaniu przez użytkownika kodu weryfikacyjnego funkcja handleValidCode weryfikuje kod, dopasowując go do tego, który jest przechowywany w dokumencie użytkownika w MongoDB. Jeśli weryfikacja zakończy się pomyślnie, adres e-mail użytkownika zostanie oznaczony jako zweryfikowany, co spowoduje aktualizację flagi isEmailValidated na wartość true. Skrypt ten jest przykładem bezpiecznej i wydajnej metody rejestracji użytkownika i weryfikacji adresu e-mail, kluczowej dla uwierzytelniania użytkowników i zabezpieczania kont w aplikacjach internetowych. Dodatkowo schemat MongoDB został zaprojektowany tak, aby automatycznie usuwać dokumenty użytkownika, które nie zostały zweryfikowane w określonym przedziale czasu (w tym przypadku 15 minut), wykorzystując funkcję TTL (Time To Live). To automatyczne usuwanie zapewnia, że system pozostanie wolny od niezweryfikowanych użytkowników, co jeszcze bardziej podkreśla bezpieczeństwo i wydajność aplikacji. Warto zauważyć, że skrypt rozwiązuje typowe wyzwania, takie jak obsługa problemów z porównywaniem haseł bcrypt, zapewniając, że podczas prób logowania użytkownika przechowywane i porównywane są wyłącznie hasła zaszyfrowane, co ogranicza ryzyko związane z procesami zarządzania hasłami i ich weryfikacji.

Zwiększanie bezpieczeństwa użytkowników dzięki potwierdzeniu e-mailem w Node.js i MongoDB

Skrypty po stronie serwera Node.js

const express = require('express');const router = express.Router();const User = require('../models/user'); // Assuming the user model is in 'models/user'const bcrypt = require('bcrypt');const crypto = require('crypto');const nodemailer = require('nodemailer');const emailTransporter = nodemailer.createTransport({ /* transport config */ });router.post('/signup', async (req, res) => {try {const { user_name, user_email, user_password, user_phone, user_address } = req.body;const validationCode = crypto.randomBytes(3).toString('hex').toUpperCase();const hashedPassword = await bcrypt.hash(user_password, 12);const newUser = new User({ user_name, user_email, user_password: hashedPassword, validationCode, user_phone, user_address });await newUser.save();const mailOptions = { from: 'youremail@example.com', to: user_email, subject: 'Verify Your Email', text: \`Please use this code to verify your email: \${validationCode}\` };await emailTransporter.sendMail(mailOptions);res.status(200).send('User registered successfully. Please check your email to verify.');} catch (error) {res.status(500).send(error.message);}});

Automatyzacja limitu czasu weryfikacji adresu e-mail za pomocą MongoDB TTL

Konfiguracja schematu MongoDB

const mongoose = require('mongoose');const bcrypt = require('bcrypt');const userSchema = new mongoose.Schema({user_name: { type: String, required: true },user_email: { type: String, unique: true, required: true },user_password: { type: String, required: true },validationCode: { type: String, required: true },isEmailValidated: { type: Boolean, default: false },createdAt: { type: Date, default: Date.now, expires: 900 } // Expires after 15 minutes});userSchema.pre('save', async function(next) {if (this.isModified('user_password')) {this.user_password = await bcrypt.hash(this.user_password, 12);}next();});module.exports = mongoose.model('User', userSchema);

Optymalizacja doświadczenia użytkownika w procesach weryfikacji poczty elektronicznej

Proces weryfikacji adresu e-mail jest kluczowym krokiem w zabezpieczeniu kont użytkowników i zapewnieniu autentyczności rejestracji użytkowników. Oprócz podstawowej implementacji takiej funkcji przy użyciu Node.js i MongoDB Atlas, należy wziąć pod uwagę wygodę użytkownika i niezawodność systemu. Poprawa komfortu użytkownika polega na zapewnieniu, że proces weryfikacji adresu e-mail jest możliwie bezproblemowy i przyjazny dla użytkownika. Obejmuje to podanie jasnych instrukcji w e-mailu weryfikacyjnym, minimalizację kroków wymaganych do weryfikacji i oferowanie natychmiastowej informacji zwrotnej na temat statusu weryfikacji. Co więcej, wdrożenie mechanizmu ponawiania próby wysłania kodu weryfikacyjnego może mieć kluczowe znaczenie w przypadkach, gdy pierwsza wiadomość e-mail nie dotrze do użytkownika z różnych powodów, takich jak filtry spamu lub tymczasowe problemy z serwerem.

Z technicznego punktu widzenia najważniejsza jest niezawodność i bezpieczeństwo. Można to osiągnąć poprzez bezpieczne wygenerowanie kodu weryfikacyjnego przy użyciu metod kryptograficznych i ustawienie czasu ważności kodu, aby zapobiec naruszeniu bezpieczeństwa przez nieaktualne lub ponownie użyte kody. Dodatkowo system powinien sprawnie obsługiwać przypadki Edge, np. gdy użytkownik próbuje zarejestrować się przy użyciu adresu e-mail, który jest już w trakcie weryfikacji. W takich scenariuszach poinformowanie użytkownika o istniejącym procesie weryfikacji i udostępnienie opcji ponownego wysłania kodu weryfikacyjnego może poprawić jego doświadczenie i zapobiec frustracji użytkownika. Koncentrując się na tych aspektach, programiści mogą stworzyć solidniejszy i przyjazny dla użytkownika proces weryfikacji poczty elektronicznej, który nie tylko zabezpieczy aplikację, ale także zapewni pozytywne doświadczenia użytkownika.

Często zadawane pytania dotyczące weryfikacji adresu e-mail

- Pytanie: Dlaczego weryfikacja adresu e-mail jest ważna w aplikacjach internetowych?

- Odpowiedź: Potwierdza własność użytkownika adresu e-mail, zwiększa bezpieczeństwo i zmniejsza ryzyko spamu lub nieautoryzowanego dostępu.

- Pytanie: Jak ponownie wysłać e-mail weryfikacyjny, jeśli użytkownik go nie otrzymał?

- Odpowiedź: Zaimplementuj funkcję, która umożliwia użytkownikom zażądanie nowego e-maila weryfikacyjnego za pośrednictwem interfejsu użytkownika, zapewniając, że logika po stronie serwera będzie w stanie obsłużyć żądania ponownego wysłania.

- Pytanie: Jaki jest najlepszy sposób na wygenerowanie bezpiecznego kodu weryfikacyjnego?

- Odpowiedź: Użyj biblioteki kryptograficznej, aby wygenerować losowy ciąg lub token, który jest trudny do odgadnięcia lub brutalnej siły.

- Pytanie: Jak długo kod weryfikacyjny powinien pozostać ważny?

- Odpowiedź: Aby zrównoważyć wygodę użytkownika i bezpieczeństwo, kod powinien wygasnąć w rozsądnym czasie, na przykład od 15 do 60 minut.

- Pytanie: Czy mogę korzystać z usług stron trzecich w celu weryfikacji adresu e-mail?

- Odpowiedź: Tak, wiele usług oferuje funkcje weryfikacji adresu e-mail, które mogą uprościć wdrażanie i zapewnić dodatkowe funkcje, takie jak analizy i spostrzeżenia użytkowników.

Zwiększanie bezpieczeństwa i użyteczności aplikacji internetowych

W procesie wdrażania weryfikacji e-mailowej w aplikacjach Node.js staje się oczywiste, że połączenie bezpieczeństwa i użyteczności odgrywa kluczową rolę w definiowaniu doświadczenia użytkownika i integralności systemu. Proces generowania unikalnych kodów weryfikacyjnych w połączeniu ze strategicznym zarządzaniem dokumentami użytkowników w MongoDB Atlas podkreśla znaczenie skrupulatnego planowania i realizacji w dziedzinie bezpieczeństwa sieci. Ponieważ programiści radzą sobie z wyzwaniami, takimi jak rozbieżności w haszowaniu haseł bcrypt i automatyczne usuwanie niezweryfikowanych dokumentów, wyróżnione rozwiązania mają na celu nie tylko wzmocnienie środków bezpieczeństwa, ale także usprawnienie podróży użytkownika od rejestracji do pomyślnego logowania.

Co więcej, zastosowanie indeksów TTL dla dokumentów wygasających automatycznie i integracja nodemailera z komunikacją e-mailową stanowią przykład połączenia możliwości MongoDB i Node.js, oferując szablon dla przyszłych programistów. To badanie podkreśla ciągłą potrzebę elastycznych i bezpiecznych mechanizmów weryfikacji w aplikacjach internetowych, podkreślając znaczenie pętli opinii użytkowników, obsługi błędów i przemyślanego uwzględniania przypadków brzegowych. Wraz z ewolucją krajobrazu cyfrowego muszą ewoluować także podejścia do ochrony i angażowania użytkowników, zapewniając, że środki bezpieczeństwa poprawiają, a nie utrudniają doświadczenie użytkownika.