Compreendendo os desafios da verificação de e-mail em sistemas de autenticação de usuários

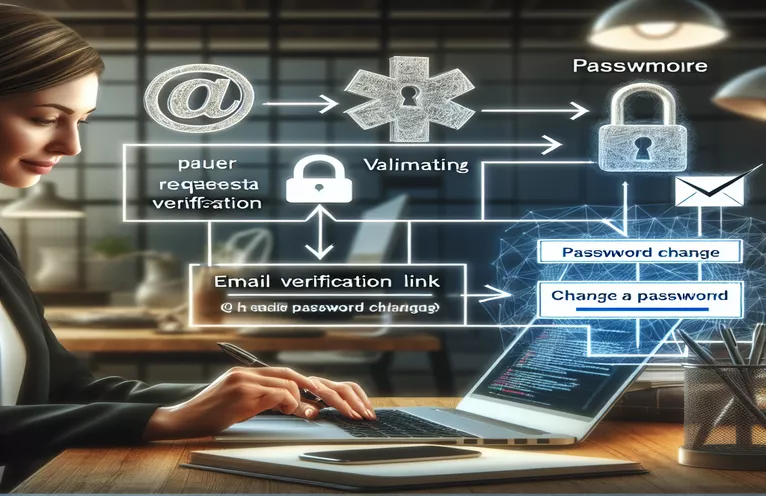

Construir rotas de autenticação de API usando Node.js e Express normalmente envolve a criação de caminhos seguros para registro de usuários e processos de login. Um recurso comum nesses sistemas é a verificação de e-mail, que garante que o endereço de e-mail fornecido por um usuário pertence a ele. No entanto, os desenvolvedores muitas vezes encontram comportamentos inesperados durante a implementação, como problemas em que as senhas dos usuários são alteradas inesperadamente durante o processo de verificação de e-mail. Este cenário pode deixar os desenvolvedores perplexos, especialmente quando o gerenciamento de senhas envolve técnicas de criptografia como o bcrypt.

O problema geralmente surge após a integração do bcrypt para criptografia de senha no fluxo de registro do usuário. Quando senhas não criptografadas são usadas, o sistema funciona sem problemas, mas mudar para a criptografia bcrypt introduz complicações que afetam a pós-verificação do login do usuário. Esta introdução prepara o terreno para explorar as causas específicas e possíveis soluções para evitar a alteração de senha durante o processo de verificação de e-mail, garantindo uma experiência de autenticação perfeita para os usuários.

Resolvendo problemas de verificação de email na autenticação Node.js

Implementação de Node.js e Express Framework

// Fixing the password hash issue in the User schema pre-save middlewareconst UserSchema = new Schema({...password: { type: String, required: [true, 'password field required'] },verified: { type: Boolean, default: false },verificationToken: { type: String },}, { timestamps: true });UserSchema.pre('save', async function(next) {if (this.isModified('password') || this.isNew) {const salt = await bcrypt.genSalt();this.password = await bcrypt.hash(this.password, salt);}next();});

Aprimorando a verificação do usuário e a lógica de autenticação

JavaScript usando Express e MongoDB

// Modifying the user verification route to prevent password resetconst verifyToken = async (req, res) => {try {const { token } = req.params;const user = await User.findOne({ verificationToken: token });if (!user) return res.status(401).json({ message: 'Invalid verification token!' });user.verified = true;user.verificationToken = undefined;await user.save({ validateBeforeSave: false });res.status(200).json({ message: 'User token has been verified!' });} catch (error) {console.log(error);return res.status(500).json({ message: 'Token verification failed!' });}}

Aprimorando a segurança e a usabilidade em sistemas de autenticação de usuários

No desenvolvimento web moderno, proteger os processos de autenticação do usuário é fundamental, e lidar com a criptografia de senhas com cuidado é a base dos sistemas seguros. Ao implantar o bcrypt para criptografia de senha, é essencial compreender seu impacto no desempenho geral do sistema e na experiência do usuário. Bcrypt é uma função de hash de senha projetada para ser computacionalmente intensiva, o que ajuda a prevenir ataques de força bruta. No entanto, sua implementação adequada deve garantir que não altere inadvertidamente as senhas durante operações de rotina, como verificação de e-mail. Para evitar isso, os desenvolvedores devem implementar verificações para garantir que o re-hashing de senha ocorra apenas quando os usuários realmente atualizarem suas senhas.

Além disso, compreender o fluxo das mudanças de estado do usuário no sistema é crucial. Quando um usuário verifica seu e-mail, isso não deve acionar nenhuma atualização desnecessária na senha do usuário. Os desenvolvedores devem estruturar seu código para diferenciar entre eventos orientados pelo usuário (como alterações de senha) e eventos orientados pelo sistema (como verificação de e-mail). Esta diferenciação evita a alteração acidental de informações sensíveis do usuário e aumenta a robustez do processo de autenticação. Ao focar na separação lógica entre ações do usuário e ações do sistema, os desenvolvedores podem criar fluxos de trabalho de autenticação mais seguros e intuitivos.

Perguntas comuns sobre autenticação de usuário em Node.js

- Pergunta: O que é bcrypt e por que ele é usado para hash de senha?

- Responder: Bcrypt é uma função de hash de senha projetada para ser lenta e computacionalmente intensiva, dificultando a realização de ataques de força bruta pelos invasores.

- Pergunta: Por que uma senha pode mudar durante a verificação de e-mail?

- Responder: Isso pode ocorrer se o sistema de autenticação refazer por engano uma senha já com hash durante o processo de verificação de e-mail, provavelmente devido à verificação inadequada do estado do usuário.

- Pergunta: Como os desenvolvedores podem evitar que as senhas sejam alteradas durante eventos de não atualização?

- Responder: Os desenvolvedores devem implementar verificações de condição para garantir que o hash de senha ocorra somente quando o campo de senha for modificado pelo usuário.

- Pergunta: Qual é o papel dos sais no hash de senha?

- Responder: Salts são dados aleatórios adicionados às senhas antes do hash, o que evita que invasores usem tabelas de hash pré-computadas para quebrar os hashes.

- Pergunta: Como você deve armazenar com segurança os tokens de verificação para verificação de e-mail?

- Responder: Os tokens de verificação devem ser armazenados de forma segura no banco de dados e limpos após serem usados para verificação, para evitar reutilização ou sequestro de tokens.

Considerações finais sobre como melhorar a segurança da autenticação

As complexidades da implementação de sistemas seguros de autenticação de usuários em aplicativos Node.js exigem consideração cuidadosa, especialmente ao lidar com operações confidenciais, como manipulação de senhas e verificação de usuários. A questão destacada, onde as senhas são alteradas involuntariamente durante o processo de verificação de e-mail, ressalta a necessidade de mecanismos robustos de tratamento. É crucial incorporar verificações que diferenciem entre alterações de senha orientadas pelo usuário e atualizações orientadas pelo sistema. Ao fazer isso, os desenvolvedores podem evitar o novo hash de senhas, a menos que seja absolutamente necessário, evitando assim modificações inadvertidas. Além disso, garantir que os tokens de verificação sejam gerenciados com segurança e que os processos de verificação do usuário sejam claros e livres de erros são etapas fundamentais para construir confiança e confiabilidade em qualquer sistema de autenticação. Esta abordagem não só melhora a segurança, mas também melhora a experiência do usuário, proporcionando uma interação perfeita com o sistema, minimizando as frustrações associadas a problemas de acesso à conta.