Implementando recuperação segura de senha

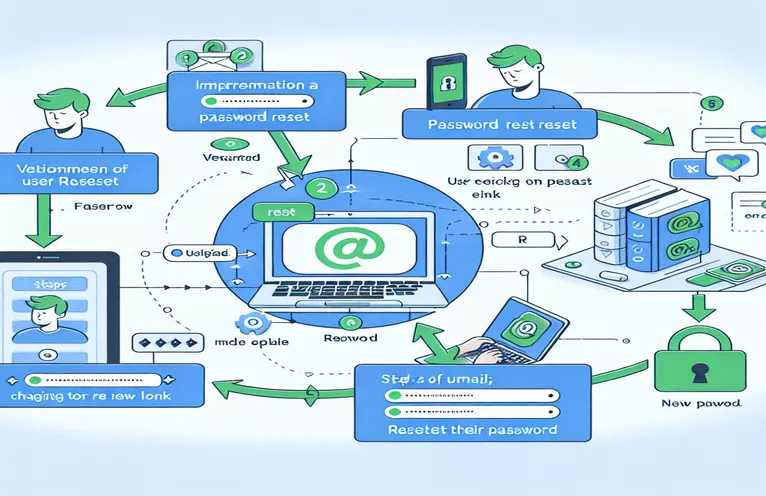

A implementação de um recurso seguro de redefinição de senha em um aplicativo Web é fundamental para manter a confiança do usuário e a segurança dos dados. O Spring Framework oferece suporte robusto para tais recursos, incluindo a geração de URLs dinâmicas para recuperação de senha. Essas URLs normalmente são enviadas para o e-mail cadastrado do usuário, permitindo que ele redefina sua senha de maneira segura. Este guia se concentra na configuração técnica necessária para implementar essa funcionalidade usando Spring Boot, especificamente em como gerar e gerenciar links dinâmicos que sejam seguros e específicos do usuário.

O processo envolve a configuração do Spring Security para lidar com solicitações de redefinição de senha, o que inclui a geração de um token exclusivo que é anexado a uma URL. Este token garante que o processo de redefinição de senha seja iniciado pelo usuário legítimo. Além disso, o artigo discute o desafio de manter a privacidade e a segurança do usuário durante esse processo. Ao final deste guia, os desenvolvedores terão uma compreensão clara de como implementar um recurso de redefinição de senha que envia uma URL dinâmica para o e-mail do usuário, melhorando a postura geral de segurança do aplicativo.

| Comando | Descrição |

|---|---|

| @GetMapping("/resetPassword") | Define uma rota GET para mostrar o formulário de redefinição de senha quando um token está presente na URL. |

| @PostMapping("/resetPassword") | Define uma rota POST para processar o envio do formulário de redefinição de senha. |

| userService.validatePasswordResetToken(token) | Verifica se o token de redefinição de senha fornecido é válido. |

| userService.updatePassword(form) | Atualiza a senha do usuário no banco de dados com base nos dados do formulário fornecidos. |

| document.addEventListener('DOMContentLoaded', function() {...}); | Método JavaScript para executar o script incluído após o carregamento do documento HTML completo. |

| new URLSearchParams(window.location.search) | Cria uma instância do objeto URLSearchParams para manipular os parâmetros de consulta de URL. |

| fetch('/api/validateToken?token=' + token) | Faz uma solicitação HTTP para validar o token no lado do servidor e busca o status de validação. |

| response.json() | Analisa a resposta JSON retornada da chamada da API fetch. |

Explicando a implementação de redefinição segura de senha no Spring Boot

Os scripts fornecidos são projetados para gerenciar com segurança o processo de redefinição de senha de um usuário em um aplicativo da web usando Spring Boot e JavaScript. O script de back-end usa métodos de controlador do Spring Boot para criar endpoints seguros para exibir e manipular o formulário de redefinição de senha. A anotação `@GetMapping` é mapeada para um método que exibe o formulário de redefinição de senha somente se o token de redefinição fornecido na URL for válido. Esta validação é realizada pelo método `userService.validatePasswordResetToken(token)`, que verifica o banco de dados para garantir que o token não está apenas correto, mas também dentro do prazo válido. Se o token for inválido, o usuário será redirecionado para uma página de login com uma mensagem de erro, evitando tentativas não autorizadas de redefinição de senha.

O método `@PostMapping` cuida do processamento do envio do formulário. Utiliza os dados fornecidos no formulário, como a nova senha, para atualizar a senha do usuário. Este método é protegido pela exigência de um token válido, que garante que a solicitação de alteração da senha seja autenticada e autorizada. No frontend, o JavaScript é empregado para aprimorar a experiência do usuário, manipulando o link de redefinição diretamente no navegador do cliente. O script verifica a validade do token por meio de uma chamada de API assim que a página é carregada. Se válido, exibe o formulário de redefinição de senha; caso contrário, alertará o usuário sobre um token inválido ou expirado. Este método garante que o processo de validação do token seja tranquilo e fácil de usar, fornecendo feedback imediato ao usuário.

Implementando redefinição de senha segura no Spring Boot

Java com Spring Boot e Thymeleaf

@GetMapping("/resetPassword")public String showResetPasswordForm(@RequestParam("token") String token, Model model) {String result = userService.validatePasswordResetToken(token);if (!result.equals("valid")) {model.addAttribute("message", "Invalid Token");return "redirect:/login?error=true";}model.addAttribute("token", token);return "resetPasswordForm";}@PostMapping("/resetPassword")public String handlePasswordReset(@ModelAttribute PasswordResetDto form, Model model) {userService.updatePassword(form);return "redirect:/login?resetSuccess=true";}

Tratamento de link de e-mail front-end usando JavaScript

JavaScript para manipulação de URL do lado do cliente

document.addEventListener('DOMContentLoaded', function() {const params = new URLSearchParams(window.location.search);const token = params.get('token');if (token) {fetch('/api/validateToken?token=' + token).then(response => response.json()).then(data => {if (data.status === 'valid') {document.getElementById('resetForm').style.display = 'block';} else {document.getElementById('error').innerText = 'Invalid or expired token.';}});}});

Técnicas avançadas para tratamento seguro de URL em aplicativos Spring

Ao implementar recursos de redefinição de senha em aplicativos Spring, é crucial garantir que as URLs usadas para tais operações confidenciais não sejam apenas seguras, mas também fáceis de usar. Uma técnica avançada envolve o uso de “URLs bonitos”, que não apenas ocultam informações confidenciais, mas também fornecem um formato mais limpo e legível. Isso pode ser conseguido codificando dados confidenciais, como tokens e identificadores de usuário, em variáveis de caminho, em vez de parâmetros de consulta. Este método aumenta a segurança ao limitar a exposição a manipulações potencialmente prejudiciais do usuário e também melhora a experiência do usuário ao fornecer URLs que são mais fáceis de ler e menos assustadores para usuários não técnicos.

Além disso, a implementação de HTTPS em combinação com SSL/TLS pode proteger os dados transmitidos entre o cliente e o servidor. Isso é essencial ao enviar informações confidenciais, como links de redefinição de senha, pela Internet. Spring Security fornece suporte abrangente para configuração SSL/TLS, garantindo que todos os dados transmitidos durante o processo de redefinição de senha sejam criptografados. Além disso, a proteção CSRF do Spring Security pode ser utilizada para proteger ainda mais o aplicativo, evitando ataques de falsificação de solicitações entre sites, que são uma ameaça comum em aplicativos da Web que lidam com operações confidenciais, como redefinições de senha.

Perguntas frequentes sobre a implementação de redefinições de senha na primavera

- Pergunta: Qual é a melhor prática para gerar tokens seguros no Spring?

- Responder: A prática recomendada é usar um gerador de números aleatórios forte e criptograficamente seguro para criar tokens que são então criptografados e armazenados com segurança no banco de dados.

- Pergunta: Como posso evitar ataques de força bruta em tokens de redefinição de senha?

- Responder: A implementação de políticas de limitação de taxa e expiração de token pode mitigar efetivamente os ataques de força bruta.

- Pergunta: O link de redefinição de senha deve ser usado uma única vez?

- Responder: Sim, por motivos de segurança, cada link de redefinição deve expirar após seu primeiro uso ou após um período de tempo definido para evitar uso indevido.

- Pergunta: Como posso garantir que o e-mail que contém o link de redefinição é seguro?

- Responder: Use TLS para transmissões de e-mail e garanta que o provedor de serviços de e-mail ofereça suporte a práticas modernas de segurança.

- Pergunta: É necessário autenticar um usuário antes de permitir que ele redefina sua senha?

- Responder: Embora a autenticação antes da redefinição possa adicionar uma camada adicional de segurança, normalmente a verificação é feita por meio do token seguro fornecido no link de redefinição.

Considerações finais sobre a implementação de URLs dinâmicos seguros

A geração e o manuseio seguros de links de redefinição de senha por meio de URLs dinâmicos são fundamentais em qualquer aplicativo da web moderno. Essa técnica não apenas protege o processo de redefinição contra possíveis ameaças, mas também melhora a experiência do usuário, simplificando as etapas que um usuário precisa seguir para recuperar sua conta. Aproveitar os recursos do Spring Boot para geração segura de URLs, combinados com as melhores práticas para transmissão de e-mail e manipulação de tokens, fornece uma base robusta para proteger os dados do usuário. Além disso, educar os utilizadores sobre as medidas de segurança em vigor e a importância de proteger as suas informações pessoais ajuda a construir confiança e incentiva um comportamento mais seguro dos utilizadores online. Em última análise, implementar esses recursos de maneira cuidadosa e responsável é essencial para manter a integridade e a segurança das contas dos usuários.