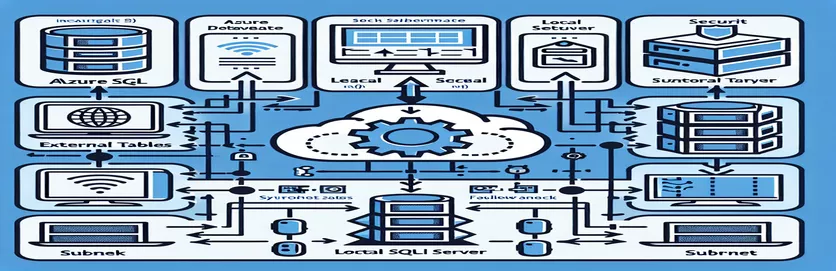

Conectarea Azure SQL la Server SQL local pentru date și alerte în timp real

Amenajarea unei mese exterioare în Azure SQL pentru a accesa o masă pe un local SQL Server în cadrul aceleiași subrețea poate deschide noi posibilități de gestionare și declanșare a proceselor de date. Imaginați-vă un scenariu în care bazele dvs. de date bazate pe cloud trebuie să interacționeze cu o bază de date locală care declanșează e-mailuri automate pentru alerte – ceva ce Azure SQL singur nu poate gestiona cu ușurință. 💡

Această configurare vă permite să declanșați alerte prin e-mail sau să executați alte acțiuni în mediul serverului local. În teorie, acest lucru ar trebui să fie perfect, mai ales când ambele servere sunt pe aceeași subrețea. Cu toate acestea, unele configurații complexe pot cauza probleme neașteptate de conexiune. Erorile precum expirarea timpului de rețea, nepotrivirile de autentificare sau problemele de conectivitate sunt obstacole comune.

În acest articol, vă voi ghida prin pașii esențiali pentru configurarea unui masă exterioară în Azure SQL, folosind exemple pentru a vă ajuta să depanați orice erori de conexiune pe care le puteți întâlni. Vom acoperi configurațiile esențiale și potențialele capcane, pe baza scenariilor din lumea reală cu care se confruntă dezvoltatorii care au nevoie de comunicare fiabilă între servere.

Urmărind, veți putea să conectați aceste sisteme, să trimiteți alerte și să optimizați funcționalitatea dintre bazele de date Azure SQL și serverul SQL local - evitând erorile obișnuite de configurare și menținând integrarea solidă. 🌐

| Comanda | Exemplu de utilizare și descriere |

|---|---|

| CREATE MASTER KEY | Creează o cheie de criptare a bazei de date, necesară pentru configurarea unei conexiuni securizate între Azure SQL și bazele de date SQL locale.

Exemplu: CREATE MASTER KEY CRYPTION BY PASSWORD = 'YourSecurePassword'; |

| CREATE DATABASE SCOPED CREDENTIAL | Creează o autentificare în contextul bazei de date Azure SQL, asociind un nume de utilizator și o parolă pentru a permite accesul la o sursă de date SQL externă.

Exemplu: CREATE CREDENTIAL SCOPED DATABASE [CredentialName] WITH IDENTITY = 'Username', SECRET = 'Parolă'; |

| CREATE EXTERNAL DATA SOURCE | Definește informațiile despre sursa de date pentru ca Azure SQL să comunice cu un server SQL extern, inclusiv tipul, IP-ul, numele bazei de date și acreditările asociate.

Exemplu: CREAȚI SURSA DE DATE EXTERNĂ [DataSourceName] CU (TYPE = RDBMS, LOCATION = 'sqlserver://IP_Address', CREDENTIAL = [CredentialName]); |

| CREATE EXTERNAL TABLE | Creează un tabel în Azure SQL care se mapează la un tabel din baza de date externă SQL Server, permițând Azure SQL să recupereze date din tabelul extern ca și cum ar fi local.

Exemplu: CREATE EXTERNAL TABLE [Schema].[TableName] ([Column] [DataType]) WITH (DATA_SOURCE = [DataSourceName]); |

| RAISERROR | Generează mesaje de eroare personalizate în T-SQL. Această comandă este utilă pentru gestionarea erorilor atunci când apar probleme specifice în configurarea conexiunii sau accesul la tabel extern.

Exemplu: RAISERROR('Eroare de conectare cu sursa externă de date.', 16, 1); |

| IF EXISTS (SELECT...) | Verifică existența unui anumit obiect, cum ar fi un tabel extern, înainte de a efectua acțiuni. Acest lucru este util pentru etapele de validare.

Exemplu: DACĂ EXISTĂ (SELECT * FROM sys.external_tables WHERE nume = 'TableName') |

| DECLARE | Declara o variabilă pentru a stoca valori pentru utilizare ulterioară în scripturi, cum ar fi adrese IP dinamice sau nume de utilizator, ajutând flexibilitatea și reutilizarea.

Exemplu: DECLARE @VariableName NVARCHAR(255) = 'Valoare'; |

| sp_addextendedproperty | Adaugă o proprietate personalizată la un obiect de bază de date, care poate fi utilizată pentru urmărirea setărilor sau testelor personalizate, în special atunci când se validează configurarea mediului.

Exemplu: EXEC sp_addextendedproperty 'PropertyName', 'Value'; |

| BEGIN TRY...END CATCH | Configurați un bloc try-catch pentru a gestiona erorile cu grație. Această structură permite codului să continue sau să execute răspunsuri de eroare specifice dacă apare o excepție.

Exemplu: ÎNCEPE ÎNCERCAȚI CREAȚI CHEIA MASTER... SFÂRȘIT ÎNCERCAȚI ÎNCEPE CAPTURAȚI PRINT „Eroare a apărut”; CAPITARE TERMINATĂ; |

| SELECT TOP | Limitează numărul de rânduri returnate într-un rezultat, util pentru testarea conexiunii inițiale la tabelele externe fără a returna toate înregistrările.

Exemplu: SELECTARE TOP 5 * FROM [dbo].[ExternalTable]; |

Implementarea conexiunilor de tabele externe securizate în Azure SQL

În amenajarea unei mese exterioare în Azure SQL pentru a interacționa cu un server SQL local, pașii inițiali implică crearea componentelor de securitate esențiale și definirea surselor de date externe. Prima comandă, CREAȚI CHEIA MASTER, este folosit pentru a stabili o cheie de criptare în baza de date Azure SQL, oferind baza necesară pentru operațiunile de date criptate. Această cheie acționează ca primul strat de securitate, asigurând că datele sensibile transmise între Azure SQL și serverul SQL local sunt protejate. În continuare, trecem la CREAȚI CREDENTIALĂ ÎN DOMENIUL BAZEI DE DATE, un pas critic în definirea detaliilor de autentificare pentru accesarea serverului SQL local. Prin specificarea unui nume de utilizator și a unei parole, această acreditare permite Azure SQL să recunoască și să valideze contul utilizat pentru a se conecta la sursa externă de date SQL Server. Fără această credențială de autentificare, încercarea de conectare ar eșua, deoarece Azure SQL are nevoie de acces verificat la resursa externă. 🔐

În urma configurării acreditării, CREAȚI SURSA EXTERNĂ DE DATE comanda este utilizată pentru a conecta Azure SQL cu serverul SQL specific care găzduiește datele dorite. Această comandă este locul în care definim detaliile cheie ale conexiunii, inclusiv adresa IP a serverului SQL local, numele bazei de date și acreditările create mai devreme. Imaginați-vă că stabiliți o legătură între două birouri, fiecare securizat cu încuietori diferite - este ca și cum ați defini în ce birou să intrați și vă asigurați că aveți cheia. Tipul sursei de date aici este setat la RDBMS (sistem de management al bazelor de date relaționale), făcându-l compatibil cu datele externe bazate pe SQL și creează o cale pentru ca Azure SQL să interacționeze cu tabelul de pe serverul specificat. A avea această cale configurată corespunzător este vitală pentru a permite orice schimb de date între sisteme. 🌐

Următorul pas implică definirea tabelului extern în sine. Cu CREAȚI TABEL EXTERIOR, mapăm structura tabelului local SQL Server în mediul Azure SQL. Prin specificarea schemei, a numelui obiectului și a sursei de date, această comandă permite în esență Azure SQL să facă referire la tabelul SQL Server local ca și cum ar fi un tabel intern. Gândiți-vă la asta ca la copierea aspectului unui birou de birou pe altul fără a muta elementele - tabelul pare identic, dar se află într-o locație diferită. Acest lucru permite dezvoltatorilor să efectueze operațiuni SQL tipice, cum ar fi SELECT, pe partea Azure SQL, în timp ce datele sunt încă stocate local. Tabelul extern oferă o modalitate simplă de a lucra în ambele medii fără a replica seturi mari de date.

Pentru a vă asigura că totul funcționează, testarea conexiunii este esențială. Scripturile furnizate includ a SELECTARE TOP declarație pentru a valida rapid preluarea datelor din tabelul extern, while RAISEROARE este utilizat pentru a afișa un mesaj de eroare personalizat dacă există probleme cu conexiunea. Verificarea conectivității prin aceste comenzi permite depanarea rapidă și feedback, ajutând dezvoltatorii să identifice dacă autentificarea, setările IP sau configurațiile de rețea necesită ajustare. În termeni practici, aceste comenzi permit bazelor de date Azure SQL să interacționeze cu resursele locale, menținând în același timp securitatea, flexibilitatea și opțiunile de depanare rapidă pentru problemele de rețea și conectivitate. Cu această configurație, sunteți complet echipat pentru a gestiona eficient datele între mediile cloud și cele locale. 🚀

Soluția 1: Configurarea tabelului extern Azure SQL cu depanare de conectivitate

Această soluție configurează Azure SQL pentru a accesa un tabel local SQL Server folosind T-SQL. Se referă la configurarea acreditărilor, la configurarea sursei de date și la validarea conexiunii.

-- Step 1: Create a Master Key in Azure SQL Database (required for security)CREATE MASTER KEY ENCRYPTION BY PASSWORD = 'YourPasswordHere';-- Step 2: Create Database Scoped Credential for Local SQL ServerCREATE DATABASE SCOPED CREDENTIAL [LocalCredential]WITH IDENTITY = 'SQLServerUsername', SECRET = 'SQLServerPassword';-- Step 3: Set up an External Data Source pointing to Local SQL ServerCREATE EXTERNAL DATA SOURCE [LocalSQLDataSource]WITH (TYPE = RDBMS, LOCATION = 'sqlserver://YourServerIP',DATABASE_NAME = 'YourDatabaseName', CREDENTIAL = [LocalCredential]);-- Step 4: Create External Table to Access Local SQL Server TableCREATE EXTERNAL TABLE [dbo].[LocalTable_Ext]([ID] INT NOT , [Name] VARCHAR(255), [Details] NVARCHAR(MAX))WITH (DATA_SOURCE = [LocalSQLDataSource],SCHEMA_NAME = N'dbo', OBJECT_NAME = N'YourLocalTable');-- Test: Verify connection by selecting data from the external tableSELECT * FROM [dbo].[LocalTable_Ext];

Soluția 2: Script alternativ cu gestionarea suplimentară a erorilor

Acest script include gestionarea extinsă a erorilor și validarea IP dinamică pentru robustețea conexiunii.

-- Step 1: Define the Master KeyBEGIN TRYCREATE MASTER KEY ENCRYPTION BY PASSWORD = 'AnotherSecurePassword';END TRYBEGIN CATCHPRINT 'Master Key already exists or an error occurred.'END CATCH;-- Step 2: Define Database Scoped Credential with Error CatchBEGIN TRYCREATE DATABASE SCOPED CREDENTIAL [AltCredential]WITH IDENTITY = 'AnotherUser', SECRET = 'AnotherPassword';END TRYBEGIN CATCHPRINT 'Credential creation failed or exists.'END CATCH;-- Step 3: Set up External Data Source (dynamic IP address check)DECLARE @ServerIP NVARCHAR(100) = '192.168.1.10';IF EXISTS (SELECT * FROM sys.database_scoped_credentials WHERE name = 'AltCredential')BEGINCREATE EXTERNAL DATA SOURCE [DynamicSQLSource]WITH (TYPE = RDBMS, LOCATION = 'sqlserver://' + @ServerIP,DATABASE_NAME = 'DatabaseName', CREDENTIAL = [AltCredential]);END-- Step 4: Create External Table with Improved Error HandlingBEGIN TRYCREATE EXTERNAL TABLE [dbo].[AltTable_Ext]([Column1] INT NOT , [Column2] NVARCHAR(255))WITH (DATA_SOURCE = [DynamicSQLSource],SCHEMA_NAME = N'dbo', OBJECT_NAME = N'LocalTable');END TRYBEGIN CATCHPRINT 'Error creating external table.'END CATCH;-- Test connectivity and catch errorsBEGIN TRYSELECT TOP 5 * FROM [dbo].[AltTable_Ext];END TRYBEGIN CATCHPRINT 'Error selecting data from external table.'END CATCH;

Soluția 3: Scriptul de testare și validare folosind testarea unitară

Această soluție implementează teste unitare T-SQL pentru a valida conectivitatea și regăsirea datelor, asigurând fiabilitatea codului în diferite medii.

-- Test Master Key CreationDECLARE @TestMasterKey NVARCHAR(255) = 'TestKey123';EXEC sp_addextendedproperty 'MasterKeyTest', @TestMasterKey;-- Test Credential CreationDECLARE @TestCredential NVARCHAR(255) = 'TestUser';EXEC sp_addextendedproperty 'CredentialTest', @TestCredential;-- Test Data Source ConnectivityDECLARE @TestDataSource NVARCHAR(255) = 'sqlserver://TestSource';EXEC sp_addextendedproperty 'DataSourceTest', @TestDataSource;-- Test External Table AccessIF EXISTS (SELECT * FROM sys.external_tables WHERE name = 'TestTable_Ext')SELECT 'Connection Successful!' AS Status;ELSERAISERROR('External Table not found.', 16, 1);

Îmbunătățirea conectivității între Azure SQL și serverele SQL locale

Când creați un tabel extern în Azure SQL pentru a accesa un tabel pe un server SQL local, configurațiile de rețea joacă un rol crucial. Dincolo de definirea acreditărilor și de configurarea surselor de date, este important să luați în considerare setările de rețea la ambele capete, deoarece erorile de conectare apar adesea din detalii ignorate, cum ar fi setări firewall sau configurații de rețea virtuală. De exemplu, asigurarea faptului că firewall-ul local al serverului SQL permite solicitări de intrare din intervalul IP al bazei de date Azure SQL este esențială. În plus, configurarea subrețelei adecvate în cadrul rețelei virtuale Azure (VNet) poate facilita o conexiune stabilă, reducând șansa de probleme de conectivitate. 🔐

Un alt aspect critic este configurarea corectă a opțiunilor de protocol pe serverul SQL local. Deşi Țevi numite este activat în această configurare, protocoalele TCP/IP sunt adesea mai fiabile pentru conexiunile cloud. Managerul de configurare SQL Server poate fi utilizat pentru a se asigura că TCP/IP este activat și că porturile corecte sunt deschise. Portul 1433 este standardul pentru conexiunile SQL Server, dar dacă este utilizat un port personalizat, acesta trebuie specificat în șirul de locație externă a sursei de date. Această practică ajută Azure SQL să identifice și să se conecteze la instanța SQL Server corectă.

În cele din urmă, monitorizarea și înregistrarea în jurnal pot oferi informații despre unde conexiunea ar putea eșua. Activare Azure Monitor pe baza de date SQL ajută la urmărirea încercărilor de conectare, în timp ce jurnalele SQL Server pot captura mesaje de eroare detaliate dacă serverul local respinge conexiunea. Verificarea regulată a acestor jurnaluri permite depanarea rapidă și asigură un schimb de date fără probleme între Azure SQL și serverele locale. Prin perfecționarea setărilor de rețea, a alegerilor de protocol și a configurațiilor de monitorizare, creați o configurație mai robustă și mai rezistentă pentru interacțiunile de date între servere. 🌐

Întrebări și soluții comune pentru integrarea Azure SQL și local SQL Server

- Care este scopul CREATE MASTER KEY?

- The CREATE MASTER KEY comanda securizează baza de date activând criptarea, care este necesară atunci când se stabilesc conexiuni și acreditări securizate.

- De ce este CREATE DATABASE SCOPED CREDENTIAL nevoie?

- The CREATE DATABASE SCOPED CREDENTIAL comanda stochează detaliile de conectare în siguranță, permițând Azure SQL să se autentifice atunci când accesează serverul SQL local.

- Pot folosi un IP dinamic pentru sursa externă de date?

- Nu este recomandat, deoarece LOCATION sfoară în CREATE EXTERNAL DATA SOURCE de obicei necesită un IP static sau un nume de gazdă pentru a asigura o conexiune consistentă.

- Cum face RAISERROR ajutor la depanare?

- RAISERROR generează un mesaj de eroare personalizat, care poate oferi informații utile de depanare dacă o conexiune la tabel extern eșuează.

- De ce SELECT TOP ajutor la testare?

- The SELECT TOP comanda limitează rezultatele, permițând testarea rapidă a conexiunii la tabel extern fără a interoga cantități mari de date.

- Ce ar trebui să fac dacă primesc o eroare de timeout de conectare?

- Asigurați-vă că TCP/IP protocolul este activat în Managerul de configurare SQL Server și regulile de firewall permit traficul din intervalul IP Azure SQL.

- Este posibil să utilizați o instanță numită a SQL Server cu Azure SQL?

- Este provocator, așa cum CREATE EXTERNAL DATA SOURCE în prezent acceptă numai adrese IP sau instanțe unice SQL Server, nu instanțe numite.

- Cum știu dacă acreditările au fost configurate corect?

- Îl puteți verifica folosind sys.database_scoped_credentials pentru a verifica dacă acreditările există și sunt configurate corect.

- Pot să actualizez adresa IP în CREATE EXTERNAL DATA SOURCE?

- Da, dar va trebui să recreați sau să modificați definiția sursei de date externe pentru a actualiza adresa IP sau numele de gazdă.

- De ce aș folosi Azure Monitor în această configurație?

- Azure Monitor ajută la înregistrarea încercărilor de conectare, a erorilor și a utilizării generale, facilitând identificarea erorilor de conectare sau a problemelor cu tabelul extern.

- Trebuie să repornesc SQL Server după activarea TCP/IP?

- Da, dacă activați TCP/IP în Managerul de configurare SQL Server, va trebui să reporniți serviciul SQL Server pentru ca modificările să intre în vigoare.

- Ce înseamnă sp_addextendedproperty comanda faci?

- sp_addextendedproperty este utilizat pentru a adăuga proprietăți personalizate la obiectele bazei de date, ceea ce poate ajuta la urmărirea detaliilor specifice de configurare sau la testarea atributelor mediului.

Recomandări cheie pentru o integrare de succes a Azure SQL și SQL Server local

Implementarea unui tabel extern în Azure SQL cu acces la un server SQL local necesită atenție la detalii în setările de securitate și de rețea. Asigurarea că protocoalele precum TCP/IP sunt activate și firewall-urile permit IP-urile necesare poate preveni erorile de conexiune. Această abordare stabilește conexiuni fiabile între medii. 😊

Odată configurată, această configurație permite Azure SQL să efectueze acțiuni precum alerte prin e-mail folosind declanșatoare locale SQL Server. Testarea cu comenzi precum SELECT și RAISERROR poate ajuta la identificarea problemelor, făcând integrarea robustă și benefică pentru procesele bazate pe date între servere.

Surse și referințe pentru configurația tabelului extern SQL Azure

- Pentru o documentație completă despre Azure SQL și configurațiile locale SQL Server, consultați Documentația Microsoft Azure SQL .

- Pașii de depanare a rețelei și îndrumările privind erorile ODBC sunt disponibile în oficial Ghidul driverului ODBC pentru SQL Server .

- Pentru a afla despre gestionarea surselor de date externe în Azure SQL, consultați Ghid de configurare a sursei de date externe Azure SQL .

- Pentru asistență suplimentară cu privire la configurarea acreditărilor în domeniul bazei de date și a firewall-urilor de rețea, consultați Cele mai bune practici de securitate a bazelor de date SQL .

- Pentru depanarea erorilor de conectare și de rețea în SQL Server, Ghid de gestionare a erorilor și de conectare în rețea SQL Server oferă soluții detaliate.