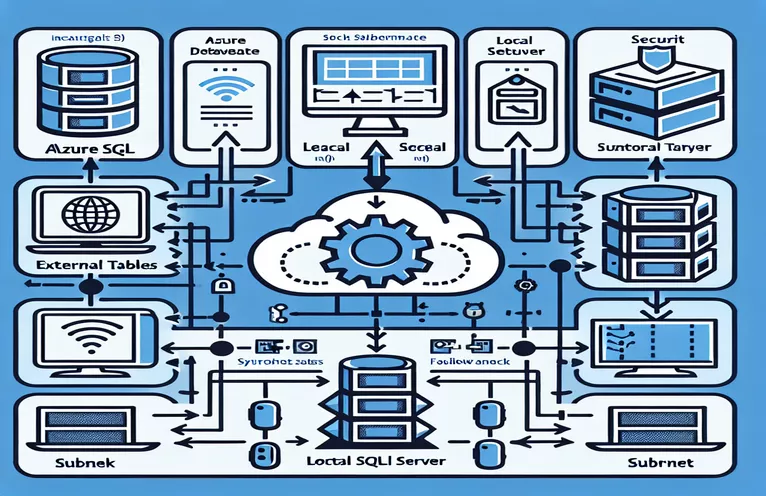

Povezovanje Azure SQL z lokalnim strežnikom SQL za podatke in opozorila v realnem času

Postavitev zunanje mize v Azure SQL za dostop do tabele na lokalnem SQL Server znotraj istega podomrežja lahko odpre nove možnosti za upravljanje in proženje podatkovnih procesov. Predstavljajte si scenarij, kjer morajo vaše podatkovne baze v oblaku komunicirati z lokalno bazo podatkov, ki sproži avtomatizirana e-poštna sporočila za opozorila – nekaj, česar Azure SQL sam ne zmore enostavno. 💡

Ta nastavitev vam omogoča, da sprožite e-poštna opozorila ali izvedete druga dejanja v okolju lokalnega strežnika. V teoriji bi moralo biti to brezhibno, zlasti če sta oba strežnika v istem podomrežju. Vendar lahko nekatere zapletene konfiguracije povzročijo nepričakovane težave s povezavo. Napake, kot so časovne omejitve omrežja, neujemanja pri preverjanju pristnosti ali težave s povezljivostjo, so pogoste ovire.

V tem članku vas bom vodil skozi bistvene korake za konfiguracijo zunanja miza v Azure SQL z uporabo primerov, ki vam bodo pomagali odpraviti morebitne napake pri povezovanju, na katere lahko naletite. Pokrili bomo bistvene konfiguracije in morebitne pasti na podlagi scenarijev iz resničnega sveta, s katerimi se srečujejo razvijalci, ki potrebujejo zanesljivo komunikacijo med strežniki.

Če sledite navodilom, boste lahko povezali te sisteme, pošiljali opozorila in poenostavili funkcionalnost med svojimi zbirkami podatkov Azure SQL in lokalnim strežnikom SQL – s čimer se boste izognili pogostim napakam pri namestitvi in ohranili trdnost svoje integracije. 🌐

| Ukaz | Primer uporabe in opis |

|---|---|

| CREATE MASTER KEY | Ustvari šifrirni ključ baze podatkov, potreben za nastavitev varne povezave med Azure SQL in lokalnimi bazami podatkov SQL.

primer: USTVARI ŠIFRIRANJE GLAVNEGA KLJUČA Z GESLO = 'Vaše varno geslo'; |

| CREATE DATABASE SCOPED CREDENTIAL | Ustvari poverilnico znotraj konteksta baze podatkov Azure SQL, ki povezuje uporabniško ime in geslo za omogočanje dostopa do zunanjega vira podatkov SQL.

primer: USTVARITE POVERILNICO ZA OBSEG PODATKOVNE ZBIRKE [CredentialName] Z IDENTITETO = 'Uporabniško ime', SECRET = 'Geslo'; |

| CREATE EXTERNAL DATA SOURCE | Definira informacije o izvoru podatkov za Azure SQL za komunikacijo z zunanjim strežnikom SQL, vključno z vrsto, IP, imenom baze podatkov in povezanimi poverilnicami.

primer: USTVARITE ZUNANJI VIR PODATKOV [DataSourceName] WITH (TYPE = RDBMS, LOCATION = 'sqlserver://IP_Address', CREDENTIAL = [CredentialName]); |

| CREATE EXTERNAL TABLE | Ustvari tabelo znotraj Azure SQL, ki se preslika v tabelo v zunanji zbirki podatkov strežnika SQL Server, kar Azure SQL omogoči pridobivanje podatkov iz zunanje tabele, kot da bi bile lokalne.

primer: CREATE EXTERNAL TABLE [Schema].[TableName] ([Column] [DataType]) WITH (DATA_SOURCE = [DataSourceName]); |

| RAISERROR | Generira sporočila o napakah po meri v T-SQL. Ta ukaz je uporaben za obravnavo napak, ko se pojavijo posebne težave pri nastavitvi povezave ali dostopu do zunanje tabele.

primer: RAISERROR('Napaka pri povezavi z zunanjim virom podatkov.', 16, 1); |

| IF EXISTS (SELECT...) | Preden izvede dejanja, preveri obstoj določenega predmeta, kot je zunanja tabela. To je uporabno za korake preverjanja.

primer: ČE OBSTAJA (SELECT * FROM sys.external_tables WHERE name = 'TableName') |

| DECLARE | Oglaša spremenljivko za shranjevanje vrednosti za kasnejšo uporabo v skriptih, kot so dinamični naslovi IP ali uporabniška imena, kar pomaga pri prilagodljivosti in ponovni uporabi.

primer: DECLARE @VariableName NVARCHAR(255) = 'Vrednost'; |

| sp_addextendedproperty | Objektu zbirke podatkov doda lastnost po meri, ki jo je mogoče uporabiti za sledenje nastavitvam po meri ali preizkusov, zlasti pri preverjanju nastavitev okolja.

primer: EXEC sp_addextendedproperty 'PropertyName', 'Value'; |

| BEGIN TRY...END CATCH | Nastavi poskusni blok za elegantno obravnavanje napak. Ta struktura omogoča, da koda nadaljuje ali izvaja določene odzive na napake, če pride do izjeme.

primer: ZAČNI POSKUS USTVARITI GLAVNI KLJUČ... KONEC POSKUS ZAČNI UJEMI NATISNI 'Prišlo je do napake'; KONČNI ZAPON; |

| SELECT TOP | Omejuje število vrnjenih vrstic v rezultatu, uporabno za preizkušanje začetne povezave z zunanjimi tabelami brez vrnitve vseh zapisov.

primer: SELECT TOP 5 * FROM [dbo].[ExternalTable]; |

Implementacija varnih povezav zunanjih tabel v Azure SQL

Pri postavitvi zunanje mize v Azure SQL za interakcijo z lokalnim strežnikom SQL začetni koraki vključujejo ustvarjanje bistvenih varnostnih komponent in definiranje zunanjih virov podatkov. Prvi ukaz, USTVARI GLAVNI KLJUČ, se uporablja za vzpostavitev šifrirnega ključa v zbirki podatkov Azure SQL, ki zagotavlja potrebno osnovo za operacije šifriranih podatkov. Ta ključ deluje kot prva plast varnosti in zagotavlja, da so občutljivi podatki, ki se prenašajo med Azure SQL in lokalnim strežnikom SQL, zaščiteni. Nato se premaknemo na USTVARI POVERILNICO ZA OBSEG BAZE PODATKOV, kritičen korak pri definiranju podrobnosti preverjanja pristnosti za dostop do lokalnega strežnika SQL. Z določitvijo uporabniškega imena in gesla ta poverilnica omogoča Azure SQL, da prepozna in potrdi račun, ki se uporablja za povezavo z zunanjim virom podatkov SQL Server. Brez te poverilnice za preverjanje pristnosti poskus povezave ne bi uspel, saj Azure SQL potrebuje preverjen dostop do zunanjega vira. 🔐

Po nastavitvi poverilnice se USTVARI ZUNANJI VIR PODATKOV ukaz se uporablja za povezavo Azure SQL z določenim strežnikom SQL, ki hrani želene podatke. V tem ukazu definiramo ključne podrobnosti povezave, vključno z naslovom IP lokalnega strežnika SQL, imenom baze podatkov in poverilnico, ki je bila ustvarjena prej. Predstavljajte si, da vzpostavljate povezavo med dvema pisarnama, od katerih je vsaka zavarovana z različnimi ključavnicami – to je tako, kot da bi določili, v katero pisarno vstopiti, in zagotovili, da imate ključ. Tip vira podatkov je tukaj nastavljen na RDBMS (sistem za upravljanje relacijskih baz podatkov), zaradi česar je združljiv z zunanjimi podatki, ki temeljijo na SQL, in ustvari pot za interakcijo Azure SQL s tabelo na določenem strežniku. Pravilna konfiguracija te poti je ključnega pomena za omogočanje kakršne koli izmenjave podatkov med sistemi. 🌐

Naslednji korak vključuje definiranje same zunanje tabele. z USTVARI ZUNANJE TABELO, preslikamo strukturo tabele lokalnega SQL Serverja v okolje Azure SQL. S podajanjem sheme, imena objekta in vira podatkov ta ukaz v bistvu omogoča, da se Azure SQL sklicuje na lokalno tabelo strežnika SQL Server, kot da bi bila notranja tabela. Zamislite si to kot kopiranje postavitve ene pisarniške mize na drugo, ne da bi premikali elemente – miza je videti enaka, vendar je na drugem mestu. To razvijalcem omogoča izvajanje tipičnih operacij SQL, kot je SELECT, na strani SQL Azure, medtem ko so podatki še vedno shranjeni lokalno. Zunanja tabela omogoča preprost način za delo v obeh okoljih brez podvajanja velikih naborov podatkov.

Da bi zagotovili, da vse deluje, je nujno preizkusiti povezavo. Priloženi skripti vključujejo a IZBERI VRH stavek za hitro preverjanje pridobivanja podatkov iz zunanje tabele, medtem ko RAISERROR se uporablja za prikaz sporočila o napaki po meri, če pride do težav s povezavo. Preverjanje povezljivosti s temi ukazi omogoča hitro odpravljanje težav in povratne informacije, kar razvijalcem pomaga ugotoviti, ali je treba prilagoditi preverjanje pristnosti, nastavitve IP ali omrežne konfiguracije. V praktičnem smislu ti ukazi omogočajo podatkovnim bazam Azure SQL interakcijo z lokalnimi viri, hkrati pa ohranjajo varnost, prilagodljivost in možnosti hitrega odpravljanja težav z omrežjem in povezljivostjo. S to nastavitvijo ste popolnoma opremljeni za učinkovito upravljanje podatkov med oblakom in lokalnimi okolji. 🚀

1. rešitev: Konfiguriranje zunanje tabele Azure SQL z odpravljanjem težav s povezljivostjo

Ta rešitev konfigurira Azure SQL za dostop do lokalne tabele SQL Server s pomočjo T-SQL. Obravnava nastavitev poverilnic, konfiguracijo vira podatkov in preverjanje povezave.

-- Step 1: Create a Master Key in Azure SQL Database (required for security)CREATE MASTER KEY ENCRYPTION BY PASSWORD = 'YourPasswordHere';-- Step 2: Create Database Scoped Credential for Local SQL ServerCREATE DATABASE SCOPED CREDENTIAL [LocalCredential]WITH IDENTITY = 'SQLServerUsername', SECRET = 'SQLServerPassword';-- Step 3: Set up an External Data Source pointing to Local SQL ServerCREATE EXTERNAL DATA SOURCE [LocalSQLDataSource]WITH (TYPE = RDBMS, LOCATION = 'sqlserver://YourServerIP',DATABASE_NAME = 'YourDatabaseName', CREDENTIAL = [LocalCredential]);-- Step 4: Create External Table to Access Local SQL Server TableCREATE EXTERNAL TABLE [dbo].[LocalTable_Ext]([ID] INT NOT , [Name] VARCHAR(255), [Details] NVARCHAR(MAX))WITH (DATA_SOURCE = [LocalSQLDataSource],SCHEMA_NAME = N'dbo', OBJECT_NAME = N'YourLocalTable');-- Test: Verify connection by selecting data from the external tableSELECT * FROM [dbo].[LocalTable_Ext];

2. rešitev: alternativni skript z dodatnim obravnavanjem napak

Ta skript vključuje razširjeno obravnavo napak in dinamično preverjanje IP za zanesljivost povezave.

-- Step 1: Define the Master KeyBEGIN TRYCREATE MASTER KEY ENCRYPTION BY PASSWORD = 'AnotherSecurePassword';END TRYBEGIN CATCHPRINT 'Master Key already exists or an error occurred.'END CATCH;-- Step 2: Define Database Scoped Credential with Error CatchBEGIN TRYCREATE DATABASE SCOPED CREDENTIAL [AltCredential]WITH IDENTITY = 'AnotherUser', SECRET = 'AnotherPassword';END TRYBEGIN CATCHPRINT 'Credential creation failed or exists.'END CATCH;-- Step 3: Set up External Data Source (dynamic IP address check)DECLARE @ServerIP NVARCHAR(100) = '192.168.1.10';IF EXISTS (SELECT * FROM sys.database_scoped_credentials WHERE name = 'AltCredential')BEGINCREATE EXTERNAL DATA SOURCE [DynamicSQLSource]WITH (TYPE = RDBMS, LOCATION = 'sqlserver://' + @ServerIP,DATABASE_NAME = 'DatabaseName', CREDENTIAL = [AltCredential]);END-- Step 4: Create External Table with Improved Error HandlingBEGIN TRYCREATE EXTERNAL TABLE [dbo].[AltTable_Ext]([Column1] INT NOT , [Column2] NVARCHAR(255))WITH (DATA_SOURCE = [DynamicSQLSource],SCHEMA_NAME = N'dbo', OBJECT_NAME = N'LocalTable');END TRYBEGIN CATCHPRINT 'Error creating external table.'END CATCH;-- Test connectivity and catch errorsBEGIN TRYSELECT TOP 5 * FROM [dbo].[AltTable_Ext];END TRYBEGIN CATCHPRINT 'Error selecting data from external table.'END CATCH;

Rešitev 3: Testiranje in validacijski skript z uporabo testiranja enot

Ta rešitev izvaja teste enote T-SQL za preverjanje povezljivosti in pridobivanja podatkov, kar zagotavlja zanesljivost kode v različnih okoljih.

-- Test Master Key CreationDECLARE @TestMasterKey NVARCHAR(255) = 'TestKey123';EXEC sp_addextendedproperty 'MasterKeyTest', @TestMasterKey;-- Test Credential CreationDECLARE @TestCredential NVARCHAR(255) = 'TestUser';EXEC sp_addextendedproperty 'CredentialTest', @TestCredential;-- Test Data Source ConnectivityDECLARE @TestDataSource NVARCHAR(255) = 'sqlserver://TestSource';EXEC sp_addextendedproperty 'DataSourceTest', @TestDataSource;-- Test External Table AccessIF EXISTS (SELECT * FROM sys.external_tables WHERE name = 'TestTable_Ext')SELECT 'Connection Successful!' AS Status;ELSERAISERROR('External Table not found.', 16, 1);

Izboljšanje povezljivosti med Azure SQL in lokalnimi strežniki SQL

Pri ustvarjanju zunanje tabele v Azure SQL za dostop do tabele na lokalnem strežniku SQL imajo omrežne konfiguracije ključno vlogo. Poleg definiranja poverilnic in nastavitve virov podatkov je pomembno upoštevati omrežne nastavitve na obeh koncih, saj napake pri povezovanju pogosto nastanejo zaradi spregledanih podrobnosti, kot je nastavitve požarnega zidu ali konfiguracije navideznega omrežja. Nujno je na primer zagotoviti, da požarni zid lokalnega strežnika SQL Server dovoljuje vhodne zahteve iz obsega IP-jev baze podatkov Azure SQL. Poleg tega lahko nastavitev ustreznega podomrežja znotraj navideznega omrežja Azure (VNet) olajša stabilno povezavo in zmanjša možnost težav s povezljivostjo. 🔐

Drugi kritični vidik je pravilna konfiguracija možnosti protokola na lokalnem strežniku SQL. čeprav Imenovane cevi je v tej nastavitvi omogočen, so protokoli TCP/IP pogosto bolj zanesljivi za povezave v oblaku. Z upraviteljem konfiguracije strežnika SQL lahko zagotovite, da je TCP/IP omogočen in da so odprta pravilna vrata. Vrata 1433 so standard za povezave s strežnikom SQL, vendar če se uporabljajo vrata po meri, je treba to podati v nizu lokacije zunanjega vira podatkov. Ta praksa pomaga Azure SQL prepoznati pravilen primerek SQL Server in se povezati z njim.

Nazadnje lahko spremljanje in beleženje zagotovita vpogled v to, kje povezava morda ne uspe. Omogočanje Azure Monitor v zbirki podatkov SQL pomaga slediti poskusom povezave, medtem ko lahko dnevniki strežnika SQL zajamejo podrobna sporočila o napakah, če lokalni strežnik zavrne povezavo. Redno preverjanje teh dnevnikov omogoča hitro odpravljanje težav in zagotavlja nemoteno izmenjavo podatkov med Azure SQL in lokalnimi strežniki. Z izboljšanjem omrežnih nastavitev, izbir protokolov in konfiguracij spremljanja ustvarite bolj robustno in prožno nastavitev za interakcije podatkov med strežniki. 🌐

Pogosta vprašanja in rešitve za integracijo Azure SQL in lokalnega strežnika SQL

- Kaj je namen CREATE MASTER KEY?

- The CREATE MASTER KEY ukaz zavaruje bazo podatkov tako, da omogoči šifriranje, ki je potrebno pri vzpostavljanju varnih povezav in poverilnic.

- Zakaj je CREATE DATABASE SCOPED CREDENTIAL potrebno?

- The CREATE DATABASE SCOPED CREDENTIAL varno shrani podatke za prijavo, kar Azure SQL omogoča preverjanje pristnosti pri dostopu do lokalnega strežnika SQL.

- Ali lahko za zunanji vir podatkov uporabim dinamični IP?

- Ni priporočljivo, saj LOCATION niz v CREATE EXTERNAL DATA SOURCE običajno zahteva statični IP ali ime gostitelja, da zagotovi dosledno povezljivost.

- Kako RAISERROR pomoč pri odpravljanju težav?

- RAISERROR ustvari sporočilo o napaki po meri, ki lahko zagotovi uporabne informacije za odpravljanje napak, če povezava z zunanjo tabelo ne uspe.

- Zakaj SELECT TOP pomoč pri testiranju?

- The SELECT TOP ukaz omejuje rezultate in omogoča hitro testiranje povezave zunanje tabele brez poizvedovanja po velikih količinah podatkov.

- Kaj naj storim, če prejmem sporočilo o napaki pri prijavi?

- Zagotovite, da TCP/IP protokol omogočen v upravitelju konfiguracije strežnika SQL in pravila požarnega zidu dovoljujejo promet iz obsega IP-jev Azure SQL.

- Ali je mogoče uporabiti imenovani primerek strežnika SQL z Azure SQL?

- To je zahtevno, kot CREATE EXTERNAL DATA SOURCE trenutno podpira samo naslove IP ali posamezne instance SQL Server, ne pa imenovanih instanc.

- Kako vem, ali je bila poverilnica pravilno nastavljena?

- To lahko preverite z uporabo sys.database_scoped_credentials da preverite, ali poverilnica obstaja in ali je pravilno konfigurirana.

- Ali lahko posodobim naslov IP v CREATE EXTERNAL DATA SOURCE?

- Da, vendar boste morali znova ustvariti ali spremeniti definicijo zunanjega vira podatkov, da posodobite naslov IP ali ime gostitelja.

- Zakaj bi uporabljal Azure Monitor v tej nastavitvi?

- Azure Monitor pomaga pri beleženju poskusov povezave, napak in celotne uporabe, kar olajša prepoznavanje napak povezave ali težav z zunanjo tabelo.

- Ali moram znova zagnati SQL Server, potem ko omogočim TCP/IP?

- Da, če omogočite TCP/IP v SQL Server Configuration Manager boste morali znova zagnati storitev SQL Server, da bodo spremembe začele veljati.

- Kaj pomeni sp_addextendedproperty ukaz narediti?

- sp_addextendedproperty se uporablja za dodajanje lastnosti po meri objektom baze podatkov, kar lahko pomaga pri sledenju določenim podrobnostim nastavitve ali atributom okolja za testiranje.

Ključni povzetki za uspešno integracijo Azure SQL in lokalnega strežnika SQL

Implementacija zunanje tabele v Azure SQL z dostopom do lokalnega strežnika SQL zahteva pozornost do podrobnosti pri varnostnih in omrežnih nastavitvah. Če zagotovite, da so protokoli, kot je TCP/IP, omogočeni in požarni zidovi dovoljujejo potrebne naslove IP, lahko preprečite napake pri povezavi. Ta pristop vzpostavlja zanesljive medokoljske povezave. 😊

Ko je ta konfiguracija nastavljena, omogoča Azure SQL izvajanje dejanj, kot so e-poštna opozorila, z uporabo lokalnih sprožilcev SQL Server. Testiranje z ukazi, kot sta SELECT in RAISERROR, lahko pomaga prepoznati težave, zaradi česar je integracija robustna in ugodna za procese, ki temeljijo na podatkih, med strežniki.

Viri in reference za konfiguracijo zunanje tabele Azure SQL

- Za obsežno dokumentacijo o Azure SQL in konfiguracijah lokalnega strežnika SQL Server glejte Dokumentacija Microsoft Azure SQL .

- Koraki za odpravljanje težav z omrežjem in navodila za napake ODBC so na voljo v uradnem Priročnik za gonilnik ODBC za SQL Server .

- Če želite izvedeti več o upravljanju zunanjih podatkovnih virov v Azure SQL, preberite Priročnik za konfiguracijo zunanjega vira podatkov Azure SQL .

- Za dodatno podporo pri konfiguriranju poverilnic v obsegu baze podatkov in omrežnih požarnih zidov glejte Najboljše prakse za varnost baze podatkov SQL .

- Za odpravljanje težav pri prijavi in omrežnih napak v strežniku SQL Server Priročnik za ravnanje z napakami strežnika SQL in mreženje ponuja podrobne rešitve.