Nginx மற்றும் Docker மூலம் Keycloak Console பிழைகளை சமாளித்தல்

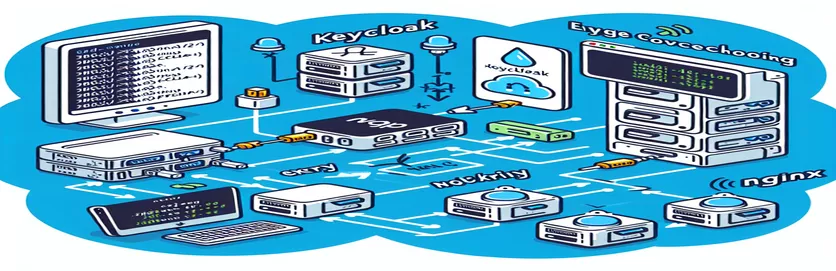

Nginx ரிவர்ஸ் ப்ராக்ஸி மூலம் Docker கண்டெய்னரில் Keycloak அமைப்பது பாதுகாப்பான அணுகலை நிர்வகிப்பதற்கான சக்திவாய்ந்த உள்ளமைவாக இருக்கும், ஆனால் இது சவால்கள் இல்லாமல் வராது. 🐳 Keycloak தரவுத்தளங்களை நகர்த்தும்போது அல்லது பல பகுதிகளைக் கையாளும் போது, எதிர்பாராத பிழைகள் அடிக்கடி ஏற்படலாம், இது நிர்வாகிகளுக்கு குழப்பத்தை உருவாக்குகிறது.

இந்த காட்சியானது Keycloak v19.0.2 இலிருந்து Keycloak v26 க்கு இடம்பெயர்வதை விவரிக்கிறது, இதன் போது உள்நுழைந்த பிறகு அனைத்து பகுதிகளிலும் "பிழை செய்தியை கண்டறிய முடியவில்லை". Nginx பதிவுகள் மற்றும் Keycloak பிழைப் பதிவுகள் மூலம் சிக்கலைக் கண்காணிப்பது தோல்வியுற்ற HTTP கோரிக்கையைக் காட்டியது.

இதே போன்ற அமைப்புகளில், தவறாக உள்ளமைக்கப்பட்ட ப்ராக்ஸி அல்லது நெட்வொர்க்கிங் லேயர் "502 மோசமான கேட்வே" பிழைகளைத் தூண்டலாம், பொதுவாக Nginx அல்லது Docker எப்படி Keycloak க்கு கோரிக்கைகளை அனுப்புகிறது என்பதில் உள்ள சிக்கல்கள் காரணமாகும். இந்தச் சிக்கலுக்கு, ப்ராக்ஸி அமைப்புகள், சூழல் மாறிகள் அல்லது SSL உள்ளமைவுகளில் கீக்ளோக் தடையின்றிச் செயல்படுவதை உறுதிசெய்ய வேண்டியிருக்கும்.

இந்த வழிகாட்டியில், இந்தச் சிக்கலைத் தீர்ப்பதற்கான சாத்தியமான தீர்வுகளை Keycloak இல் காண்போம். முக்கிய உள்ளமைவுகளை மதிப்பாய்வு செய்வோம், பிழை பதிவுகளை பகுப்பாய்வு செய்வோம், மேலும் Docker-Nginx அமைப்பிற்குள் Keycloak ஐ நிலைப்படுத்த உதவும் குறிப்பிட்ட அமைப்புகளை ஆராய்வோம். முடிவில், இதுபோன்ற சிக்கல்களைத் தீர்ப்பது மற்றும் நிர்வாகக் கன்சோலுக்கான தடையின்றி அணுகலை உறுதிசெய்வது பற்றிய நுண்ணறிவுகளைப் பெறுவீர்கள்.

| கட்டளை | விளக்கம் |

|---|---|

| proxy_pass | Nginx இல், ப்ராக்ஸி_பாஸ் உள்வரும் கோரிக்கைகளை ரிவர்ஸ் ப்ராக்ஸியிலிருந்து குறிப்பிட்ட அப்ஸ்ட்ரீம் சேவையகத்திற்கு அனுப்புகிறது (இந்த வழக்கில் கீக்ளோக்). பொது டொமைனில் இருந்து உள் சேவைக்கான வழியை நிறுவுவதால், இந்த கட்டளை தலைகீழ் ப்ராக்ஸி உள்ளமைவுகளில் முக்கியமானது. |

| proxy_set_header | ப்ராக்ஸி வழியாக அனுப்பப்படும் கோரிக்கைகளுக்கான தலைப்புகளை அமைக்க அல்லது மேலெழுத Nginx உள்ளமைவுகளில் பயன்படுத்தப்படுகிறது. X-Forwarded-Proto மற்றும் X-Real-IP போன்ற கட்டளைகள், பாதுகாப்பான மற்றும் துல்லியமான இணைப்புத் தகவலைப் பராமரிப்பதில் முக்கியமான வாடிக்கையாளர்களின் IP மற்றும் நெறிமுறையைப் பெறுவதை Keycloak உறுதி செய்கிறது. |

| ssl_certificate | பாதுகாப்பான HTTPS இணைப்புகளுக்கு SSL சான்றிதழ்களைப் பயன்படுத்த Nginxஐ உள்ளமைக்கிறது. ssl_certificate உத்தரவு SSL சான்றிதழ் கோப்பின் இருப்பிடத்தைக் குறிப்பிடுகிறது, இது கிளையன்ட் மற்றும் சர்வர் இடையே மறைகுறியாக்கப்பட்ட தொடர்பை உறுதி செய்கிறது. |

| ssl_certificate_key | ssl_certificate உடன், இந்த உத்தரவு SSL தனிப்பட்ட விசை கோப்பிற்கான பாதையை குறிப்பிடுகிறது. பாதுகாப்பான கிளையன்ட் இணைப்புகளை இயக்கி, சர்வரின் அடையாளத்தை சரிபார்க்க இது சான்றிதழுடன் இணைக்கப்பட்டுள்ளது. |

| env_file | Docker Compose இல், env_file ஆனது ஒரு கோப்பிலிருந்து தரவுத்தள நற்சான்றிதழ்கள் அல்லது Keycloak அமைப்புகள் போன்ற வெளிப்புற சூழல் மாறிகளை ஏற்ற அனுமதிக்கிறது, டோக்கர் உள்ளமைவை சுத்தமாகவும் கடின குறியிடப்பட்ட மதிப்புகளிலிருந்து பாதுகாப்பாகவும் வைத்திருக்கிறது. |

| command: start | இந்த Docker Compose கட்டளையானது Keycloak கொள்கலனை வெளிப்படையாகத் தொடங்குகிறது. தொடக்க கட்டளையை குறிப்பிடுவது இயல்புநிலை நடத்தைகளை மேலெழுதலாம், இதன் மூலம் Keycloak சேவையகம் உத்தேசிக்கப்பட்ட கட்டமைப்பு மற்றும் வாதங்களுடன் தொடங்குவதை உறுதி செய்கிறது. |

| STATUS_CODE=$(curl -s -o /dev/null -w "%{http_code}" $URL) | இந்த Bash கட்டளையானது, HTTP நிலைக் குறியீட்டை மட்டும் கைப்பற்றி, Keycloak இன் இறுதிப்புள்ளிக்கு ஒரு அமைதியான HTTP கோரிக்கையை உருவாக்க கர்லைப் பயன்படுத்துகிறது. எதிர்பார்க்கப்படும் மறுமொழிக் குறியீடு மூலம் Keycloak அணுக முடியுமா என்பதைத் தீர்மானிக்க, சுகாதார சோதனைகளுக்கு இது பயன்படுத்தப்படுகிறது. |

| assert | Python சோதனை ஸ்கிரிப்ட்டில், Keycloak இன் இறுதிப் புள்ளியில் இருந்து HTTP நிலைக் குறியீடு 200 (சரி) என்பதை உறுதிப்படுத்துகிறது. நிபந்தனை தவறானது எனில், ஸ்கிரிப்ட் ஒரு வலியுறுத்தல் பிழையை எழுப்புகிறது, இது தானியங்கு சோதனை மற்றும் Keycloak இன் கிடைக்கும் தன்மையை சரிபார்க்க அவசியம். |

| docker restart nginx | ஒரு டோக்கர் CLI கட்டளை, இது ஒரு சுகாதார சோதனை தோல்வியுற்றால் Nginx கொள்கலனை மறுதொடக்கம் செய்கிறது. இது Nginx சேவை புதுப்பிக்கப்படுவதை உறுதிசெய்கிறது, Nginx மற்றும் Keycloak இடையேயான இணைப்புச் சிக்கல்களைத் தீர்க்கும். |

| error_log | இந்த Nginx உள்ளமைவு உத்தரவு பிழை செய்திகளுக்கான பதிவு கோப்பைக் குறிப்பிடுகிறது. பிழைத்திருத்த நிலைக்கு அமைப்பது சிக்கலான அமைப்புகளில் மிகவும் பயனுள்ளதாக இருக்கும், ஏனெனில் இது விரிவான பதிவுகளை வழங்குகிறது, இது Keycloak உடன் இணைப்பு சிக்கல்களை சரிசெய்ய உதவுகிறது. |

Keycloak மற்றும் Nginx கட்டமைப்பின் விரிவான முறிவு

Nginx ரிவர்ஸ் ப்ராக்ஸியின் பின்னால் Keycloak ஐ உள்ளமைப்பதற்காக நாங்கள் உருவாக்கிய ஸ்கிரிப்டுகள், Keycloak நிர்வாகி கன்சோலுக்கான பாதுகாப்பான அணுகலை ரூட்டிங் செய்வதிலும் நிர்வகிப்பதிலும் முக்கியப் பங்காற்றுகின்றன. Nginx கட்டமைப்பு கோப்பு, எடுத்துக்காட்டாக, ஒரு குறிப்பிடுகிறது அப்ஸ்ட்ரீம் Keycloak இன் பின்தள IP முகவரி மற்றும் போர்ட்டை வரையறுக்கும் தொகுதி, Nginxஐ கோரிக்கைகளை துல்லியமாக இயக்க அனுமதிக்கிறது. Keycloak சேவை வேறு நெட்வொர்க் பிரிவில் அல்லது டோக்கர் கொள்கலனில் செயல்படும் காட்சிகளுக்கு இது அவசியம். போன்ற ப்ராக்ஸி வழிமுறைகளைப் பயன்படுத்துவதன் மூலம் ப்ராக்ஸி_பாஸ், Nginx ஐ ஒரு இடைத்தரகராகச் செயல்படவும், வெளிப்புறக் கோரிக்கைகளைக் கையாளவும், அவற்றை Keycloak இன் உள் சேவை இறுதிப் புள்ளிக்கு அனுப்பவும் நாங்கள் செய்கிறோம். சுமை சமநிலை மற்றும் பாதுகாப்பான அணுகலுக்கு ரிவர்ஸ் ப்ராக்ஸிகள் தேவைப்படும் உற்பத்தி சூழல்களில் இந்த அமைப்பு பொதுவாகக் காணப்படுகிறது.

Nginx கட்டமைப்பிற்குள், பல தலைப்புகள் அமைக்கப்பட்டுள்ளன ப்ராக்ஸி_செட்_தலைப்பு Keycloak அனைத்து கிளையன்ட் தகவல்களையும் துல்லியமாக பெறுவதை உறுதி செய்வதற்கான கட்டளைகள். உதாரணமாக, எக்ஸ்-ரியல்-ஐபி மற்றும் X-Forwarded-Proto கிளையண்டின் ஐபி மற்றும் அசல் கோரிக்கை நெறிமுறையை அனுப்ப பயன்படுகிறது. துல்லியமான வழிமாற்று URLகளை உருவாக்கவும் பாதுகாப்புக் கொள்கைகளை நிர்வகிக்கவும் Keycloak இதைப் பயன்படுத்துவதால் இந்தத் தகவல் இன்றியமையாதது. இது போன்ற அமைப்புகளில் உள்ள பொதுவான பிரச்சனை தலைப்புகள் விடுபட்டுள்ளது, இது Keycloak பயனர்களை அங்கீகரிக்க அல்லது பகுதிகளை சரிபார்க்க முயற்சிக்கும் போது பிழைகளுக்கு வழிவகுக்கும். இந்த தலைப்புகளை வெளிப்படையாக வரையறுப்பதன் மூலம், கோரிக்கைகளைச் சரியாகச் செயலாக்குவதற்குத் தேவையான சூழலை Keycloak பெறுவதை நிர்வாகிகள் உறுதி செய்கிறார்கள். இந்த அணுகுமுறை கோரிக்கைகள் எவ்வாறு நிர்வகிக்கப்படுகிறது என்பதில் பாதுகாப்பு மற்றும் நிலைத்தன்மை ஆகிய இரண்டையும் மேம்படுத்துகிறது.

Keycloak க்காக நாங்கள் உருவாக்கிய Docker Compose கோப்பு, பயன்படுத்துவதன் மூலம் வரிசைப்படுத்தலை எளிதாக்குகிறது env_file அனைத்து சுற்றுச்சூழல் மாறிகளுக்கும். தரவுத்தள நற்சான்றிதழ்கள், கீக்ளோக் ஹோஸ்ட்பெயர் மற்றும் தொடர்புடைய பாதைகள் போன்ற உள்ளமைவுகளை ஏற்றுவதற்கு இது Docker கண்டெய்னரை அனுமதிக்கிறது, மேலும் இது மிகவும் பாதுகாப்பானதாகவும் மாற்றியமைக்கக்கூடியதாகவும் இருக்கும். சூழல் கோப்பைப் பயன்படுத்துவதும் நடைமுறைக்குரியது, ஏனெனில் இது டோக்கர் கம்போஸ் கோப்பிலிருந்து முக்கியமான தகவல்களைத் துண்டிக்கிறது, கடின குறியிடப்பட்ட மதிப்புகளைத் தவிர்க்கிறது. இதன் விளைவாக, தரவுத்தளங்களை மாற்றுவது அல்லது அணுகல் நற்சான்றிதழ்களை மாற்றுவது தடையற்றதாக மாறும், இது சேவைகள் அடிக்கடி புதுப்பிக்கப்படும் மாறும் சூழல்களில் குறிப்பாக பயனுள்ளதாக இருக்கும். எடுத்துக்காட்டில், சுற்றுச்சூழல் மாறி KC_PROXY_HEADERS ஆனது "xforwarded" என அமைக்கப்பட்டது, அது ப்ராக்ஸிக்குப் பின்னால் இருப்பதை Keycloak புரிந்துகொள்வதை உறுதிசெய்கிறது, அதற்கேற்ப URL உருவாக்கம் மற்றும் அமர்வு நிர்வாகத்தில் மாற்றங்களைச் செய்கிறது.

கட்டமைப்புக்கு கூடுதலாக, நாங்கள் வழங்கினோம் a பேஷ் கீக்ளோக் கிடைப்பதைச் சரிபார்க்க எளிய சுகாதாரச் சோதனையாகச் செயல்படும் ஸ்கிரிப்ட். ஸ்கிரிப்ட் பயன்படுத்துகிறது சுருட்டு கீக்ளோக் எண்ட்பாயிண்டிற்கு ஒரு HTTP கோரிக்கையைச் செயல்படுத்தி, சேவை செயல்படுவதைக் குறிக்கும் நிலைக் குறியீடு 200க்கு சமமாக உள்ளதா என்பதைச் சரிபார்க்கவும். தோல்வியுற்றால், ஸ்கிரிப்ட் Nginx கொள்கலனை மறுதொடக்கம் செய்கிறது, இது ஒரு வகையான தானியங்கு மீட்டெடுப்பை வழங்குகிறது. இயக்க நேரம் முக்கியமானதாக இருக்கும் உற்பத்திச் சூழல்களுக்கு இந்த அமைப்பு சிறந்தது, ஏனெனில் இது இணைப்புச் சிக்கல்கள் ஏற்பட்டால் சேவையை சுயமாக குணப்படுத்த உதவுகிறது. இறுதிப்புள்ளி அணுகலுக்கான பைதான் அடிப்படையிலான யூனிட் சோதனையுடன் இது போன்ற ஸ்கிரிப்ட்களைச் சோதிப்பது, கணினியின் நிலைத்தன்மையை வலுப்படுத்துகிறது, இந்த அமைப்பு சிக்கல்களை முன்கூட்டியே தெரிவிக்கும் அல்லது சரிசெய்யும் என்பதை அறிந்து நிர்வாகிகளுக்கு மன அமைதியை அளிக்கிறது. வேலையில்லா நேரத்தைக் குறைப்பதற்கும், கீக்ளோக்கிற்கு தடையற்ற அணுகலை உறுதி செய்வதற்கும் நிர்வாகத்திற்கான இந்த முன்முயற்சியான அணுகுமுறை முக்கியமானது. நிர்வாகி பணியகம்.

டோக்கரில் கீக்ளோக்கிற்கான ரிவர்ஸ் ப்ராக்ஸியாக Nginx ஐ அமைத்தல்

Keycloak ப்ராக்ஸிக்கான Nginx உள்ளமைவுடன் பின்தள தீர்வு

upstream sso-mydomain-com {server 10.10.0.89:8080;}server {listen 443 ssl;server_name sso.mydomain.com;location / {proxy_pass http://sso-mydomain-com/;proxy_set_header X-Real-IP $remote_addr;proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;proxy_set_header X-Forwarded-Proto $scheme;proxy_set_header X-Forwarded-Host $host;proxy_set_header X-Forwarded-Port $server_port;}ssl_certificate /etc/nginx/ssl/sso.mydomain.com/fullchain.pem;ssl_certificate_key /etc/nginx/ssl/sso.mydomain.com/privkey.pem;}server {listen 8443 ssl;server_name sso.mydomain.com;error_log /usr/local/nginx/logs/sso_err.log debug;location / {proxy_pass http://sso-mydomain-com/;proxy_set_header X-Real-IP $remote_addr;proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;proxy_set_header X-Forwarded-Proto $scheme;proxy_set_header X-Forwarded-Host $host;proxy_set_header X-Forwarded-Port $server_port;}ssl_certificate /etc/nginx/ssl/sso.mydomain.com/fullchain.pem;ssl_certificate_key /etc/nginx/ssl/sso.mydomain.com/privkey.pem;}

சுற்றுச்சூழல் மாறிகள் கொண்ட கீக்ளோக் டோக்கர் கம்போஸ் உள்ளமைவு

சூழல் மாறிகளுடன் Keycloak அமைப்பிற்கான Docker Compose file

version: '3.9'services:keycloak:container_name: keycloakimage: quay.io/keycloak/keycloak:26.0env_file:- .envports:- "8080:8080"volumes:- /opt/keycloak/themes:/opt/keycloak/themes- /etc/localtime:/etc/localtimeprivileged: truecommand: start

கீக்ளோக் ஏபிஐ எண்ட்பாயிண்ட் சரிபார்ப்புக்கான யூனிட் டெஸ்ட்

Keycloak /whoami இறுதிப்புள்ளி பதிலை சரிபார்க்க பைதான் அடிப்படையிலான அலகு சோதனை

import requestsdef test_whoami_endpoint():url = "https://sso.mydomain.com:8443/auth/admin/master/console/whoami?currentRealm=master"headers = {"Content-Type": "application/json"}try:response = requests.get(url, headers=headers, verify=True)assert response.status_code == 200, "Expected 200 OK, got {}".format(response.status_code)print("Test passed: whoami endpoint accessible")except requests.ConnectionError:print("Connection error: Check Nginx reverse proxy and Keycloak availability")except AssertionError as e:print("Assertion error:", e)# Run the testtest_whoami_endpoint()

மாற்று அணுகுமுறை: Nginx தோல்வியுடன் கீக்ளோக் உடல்நலச் சோதனை

பேஷ் ஸ்கிரிப்ட் கீக்ளோக்கில் உடல்நலப் பரிசோதனை செய்து, தேவைப்பட்டால் Nginxஐ மறுதொடக்கம் செய்யவும்

#!/bin/bash# Check if Keycloak is reachable via the /whoami endpointURL="http://10.10.0.89:8080/auth/admin/master/console/whoami"STATUS_CODE=$(curl -s -o /dev/null -w "%{http_code}" $URL)if [ "$STATUS_CODE" -ne 200 ]; thenecho "Keycloak endpoint unavailable, restarting Nginx..."docker restart nginxelseecho "Keycloak endpoint is healthy."fi

பாதுகாப்பான மற்றும் தடையற்ற தலைகீழ் ப்ராக்ஸி செயல்பாடுகளுக்கு கீக்ளோக்கை மேம்படுத்துதல்

ஒரு தலைகீழ் ப்ராக்ஸிக்கு பின்னால் Keycloak ஐ உள்ளமைக்கும் போது Nginx, அமைவு பாதுகாப்பானது, செயல்திறன் மிக்கது மற்றும் நிலையானது என்பதை உறுதிப்படுத்த பல கூடுதல் பரிசீலனைகள் உதவும். ஒரு முக்கியமான அம்சம் SSL முடித்தல் - Nginx லேயரில் HTTPS ஐக் கையாளுதல். Keycloak பொதுவாக டோக்கரில் HTTPஐக் கேட்பதால், Nginx SSL இறுதிப் புள்ளியாகச் செயல்படும், குறியாக்கத்தை ஏற்றி, Keycloakல் ஆதாரச் சுமையைக் குறைக்கும். இறுதிப் பயனர்களுக்கான பாதுகாப்பான HTTPS அணுகலைப் பராமரிக்கும் போது HTTP வழியாக Keycloak உடன் தொடர்பு கொள்ள இந்த அமைப்பு Nginx ஐ அனுமதிக்கிறது. கூடுதலாக, SSL சான்றிதழ்கள் Nginx இல் மட்டுமே சேமிக்கப்படுகின்றன, இது சான்றிதழ் நிர்வாகத்தை எளிதாக்குகிறது. லெட்ஸ் என்க்ரிப்ட் போன்ற தானியங்கு கருவிகள் புதுப்பித்தலை நெறிப்படுத்தலாம், குறிப்பாக சான்றிதழ்கள் புதுப்பிப்பாக Nginx ஐ மீண்டும் ஏற்றும் ஸ்கிரிப்ட்களுடன்.

மற்றொரு முக்கியமான காரணி சுமை சமநிலை மற்றும் அளவிடுதல் ஆகும். உதாரணமாக, டோக்கரின் நெட்வொர்க் உள்ளமைவுகளைப் பயன்படுத்தி, நிர்வாகிகள் Nginx இல் ஒரு அப்ஸ்ட்ரீம் சர்வர் குளத்தை உருவாக்கலாம், அதில் பல கீக்ளோக் கொள்கலன்கள் அடங்கும், சுமை விநியோகம் மற்றும் கிடைக்கும் தன்மையை மேம்படுத்துகிறது. தி ப்ராக்ஸி_பாஸ் பல Keycloak நிகழ்வுகளில் கோரிக்கைகளை வழியமைக்க Nginx ஐ இயக்கும் வகையில், இந்த குளத்திற்கு வழிகாட்டுதல் புள்ளிகள். இந்த அணுகுமுறை அதிக ட்ராஃபிக் சூழல்களில் நன்மை பயக்கும், ஏனெனில் இது எந்த ஒரு நிகழ்வையும் அதிகமாக விடாமல் தடுக்கிறது. கூடுதலாக, அமர்வு நிலைத்தன்மை, ஒட்டும் அமர்வுகள் என்றும் அழைக்கப்படும், பயனர்கள் அதே நிகழ்வில் இணைந்திருப்பதை உறுதிசெய்கிறது, அங்கீகாரச் சிக்கல்களைத் தவிர்க்கிறது. Nginx அல்லது Docker ஸ்கிரிப்ட்களைப் பயன்படுத்தி உடல்நலப் பரிசோதனைகள் தானியங்குபடுத்தப்படலாம், Keycloak இன் கிடைக்கும் தன்மையைக் கண்காணித்தல் மற்றும் தோல்விகள் ஏற்பட்டால் நிகழ்வுகளை மறுதொடக்கம் செய்யலாம். 🛠️

இறுதியாக, கீக்ளோக்கின் உள்ளமைக்கப்பட்ட அளவீடுகள் மற்றும் பதிவுகளை மேம்படுத்துவது கணினியைப் பராமரிக்கவும் சரிசெய்தலுக்கும் இன்றியமையாதது. ஒவ்வொரு கோரிக்கைக்கும் விரிவான பதிவுகளை Keycloak உருவாக்க முடியும், இது Nginx இன் அணுகல் பதிவுகளுடன் இணைக்கப்பட்டால், முழுமையான தணிக்கைப் பாதையை உருவாக்குகிறது. Prometheus மற்றும் Grafana போன்ற கண்காணிப்பு கருவிகள் Keycloak இன் செயல்திறன் அளவீடுகளை காட்சிப்படுத்தலாம், பயனர்களை பாதிக்கும் முன் முரண்பாடுகளின் நிர்வாகிகளை எச்சரிக்கும். Nginx இல், அமைப்பு பிழை_பதிவு செய்ய debug அமைவின் போது நிலை, உள்ளமைவு அல்லது பிணைய சிக்கல்களைக் கண்டறிவதற்கான விரிவான தகவலைப் பிடிக்கிறது. ஒன்றாக, இந்த உத்திகள் மிகவும் நெகிழக்கூடிய மற்றும் பாதுகாப்பான Keycloak வரிசைப்படுத்தலை உறுதி செய்கின்றன, இது தலைகீழ் ப்ராக்ஸிக்குப் பின்னால் நிறுவன தர அங்கீகாரத்திற்கான சிறந்த தீர்வாக அமைகிறது.

Nginx மற்றும் Docker உடன் Keycloak இல் அடிக்கடி கேட்கப்படும் கேள்விகள்

- Nginx உடன் Keycloak ஐப் பயன்படுத்தும் போது 502 Bad Gateway பிழையை எவ்வாறு தீர்ப்பது?

- 502 பிழையை சரிசெய்ய, Nginx உள்ளமைவைச் சரிபார்த்து உறுதிப்படுத்தவும் proxy_pass URL ஆனது Keycloak இன் கொள்கலன் முகவரி மற்றும் போர்ட்டுடன் பொருந்துகிறது. மேலும், Keycloak இயங்குகிறது மற்றும் உள் நெட்வொர்க் வழியாக அணுகக்கூடியது என்பதை சரிபார்க்கவும்.

- நான் கீக்ளோக்கிற்கு Nginx உடன் SSL டர்மினேஷன் பயன்படுத்தலாமா?

- ஆம், Nginx இல் SSL நிறுத்தம் பொதுவானது. கட்டமைக்கவும் ssl_certificate மற்றும் ssl_certificate_key உள்வரும் கோரிக்கைகளுக்கு HTTPS ஐ கையாள Nginx இல். Keycloak பின்னர் HTTP மூலம் தொடர்பு கொள்ள முடியும்.

- பல கீக்ளோக் நிகழ்வுகளை நான் எவ்வாறு ஏற்ற-சமநிலைப்படுத்துவது?

- ஒரு வரையறுக்கவும் upstream ஒவ்வொரு Keycloak நிகழ்விலும் Nginx இல் தடுக்கவும். அமைக்கவும் proxy_pass அப்ஸ்ட்ரீம் சேவையகத்திற்கு, மற்றும் Nginx அனைத்து நிகழ்வுகளிலும் கோரிக்கைகளை விநியோகிக்கும்.

- Docker இல் Keycloak இன் சூழல் மாறிகளைப் பாதுகாப்பதற்கான சிறந்த நடைமுறைகள் யாவை?

- பயன்படுத்தவும் env_file டோக்கரில், கடின குறியிடப்பட்ட மதிப்புகளைத் தவிர்த்து, முக்கியமான தரவைச் சேமிக்க கம்போஸ் செய்யவும். மேலும், அணுகலைக் கட்டுப்படுத்த சுற்றுச்சூழல் கோப்புகளில் சரியான அனுமதிகளை அமைக்கவும்.

- Nginx இல் SSL சான்றிதழ் புதுப்பிப்பை எவ்வாறு தானியங்குபடுத்துவது?

- சான்றிதழைப் புதுப்பிப்பதை தானியங்கு முறையில் குறியாக்கம் செய்வோம் போன்ற கருவிகள். புதுப்பித்த பிறகு, Nginx ஐ மீண்டும் ஏற்றுவதற்கு ஸ்கிரிப்டைப் பயன்படுத்தவும், இதனால் புதிய சான்றிதழ்கள் கொள்கலனை மறுதொடக்கம் செய்யாமலேயே செயல்படும்.

- Nginx மூலம் Keycloak அதன் ஆரோக்கியத்தை கண்காணிக்க முடியுமா?

- ஆம், எளிமையான ஸ்கிரிப்ட் மூலம், curl Keycloak இன் இறுதிப்புள்ளி நிலையை சரிபார்க்கலாம். தோல்வியுற்றால், Nginx அல்லது கன்டெய்னரை மறுதொடக்கம் செய்து, கிடைக்கும் தன்மை மற்றும் பதிலளிக்கும் தன்மையைப் பராமரிக்கவும்.

- Nginx பதிவுகள் மூலம் Keycloak உள்நுழைவுச் சிக்கல்களைச் சரிசெய்ய முடியுமா?

- அமைக்கவும் error_log Nginx இல் debug விரிவான பதிவுகளைப் பிடிக்க தற்காலிகமாக நிலை, அங்கீகாரம் மற்றும் அணுகல் சிக்கல்களைக் கண்டறிய உதவுகிறது.

- பல கீக்ளோக் நிகழ்வுகளில் அமர்வு நிலைத்தன்மையை நான் எவ்வாறு உறுதிப்படுத்துவது?

- Nginx இல் ஒட்டும் அமர்வுகளை உள்ளமைக்கவும், அதே Keycloak நிகழ்வில் பயனர்களை இணைக்கவும், அமர்வு மாற்றங்கள் காரணமாக உள்நுழைவு சிக்கல்களைக் குறைக்கவும்.

- தனிப்பயன் டொமைன் வழியாக Keycloak இன் நிர்வாகி கன்சோலை அணுக முடியுமா?

- ஆம், அமைக்கவும் KC_HOSTNAME தனிப்பயன் டொமைனுக்கு Keycloak இன் சூழல் மாறிகள். டொமைன் Nginx இல் சரியாக அனுப்பப்பட்டுள்ளதை உறுதிசெய்யவும்.

- Nginx உடன் Keycloak சரியாக உள்ளமைக்கப்பட்டுள்ளதா என்பதை நான் எவ்வாறு சரிபார்க்க முடியும்?

- உள்ளமைவுக்குப் பிறகு, பயன்படுத்தவும் curl இறுதிப்புள்ளிகள் சரியாக பதிலளிக்கிறதா அல்லது நிர்வாகி கன்சோலை அணுகி பிழைகள் உள்ளதா என சரிபார்க்கவும். மேலும், ஏதேனும் இணைப்புச் சிக்கல்களுக்கு பதிவுகளைக் கண்காணிக்கவும்.

ரேப்பிங் அப்: Keycloak மற்றும் Nginx ஐ உள்ளமைப்பதற்கான முக்கிய குறிப்புகள்

Nginx ரிவர்ஸ் ப்ராக்ஸியின் பின்னால் Keycloak ஐ உள்ளமைப்பது அணுகலைப் பாதுகாப்பதற்கும் நிர்வகிப்பதற்கும் மிகவும் பயனுள்ளதாக இருக்கும். இருப்பினும், "502 பேட் கேட்வே" போன்ற பிழைகள் மற்றும் ரீல்ம் தொடர்பான கன்சோல் சிக்கல்கள் தவறான உள்ளமைவுகளால் அடிக்கடி எழுகின்றன. பதிவுகளை கவனமாக பகுப்பாய்வு செய்வதன் மூலம், SSL மற்றும் ப்ராக்ஸி அமைப்புகளைச் சரிபார்த்து, நெட்வொர்க் பாதைகளைச் சரிபார்ப்பதன் மூலம், உங்கள் அமைப்பை சரிசெய்து மேம்படுத்தலாம்.

இந்தச் செயல்பாட்டின் மூலம், Keycloak இன் நிர்வாகி கன்சோலை நிலைப்படுத்த, கண்டெய்னரைசேஷன், ப்ராக்ஸி அமைப்புகள் மற்றும் சூழல் மாறிகள் எவ்வாறு இணைந்து செயல்படுகின்றன என்பதைக் காட்டியுள்ளோம். சுமை சமநிலை, SSL ஆஃப்லோடிங் அல்லது தடையற்ற அங்கீகாரம் என எதுவாக இருந்தாலும், நன்கு உள்ளமைக்கப்பட்ட அமைப்பானது, உற்பத்தி சூழல்களின் வரம்பிற்கு ஏற்ற நெகிழ்வான அங்கீகார தீர்வை வழங்குகிறது. 🔧

குறிப்புகள் மற்றும் ஆதாரங்கள்

- டோக்கர் சூழலில் Keycloak ஐ இயக்குவது மற்றும் Nginx உடன் ஒரு தலைகீழ் ப்ராக்ஸியாக ஒருங்கிணைப்பது பற்றிய விவரங்களை அதிகாரப்பூர்வ Keycloak ஆவணத்தில் காணலாம். முக்கிய ஆவணம்

- SSL நிறுத்துதல் மற்றும் தலைகீழ் ப்ராக்ஸி சிறந்த நடைமுறைகள் உட்பட பாதுகாப்பான ப்ராக்ஸியிங்கிற்காக Nginx ஐ உள்ளமைப்பது பற்றிய நுண்ணறிவு Nginx இன் அமைவு வழிகாட்டி மூலம் வழங்கப்படுகிறது. Nginx தலைகீழ் ப்ராக்ஸி கையேடு

- டோக்கரின் அதிகாரப்பூர்வ ஆவணங்கள் டோக்கர் கம்போஸ் மற்றும் சூழல் மாறி மேலாண்மை பற்றிய விரிவான தோற்றத்தை வழங்குகிறது, இது பல சேவை உள்ளமைவுகளை சீரமைக்க உதவுகிறது. Docker Compose Environment மாறிகள்

- 502 பிழைகளின் மேம்பட்ட சரிசெய்தலுக்கு, குறிப்பாக சிக்கலான ப்ராக்ஸி உள்ளமைவுகளில், Nginx பிழைத்திருத்தம் மற்றும் பதிவு ஆதாரங்கள் விலைமதிப்பற்றவை. Nginx பிழைத்திருத்த வழிகாட்டி