Nginx اور Docker کے ساتھ کیکلوک کنسول کی خرابیوں پر قابو پانا

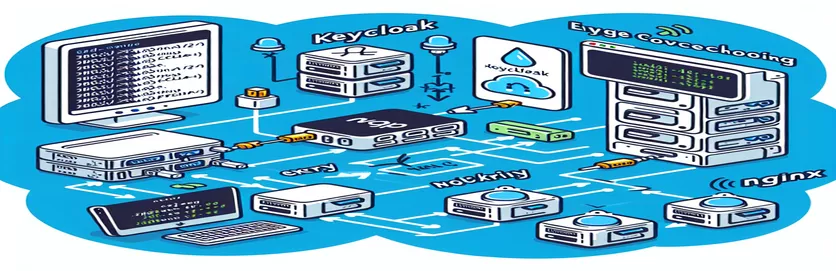

Docker کنٹینر میں Nginx ریورس پراکسی کے ساتھ Keycloak کو ترتیب دینا محفوظ رسائی کا انتظام کرنے کے لیے ایک طاقتور کنفیگریشن ہو سکتا ہے، لیکن یہ چیلنجوں کے بغیر نہیں آتا ہے۔ 🐳 جب Keycloak ڈیٹا بیس کو منتقل کرتے ہیں یا متعدد دائروں کو سنبھالتے ہیں، تو اکثر غیر متوقع غلطیاں پیدا ہو سکتی ہیں، جو منتظمین کے لیے الجھن پیدا کر سکتی ہیں۔

یہ منظرنامہ Keycloak v19.0.2 سے Keycloak v26 میں منتقلی کی وضاحت کرتا ہے، جس کے دوران لاگ ان ہونے کے بعد تمام دائروں میں "خرابی کے پیغام کا تعین کرنے میں ناکام" ظاہر ہوا۔ Nginx لاگز اور Keycloak ایرر لاگز کے ذریعے مسئلے کو ٹریک کرنے سے ایک ناکام HTTP درخواست دکھائی گئی۔

اسی طرح کے سیٹ اپ میں، ایک غلط کنفیگرڈ پراکسی یا نیٹ ورکنگ پرت "502 خراب گیٹ وے" کی خرابیوں کو متحرک کر سکتی ہے، عام طور پر اس مسئلے کی وجہ سے کہ Nginx یا Docker کیسے Keycloak کو درخواست کرتا ہے۔ اس مسئلے کے لیے پراکسی سیٹنگز، ماحولیاتی متغیرات، یا SSL کنفیگریشنز میں ایڈجسٹمنٹ کی ضرورت پڑ سکتی ہے تاکہ یہ یقینی بنایا جا سکے کہ Keycloak بغیر کسی رکاوٹ کے کام کرتا ہے۔

اس گائیڈ میں، ہم Keycloak میں اس مسئلے کو حل کرنے کے لیے ممکنہ حل دیکھیں گے۔ ہم کلیدی کنفیگریشنز کا جائزہ لیں گے، خرابی لاگز کا تجزیہ کریں گے، اور مخصوص ترتیبات کو دریافت کریں گے جو Docker-Nginx سیٹ اپ کے اندر Keycloak کو مستحکم کرنے میں مدد کر سکتی ہیں۔ آخر تک، آپ کو ایسے مسائل کو حل کرنے اور ایڈمن کنسول تک ہموار، بلاتعطل رسائی کو یقینی بنانے کے بارے میں بصیرت حاصل ہوگی۔

| حکم | تفصیل |

|---|---|

| proxy_pass | Nginx میں، proxy_pass آنے والی درخواستوں کو ریورس پراکسی سے مخصوص اپ اسٹریم سرور (اس معاملے میں کی کلوک) کو بھیجتا ہے۔ یہ کمانڈ ریورس پراکسی کنفیگریشنز میں بہت اہم ہے کیونکہ یہ پبلک ڈومین سے اندرونی سروس تک کا راستہ قائم کرتا ہے۔ |

| proxy_set_header | پراکسی سے گزرنے والی درخواستوں کے لیے ہیڈر سیٹ یا اوور رائڈ کرنے کے لیے Nginx کنفیگریشنز میں استعمال کیا جاتا ہے۔ X-Forwarded-Proto اور X-Real-IP جیسے کمانڈز اس بات کو یقینی بناتے ہیں کہ Keycloak کلائنٹ کا IP اور پروٹوکول وصول کرے، جو کہ محفوظ اور درست کنکشن کی معلومات کو برقرار رکھنے کے لیے اہم ہے۔ |

| ssl_certificate | محفوظ HTTPS کنکشنز کے لیے SSL سرٹیفکیٹ استعمال کرنے کے لیے Nginx کو کنفیگر کرتا ہے۔ ssl_certificate ہدایت SSL سرٹیفکیٹ فائل کے مقام کی وضاحت کرتی ہے، کلائنٹ اور سرور کے درمیان انکرپٹڈ مواصلت کو یقینی بناتی ہے۔ |

| ssl_certificate_key | ssl_certificate کے ساتھ، یہ ہدایت SSL نجی کلید فائل کا راستہ بتاتی ہے۔ اسے سرور کی شناخت کی توثیق کرنے کے لیے سرٹیفکیٹ کے ساتھ جوڑا جاتا ہے، محفوظ کلائنٹ کنکشنز کو فعال کرتا ہے۔ |

| env_file | ڈوکر کمپوز میں، env_file بیرونی ماحول کے متغیرات کو فائل سے لوڈ کرنے کی اجازت دیتا ہے، جیسے ڈیٹا بیس کی اسناد یا کیکلوک سیٹنگز، Docker کی ترتیب کو صاف اور سخت کوڈ شدہ اقدار سے محفوظ رکھتے ہوئے۔ |

| command: start | یہ ڈوکر کمپوز کمانڈ واضح طور پر کی کلوک کنٹینر کو شروع کرتی ہے۔ اسٹارٹ کمانڈ کی وضاحت کرنا پہلے سے طے شدہ طرز عمل کو اوور رائیڈ کر سکتا ہے، اس بات کو یقینی بناتے ہوئے کہ کیکلوک سرور مطلوبہ ترتیب اور دلائل کے ساتھ شروع کرتا ہے۔ |

| STATUS_CODE=$(curl -s -o /dev/null -w "%{http_code}" $URL) | یہ Bash کمانڈ Keycloak کے اختتامی نقطہ پر خاموش HTTP درخواست کرنے کے لیے curl کا استعمال کرتی ہے، صرف HTTP اسٹیٹس کوڈ کو حاصل کرتی ہے۔ یہ صحت کے معائنے کے لیے استعمال کیا جاتا ہے، اس بات کا تعین کرنے کے لیے کہ آیا Keycloak متوقع رسپانس کوڈ کے ذریعے قابل رسائی ہے۔ |

| assert | Python ٹیسٹ اسکرپٹ میں، assert اس بات کی تصدیق کرتا ہے کہ Keycloak کے اینڈ پوائنٹ سے HTTP اسٹیٹس کوڈ 200 (OK) ہے۔ اگر شرط غلط ہے، تو اسکرپٹ ایک دعوے کی غلطی کو اٹھاتا ہے، جو خودکار جانچ اور Keycloak کی دستیابی کی توثیق کے لیے ضروری ہے۔ |

| docker restart nginx | ایک Docker CLI کمانڈ جو صحت کی جانچ میں ناکام ہونے پر Nginx کنٹینر کو دوبارہ شروع کرتی ہے۔ یہ یقینی بناتا ہے کہ Nginx سروس تازہ دم ہے، ممکنہ طور پر Nginx اور Keycloak کے درمیان کنکشن کے مسائل کو حل کرتی ہے۔ |

| error_log | یہ Nginx کنفیگریشن ڈائریکٹو غلطی کے پیغامات کے لیے لاگ فائل کی وضاحت کرتا ہے۔ اسے ڈیبگ لیول پر سیٹ کرنا پیچیدہ سیٹ اپس میں خاص طور پر مفید ہے کیونکہ یہ تفصیلی لاگز فراہم کرتا ہے، جس سے Keycloak کے ساتھ کنکشن کے مسائل کو حل کرنے میں مدد ملتی ہے۔ |

Keycloak اور Nginx کنفیگریشن کا تفصیلی بریک ڈاؤن

Nginx ریورس پراکسی کے پیچھے Keycloak کو ترتیب دینے کے لیے ہم نے جو اسکرپٹ تیار کیے ہیں وہ Keycloak ایڈمن کنسول تک محفوظ رسائی کو روٹنگ اور اس کا انتظام کرنے میں اہم کردار ادا کرتے ہیں۔ Nginx کنفیگریشن فائل، مثال کے طور پر، ایک کی وضاحت کرتی ہے۔ اپ اسٹریم بلاک جو Keycloak کے بیک اینڈ آئی پی ایڈریس اور پورٹ کی وضاحت کرتا ہے، Nginx کو درست طریقے سے درخواستیں بھیجنے کی اجازت دیتا ہے۔ یہ ان منظرناموں کے لیے ضروری ہے جہاں Keycloak سروس ایک مختلف نیٹ ورک سیگمنٹ یا Docker کنٹینر میں کام کرتی ہے۔ پراکسی ہدایات کا استعمال کرکے جیسے proxy_pass، ہم Nginx کو ایک ثالث کے طور پر کام کرنے، بیرونی درخواستوں کو سنبھالنے اور انہیں Keycloak کی داخلی سروس کے اختتامی نقطہ پر بھیجنے کے قابل بناتے ہیں۔ یہ سیٹ اپ عام طور پر پیداواری ماحول میں دیکھا جاتا ہے جہاں لوڈ بیلنسنگ اور محفوظ رسائی کے لیے ریورس پراکسی ضروری ہوتے ہیں۔

Nginx کنفیگریشن کے اندر، ایک سے زیادہ ہیڈر سیٹ کیے گئے ہیں۔ proxy_set_header یہ یقینی بنانے کے لیے حکم دیتا ہے کہ Keycloak کو کلائنٹ کی تمام معلومات درست طریقے سے موصول ہوتی ہیں۔ مثال کے طور پر، X-Real-IP اور ایکس فارورڈڈ پروٹو کلائنٹ کے آئی پی اور اصل درخواست پروٹوکول کو پاس کرنے کے لیے استعمال کیا جاتا ہے۔ یہ معلومات ضروری ہے کیونکہ Keycloak اسے درست ری ڈائریکٹ URLs بنانے اور سیکیورٹی پالیسیوں کا نظم کرنے کے لیے استعمال کرتا ہے۔ اس طرح کے سیٹ اپ میں ایک عام مسئلہ ہیڈرز کی کمی ہے، جس کی وجہ سے غلطیاں پیدا ہو سکتی ہیں جب Keycloak صارفین کی تصدیق کرنے یا دائروں کی توثیق کرنے کی کوشش کرتا ہے۔ ان ہیڈرز کی واضح طور پر وضاحت کرتے ہوئے، منتظمین اس بات کو یقینی بناتے ہیں کہ Keycloak کو وہ سیاق و سباق ملے جو اسے درخواستوں پر صحیح طریقے سے کارروائی کرنے کی ضرورت ہے۔ یہ طریقہ درخواستوں کے انتظام کے طریقہ کار میں سلامتی اور مستقل مزاجی دونوں کو بڑھاتا ہے۔

ڈوکر کمپوز فائل جو ہم نے Keycloak کے لیے بنائی ہے ایک کا استعمال کرکے تعیناتی کو آسان بناتی ہے۔ env_file تمام ماحولیاتی متغیرات کے لیے۔ یہ ڈوکر کنٹینر کو کنفیگریشنز کو لوڈ کرنے کی اجازت دیتا ہے جیسے کہ ڈیٹا بیس کی اسناد، کیکلوک ہوسٹ نام، اور رشتہ دار راستے، جس سے یہ زیادہ محفوظ اور قابل اطلاق ہوتا ہے۔ ماحولیاتی فائل کا استعمال بھی عملی ہے کیونکہ یہ سخت کوڈ شدہ اقدار سے گریز کرتے ہوئے، ڈوکر کمپوز فائل سے حساس معلومات کو جوڑتا ہے۔ نتیجے کے طور پر، ڈیٹا بیس کو تبدیل کرنا یا رسائی کی اسناد میں ترمیم کرنا ہموار ہو جاتا ہے، جو خاص طور پر متحرک ماحول میں مفید ہے جہاں خدمات کو کثرت سے اپ ڈیٹ کیا جاتا ہے۔ مثال میں، ماحولیاتی متغیر KC_PROXY_HEADERS کو "xforwarded" پر سیٹ کیا گیا ہے اس بات کو یقینی بناتا ہے کہ Keycloak یہ سمجھتا ہے کہ یہ ایک پراکسی کے پیچھے ہے، اس کے مطابق URL جنریشن اور سیشن مینجمنٹ میں ایڈجسٹمنٹ کرتا ہے۔

ترتیب کے علاوہ، ہم نے فراہم کیا a باش اسکرپٹ جو Keycloak کی دستیابی کی تصدیق کرنے کے لیے ایک سادہ ہیلتھ چیک کے طور پر کام کرتی ہے۔ اسکرپٹ استعمال کرتا ہے۔ curl کیکلوک اینڈ پوائنٹ پر HTTP درخواست کرنے کے لیے اور چیک کرتا ہے کہ آیا اسٹیٹس کوڈ 200 کے برابر ہے، یہ بتاتا ہے کہ سروس چل رہی ہے۔ ناکامی کی صورت میں، اسکرپٹ Nginx کنٹینر کو دوبارہ شروع کرتا ہے، خودکار وصولی کی ایک شکل پیش کرتا ہے۔ یہ سیٹ اپ پیداواری ماحول کے لیے مثالی ہے جہاں اپ ٹائم اہم ہوتا ہے، کیونکہ یہ سروس کو اس قابل بناتا ہے کہ اگر کنکشن کے مسائل پیش آئیں تو خود کو ٹھیک کر سکیں۔ اس طرح کے اسکرپٹ کی جانچ کرنا، اختتامی نقطہ تک رسائی کے لیے ازگر پر مبنی یونٹ ٹیسٹ کے ساتھ، نظام کے استحکام کو تقویت دیتا ہے، منتظمین کو یہ جان کر ذہنی سکون فراہم کرتا ہے کہ سیٹ اپ فعال طور پر مسائل کو مطلع کرے گا یا درست کرے گا۔ نظم و نسق کے لیے یہ فعال نقطہ نظر ڈاؤن ٹائم کو کم سے کم کرنے اور کی کلوک تک بغیر کسی رکاوٹ کے رسائی کو یقینی بنانے کے لیے بہت ضروری ہے۔ ایڈمن کنسول.

ڈوکر میں کی کلوک کے لیے نگینکس کو ریورس پراکسی کے طور پر ترتیب دینا

Keycloak پراکسی کے لیے Nginx کنفیگریشن کے ساتھ بیک اینڈ حل

upstream sso-mydomain-com {server 10.10.0.89:8080;}server {listen 443 ssl;server_name sso.mydomain.com;location / {proxy_pass http://sso-mydomain-com/;proxy_set_header X-Real-IP $remote_addr;proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;proxy_set_header X-Forwarded-Proto $scheme;proxy_set_header X-Forwarded-Host $host;proxy_set_header X-Forwarded-Port $server_port;}ssl_certificate /etc/nginx/ssl/sso.mydomain.com/fullchain.pem;ssl_certificate_key /etc/nginx/ssl/sso.mydomain.com/privkey.pem;}server {listen 8443 ssl;server_name sso.mydomain.com;error_log /usr/local/nginx/logs/sso_err.log debug;location / {proxy_pass http://sso-mydomain-com/;proxy_set_header X-Real-IP $remote_addr;proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;proxy_set_header X-Forwarded-Proto $scheme;proxy_set_header X-Forwarded-Host $host;proxy_set_header X-Forwarded-Port $server_port;}ssl_certificate /etc/nginx/ssl/sso.mydomain.com/fullchain.pem;ssl_certificate_key /etc/nginx/ssl/sso.mydomain.com/privkey.pem;}

Keycloak Docker ماحولیاتی متغیرات کے ساتھ کمپوز کنفیگریشن

ماحولیاتی متغیرات کے ساتھ کی کلوک سیٹ اپ کے لیے ڈوکر کمپوز فائل

version: '3.9'services:keycloak:container_name: keycloakimage: quay.io/keycloak/keycloak:26.0env_file:- .envports:- "8080:8080"volumes:- /opt/keycloak/themes:/opt/keycloak/themes- /etc/localtime:/etc/localtimeprivileged: truecommand: start

کی کلوک API اینڈ پوائنٹ کی توثیق کے لیے یونٹ ٹیسٹ

کیکلوک/whoami اینڈ پوائنٹ کے جواب کی توثیق کرنے کے لیے ازگر پر مبنی یونٹ ٹیسٹ

import requestsdef test_whoami_endpoint():url = "https://sso.mydomain.com:8443/auth/admin/master/console/whoami?currentRealm=master"headers = {"Content-Type": "application/json"}try:response = requests.get(url, headers=headers, verify=True)assert response.status_code == 200, "Expected 200 OK, got {}".format(response.status_code)print("Test passed: whoami endpoint accessible")except requests.ConnectionError:print("Connection error: Check Nginx reverse proxy and Keycloak availability")except AssertionError as e:print("Assertion error:", e)# Run the testtest_whoami_endpoint()

متبادل نقطہ نظر: Nginx فیل اوور کے ساتھ کیکلوک ہیلتھ چیک

کیکلوک پر ہیلتھ چیک کرنے کے لیے باش اسکرپٹ اور اگر ضرورت ہو تو Nginx کو دوبارہ شروع کریں۔

#!/bin/bash# Check if Keycloak is reachable via the /whoami endpointURL="http://10.10.0.89:8080/auth/admin/master/console/whoami"STATUS_CODE=$(curl -s -o /dev/null -w "%{http_code}" $URL)if [ "$STATUS_CODE" -ne 200 ]; thenecho "Keycloak endpoint unavailable, restarting Nginx..."docker restart nginxelseecho "Keycloak endpoint is healthy."fi

محفوظ اور ہموار ریورس پراکسی آپریشنز کے لیے کی کلوک کو بہتر بنانا

ریورس پراکسی جیسے کے پیچھے کی کلوک کو ترتیب دیتے وقت Nginx، کئی اضافی تحفظات اس بات کو یقینی بنانے میں مدد کر سکتے ہیں کہ سیٹ اپ محفوظ، پرفارمنس، اور مستحکم ہے۔ ایک اہم پہلو SSL ختم کرنا ہے - Nginx پرت پر HTTPS کو ہینڈل کرنا۔ چونکہ Keycloak عام طور پر Docker کے اندر HTTP پر سنتا ہے، Nginx SSL اینڈ پوائنٹ کے طور پر کام کر سکتا ہے، انکرپشن کو آف لوڈ کر کے اور کیکلوک پر وسائل کا بوجھ کم کر سکتا ہے۔ یہ سیٹ اپ Nginx کو اختتامی صارفین کے لیے محفوظ HTTPS رسائی کو برقرار رکھتے ہوئے HTTP پر Keycloak کے ساتھ بات چیت کرنے کی اجازت دیتا ہے۔ مزید برآں، SSL سرٹیفکیٹ صرف Nginx پر محفوظ کیے جاتے ہیں، سرٹیفکیٹ کے انتظام کو آسان بناتے ہیں۔ خودکار ٹولز جیسے Let’s Encrypt تجدید کو ہموار کر سکتے ہیں، خاص طور پر اسکرپٹ کے ساتھ جو Nginx کو سرٹیفکیٹ اپ ڈیٹ کے طور پر دوبارہ لوڈ کرتے ہیں۔

ایک اور اہم عنصر لوڈ بیلنسنگ اور اسکیلنگ ہے۔ مثال کے طور پر، Docker کی نیٹ ورک کنفیگریشنز کا استعمال کرتے ہوئے، منتظمین Nginx میں ایک اپ اسٹریم سرور پول بنا سکتے ہیں جس میں متعدد Keycloak کنٹینرز شامل ہیں، لوڈ کی تقسیم اور دستیابی کو بڑھانا۔ دی proxy_pass ہدایت نامہ اس پول کی طرف اشارہ کرتا ہے، Nginx کو متعدد Keycloak مثالوں میں روٹ درخواستوں کے قابل بناتا ہے۔ یہ نقطہ نظر زیادہ ٹریفک والے ماحول میں فائدہ مند ہے، کیونکہ یہ کسی ایک مثال کو مغلوب ہونے سے روکتا ہے۔ مزید برآں، سیشن استقامت، جسے سٹکی سیشنز بھی کہا جاتا ہے، اس بات کو یقینی بناتا ہے کہ صارف تصدیق کے مسائل سے گریز کرتے ہوئے اسی مثال سے جڑے رہیں۔ صحت کی جانچ Nginx یا Docker اسکرپٹس کا استعمال کرتے ہوئے خودکار کی جا سکتی ہے، Keycloak کی دستیابی کی نگرانی اور ناکامی ہونے پر مثالوں کو دوبارہ شروع کرنا۔ 🛠️

آخر میں، سسٹم کو برقرار رکھنے اور خرابیوں کا ازالہ کرنے کے لیے Keycloak کے بلٹ ان میٹرکس اور لاگز کا فائدہ اٹھانا بہت ضروری ہے۔ Keycloak ہر درخواست کے لیے تفصیلی لاگز تیار کر سکتا ہے، جو Nginx کے رسائی لاگز کے ساتھ جوڑا بنانے پر، ایک مکمل آڈٹ ٹریل بناتا ہے۔ مانیٹرنگ ٹولز جیسے Prometheus اور Grafana Keycloak کی کارکردگی کے میٹرکس کو دیکھ سکتے ہیں، منتظمین کو بے ضابطگیوں سے آگاہ کرتے ہیں اس سے پہلے کہ وہ صارفین کو متاثر کریں۔ Nginx میں، ترتیب غلطی_لاگ کو debug سیٹ اپ کے دوران لیول کنفیگریشن یا نیٹ ورک کے مسائل کی تشخیص کے لیے تفصیلی معلومات حاصل کرتا ہے۔ ایک ساتھ، یہ حکمت عملی زیادہ لچکدار اور محفوظ Keycloak کی تعیناتی کو یقینی بناتی ہے، جو اسے ریورس پراکسی کے پیچھے انٹرپرائز گریڈ کی تصدیق کے لیے ایک مثالی حل بناتی ہے۔

Nginx اور Docker کے ساتھ Keycloak پر اکثر پوچھے گئے سوالات

- Nginx کے ساتھ Keycloak استعمال کرتے وقت میں 502 خراب گیٹ وے کی خرابی کو کیسے حل کروں؟

- 502 کی خرابی کا ازالہ کرنے کے لیے، Nginx کنفیگریشن کو چیک کریں اور یقینی بنائیں proxy_pass URL Keycloak کے کنٹینر ایڈریس اور پورٹ سے میل کھاتا ہے۔ نیز، تصدیق کریں کہ کی کلوک چل رہا ہے اور اندرونی نیٹ ورک کے ذریعے قابل رسائی ہے۔

- کیا میں کیکلوک کے لیے Nginx کے ساتھ SSL ختم کرنے کا استعمال کر سکتا ہوں؟

- ہاں، Nginx پر SSL کا خاتمہ عام ہے۔ ترتیب دیں۔ ssl_certificate اور ssl_certificate_key آنے والی درخواستوں کے لیے HTTPS کو ہینڈل کرنے کے لیے Nginx پر۔ کی کلوک پھر HTTP پر بات چیت کر سکتا ہے۔

- میں متعدد Keycloak مثالوں کو لوڈ بیلنس کیسے کر سکتا ہوں؟

- ایک کی تعریف کریں۔ upstream ہر Keycloak مثال کے ساتھ Nginx میں بلاک کریں۔ سیٹ proxy_pass اپ اسٹریم سرور پر، اور Nginx تمام مثالوں میں درخواستیں تقسیم کرے گا۔

- Docker میں Keycloak کے ماحولیاتی متغیرات کو محفوظ بنانے کے لیے بہترین طریقے کیا ہیں؟

- استعمال کریں۔ env_file ڈوکر کمپوز میں حساس ڈیٹا کو ذخیرہ کرنے کے لیے، ہارڈ کوڈ شدہ اقدار سے گریز کریں۔ اس کے علاوہ، رسائی کو محدود کرنے کے لیے ماحولیاتی فائلوں پر مناسب اجازتیں مرتب کریں۔

- میں Nginx میں SSL سرٹیفکیٹ کی تجدید کو کیسے خودکار بنا سکتا ہوں؟

- آئیے انکرپٹ خودکار سرٹیفکیٹ کی تجدید جیسے ٹولز۔ تجدید کرنے کے بعد، Nginx کو دوبارہ لوڈ کرنے کے لیے اسکرپٹ کا استعمال کریں تاکہ نئے سرٹیفیکیٹس کنٹینر کو دوبارہ شروع کیے بغیر نافذ ہوں۔

- کیا Keycloak Nginx کے ذریعے اپنی صحت کی نگرانی کر سکتا ہے؟

- ہاں، ایک سادہ اسکرپٹ کے ساتھ، curl Keycloak کے اختتامی نقطہ کی حیثیت کو چیک کر سکتے ہیں۔ ناکامی پر، دستیابی اور ردعمل کو برقرار رکھتے ہوئے، Nginx یا کنٹینر کو دوبارہ شروع کریں۔

- کیا Nginx لاگز کے ذریعے Keycloak لاگ ان کے مسائل کا ازالہ کرنا ممکن ہے؟

- سیٹ error_log Nginx میں سے debug تفصیلی لاگز کیپچر کرنے کے لیے عارضی طور پر لیول، تصدیق اور رسائی کے مسائل کی تشخیص میں مدد کرتا ہے۔

- میں متعدد Keycloak مثالوں میں سیشن کی استقامت کو کیسے یقینی بنا سکتا ہوں؟

- سیشن کی تبدیلیوں کی وجہ سے لاگ ان کے مسائل کو کم کرتے ہوئے، صارفین کو اسی Keycloak مثال سے منسلک رکھنے کے لیے Nginx میں سٹکی سیشنز کو ترتیب دیں۔

- کیا میں کسٹم ڈومین کے ذریعے Keycloak کے ایڈمن کنسول تک رسائی حاصل کر سکتا ہوں؟

- جی ہاں، سیٹ KC_HOSTNAME Keycloak کے ماحولیاتی متغیرات میں کسٹم ڈومین میں۔ یقینی بنائیں کہ Nginx میں ڈومین کو صحیح طریقے سے روٹ کیا گیا ہے۔

- میں اس بات کی تصدیق کیسے کرسکتا ہوں کہ آیا کی کلوک کو Nginx کے ساتھ صحیح طریقے سے ترتیب دیا گیا ہے؟

- ترتیب کے بعد، استعمال کریں curl یہ چیک کرنے کے لیے کہ آیا اینڈ پوائنٹ درست طریقے سے جواب دیتے ہیں، یا ایڈمن کنسول تک رسائی حاصل کریں اور غلطیوں کی جانچ کریں۔ اس کے علاوہ، کنکشن کے کسی بھی مسائل کے لیے لاگز کی نگرانی کریں۔

ریپنگ اپ: کیکلوک اور نگینکس کو کنفیگر کرنے کے لیے اہم اقدامات

Nginx ریورس پراکسی کے پیچھے کی کلوک کو ترتیب دینا رسائی کو محفوظ بنانے اور اس کا انتظام کرنے کے لیے انتہائی مؤثر ثابت ہو سکتا ہے۔ تاہم، "502 بیڈ گیٹ وے" جیسی غلطیاں اور دائرے سے متعلق کنسول کے مسائل اکثر غلط کنفیگریشنز کی وجہ سے پیدا ہوتے ہیں۔ لاگز کا احتیاط سے تجزیہ کر کے، SSL اور پراکسی سیٹنگز کو چیک کر کے، اور نیٹ ورک کے راستوں کی توثیق کر کے، آپ اپنے سیٹ اپ کو ٹربل شوٹ اور بہتر بنا سکتے ہیں۔

اس عمل کے ذریعے، ہم نے دکھایا ہے کہ کیکلوک کے ایڈمن کنسول کو مستحکم کرنے کے لیے کنٹینرائزیشن، پراکسی سیٹنگز، اور ماحولیاتی متغیرات ایک ساتھ کیسے کام کرتے ہیں۔ چاہے لوڈ بیلنسنگ، SSL آف لوڈنگ، یا سیملیس تصدیق کے لیے، ایک اچھی طرح سے تشکیل شدہ سیٹ اپ ایک لچکدار تصدیقی حل فراہم کرتا ہے جو پیداواری ماحول کی ایک حد کے لیے موزوں ہے۔ 🔧

حوالہ جات اور وسائل

- Docker ماحول میں Keycloak کو چلانے اور Nginx کے ساتھ ایک ریورس پراکسی کے طور پر ضم کرنے کی تفصیلات آفیشل Keycloak دستاویزات میں مل سکتی ہیں۔ کیکلاک دستاویزات

- Nginx کو محفوظ پراکسینگ کے لیے ترتیب دینے کے بارے میں بصیرتیں، بشمول SSL ختم کرنا اور ریورس پراکسی بہترین طریقہ کار، Nginx کے سیٹ اپ گائیڈ کے ذریعے فراہم کیے گئے ہیں۔ Nginx ریورس پراکسی گائیڈ

- ڈوکر کی آفیشل دستاویزات ڈوکر کمپوز اور ماحولیاتی متغیر مینجمنٹ پر ایک جامع نظر پیش کرتی ہیں، جس سے ملٹی سروس کنفیگریشن کو ہموار کرنے میں مدد ملتی ہے۔ ڈوکر کمپوز ماحولیاتی متغیرات

- 502 غلطیوں کے ایڈوانس ٹربل شوٹنگ کے لیے، خاص طور پر پیچیدہ پراکسی کنفیگریشنز میں، Nginx ڈیبگنگ اور لاگنگ کے وسائل انمول ہیں۔ Nginx ڈیبگنگ گائیڈ