Khắc phục lỗi bảng điều khiển Keycloak với Nginx và Docker

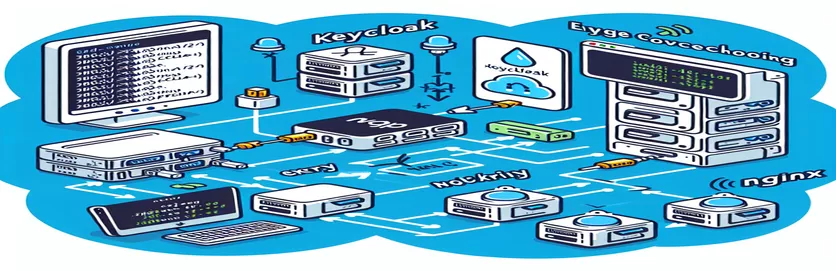

Việc thiết lập Keycloak trong Bộ chứa Docker với proxy ngược Nginx có thể là một cấu hình mạnh mẽ để quản lý quyền truy cập an toàn, nhưng việc này không phải là không có thách thức. 🐳 Khi di chuyển cơ sở dữ liệu Keycloak hoặc xử lý nhiều lĩnh vực, các lỗi không mong muốn thường có thể xuất hiện, gây nhầm lẫn cho quản trị viên.

Tình huống này mô tả quá trình di chuyển từ Keycloak v19.0.2 sang Keycloak v26, trong đó thông báo "Không thể xác định lỗi" xuất hiện trên tất cả các khu vực sau khi đăng nhập. Theo dõi sự cố thông qua nhật ký Nginx và nhật ký lỗi Keycloak cho thấy yêu cầu HTTP không thành công.

Trong các thiết lập tương tự, proxy hoặc lớp mạng bị định cấu hình sai có thể gây ra lỗi “502 bad cổng”, thường là do các vấn đề trong cách Nginx hoặc Docker định tuyến các yêu cầu tới Keycloak. Sự cố này có thể yêu cầu điều chỉnh cài đặt proxy, biến môi trường hoặc cấu hình SSL để đảm bảo Keycloak hoạt động trơn tru.

Trong hướng dẫn này, chúng tôi sẽ giới thiệu các giải pháp tiềm năng để khắc phục sự cố này trong Keycloak. Chúng tôi sẽ xem xét các cấu hình chính, phân tích nhật ký lỗi và khám phá các cài đặt cụ thể có thể giúp ổn định Keycloak trong quá trình thiết lập Docker-Nginx. Cuối cùng, bạn sẽ có hiểu biết sâu sắc về cách giải quyết những vấn đề như vậy và đảm bảo quyền truy cập suôn sẻ, không bị gián đoạn vào bảng điều khiển dành cho quản trị viên.

| Yêu cầu | Sự miêu tả |

|---|---|

| proxy_pass | Trong Nginx, proxy_pass chuyển tiếp các yêu cầu đến từ proxy ngược tới máy chủ ngược tuyến được chỉ định (trong trường hợp này là Keycloak). Lệnh này rất quan trọng trong cấu hình proxy ngược vì nó thiết lập tuyến từ miền công cộng đến dịch vụ nội bộ. |

| proxy_set_header | Được sử dụng trong cấu hình Nginx để đặt hoặc ghi đè tiêu đề cho các yêu cầu đi qua proxy. Các lệnh như X-Forwarded-Proto và X-Real-IP đảm bảo Keycloak nhận được IP và giao thức của khách hàng, điều này rất quan trọng để duy trì thông tin kết nối an toàn và chính xác. |

| ssl_certificate | Định cấu hình Nginx để sử dụng chứng chỉ SSL cho các kết nối HTTPS an toàn. Lệnh ssl_certificate chỉ định vị trí của tệp chứng chỉ SSL, đảm bảo liên lạc được mã hóa giữa máy khách và máy chủ. |

| ssl_certificate_key | Cùng với ssl_certificate, lệnh này chỉ định đường dẫn đến tệp khóa riêng SSL. Nó được ghép nối với chứng chỉ để xác thực danh tính của máy chủ, cho phép kết nối máy khách an toàn. |

| env_file | Trong Docker Compose, env_file cho phép tải các biến môi trường bên ngoài từ một tệp, chẳng hạn như thông tin xác thực cơ sở dữ liệu hoặc cài đặt Keycloak, giữ cho cấu hình Docker sạch sẽ và an toàn khỏi các giá trị được mã hóa cứng. |

| command: start | Lệnh Docker Compose này khởi động vùng chứa Keycloak một cách rõ ràng. Việc chỉ định lệnh bắt đầu có thể ghi đè các hành vi mặc định, đảm bảo máy chủ Keycloak khởi tạo với cấu hình và đối số dự định. |

| STATUS_CODE=$(curl -s -o /dev/null -w "%{http_code}" $URL) | Lệnh Bash này sử dụng cuộn tròn để thực hiện yêu cầu HTTP im lặng tới điểm cuối của Keycloak, chỉ thu thập mã trạng thái HTTP. Điều này được sử dụng để kiểm tra tình trạng, xác định xem Keycloak có thể truy cập được thông qua mã phản hồi dự kiến hay không. |

| assert | Trong tập lệnh kiểm tra Python, khẳng định xác minh rằng mã trạng thái HTTP từ điểm cuối của Keycloak là 200 (OK). Nếu điều kiện sai, tập lệnh sẽ đưa ra lỗi xác nhận, điều này cần thiết cho việc kiểm tra tự động và xác thực tính khả dụng của Keycloak. |

| docker restart nginx | Lệnh Docker CLI khởi động lại vùng chứa Nginx nếu kiểm tra tình trạng không thành công. Điều này đảm bảo dịch vụ Nginx được làm mới, có khả năng giải quyết các sự cố kết nối giữa Nginx và Keycloak. |

| error_log | Lệnh cấu hình Nginx này chỉ định tệp nhật ký cho các thông báo lỗi. Đặt nó ở mức gỡ lỗi đặc biệt hữu ích trong các thiết lập phức tạp vì nó cung cấp nhật ký chi tiết, giúp khắc phục sự cố kết nối với Keycloak. |

Phân tích chi tiết về cấu hình Keycloak và Nginx

Các tập lệnh mà chúng tôi đã phát triển để định cấu hình Keycloak đằng sau proxy ngược Nginx đóng vai trò quan trọng trong việc định tuyến và quản lý quyền truy cập an toàn vào bảng điều khiển quản trị viên Keycloak. Ví dụ: tệp cấu hình Nginx chỉ định một ngược dòng khối xác định cổng và địa chỉ IP phụ trợ của Keycloak, cho phép Nginx điều hướng các yêu cầu một cách chính xác. Điều này rất cần thiết trong các tình huống trong đó dịch vụ Keycloak hoạt động ở một phân đoạn mạng hoặc vùng chứa Docker khác. Bằng cách sử dụng các chỉ thị proxy như proxy_pass, chúng tôi cho phép Nginx hoạt động như một trung gian, xử lý các yêu cầu bên ngoài và chuyển tiếp chúng đến điểm cuối dịch vụ nội bộ của Keycloak. Thiết lập này thường thấy trong môi trường sản xuất, nơi cần có proxy ngược để cân bằng tải và truy cập an toàn.

Trong cấu hình Nginx, nhiều tiêu đề được đặt bằng proxy_set_header các lệnh để đảm bảo Keycloak nhận được tất cả thông tin khách hàng một cách chính xác. Ví dụ, X-Real-IP Và X-Chuyển tiếp-Proto được sử dụng để chuyển IP của khách hàng và giao thức yêu cầu ban đầu. Thông tin này rất cần thiết vì Keycloak sử dụng nó để tạo URL chuyển hướng chính xác và quản lý các chính sách bảo mật. Một vấn đề phổ biến trong các thiết lập như vậy là thiếu tiêu đề, điều này có thể dẫn đến lỗi khi Keycloak cố gắng xác thực người dùng hoặc xác thực các vùng. Bằng cách xác định rõ ràng các tiêu đề này, quản trị viên đảm bảo rằng Keycloak nhận được ngữ cảnh cần thiết để xử lý yêu cầu một cách chính xác. Cách tiếp cận này tăng cường cả tính bảo mật và tính nhất quán trong cách quản lý các yêu cầu.

Tệp Docker Compose mà chúng tôi đã tạo cho Keycloak giúp đơn giản hóa việc triển khai bằng cách sử dụng env_file cho tất cả các biến môi trường. Điều này cho phép bộ chứa Docker tải các cấu hình như thông tin xác thực cơ sở dữ liệu, tên máy chủ Keycloak và đường dẫn tương đối, giúp nó an toàn và dễ thích ứng hơn. Việc sử dụng tệp môi trường cũng rất thiết thực vì nó tách thông tin nhạy cảm khỏi tệp Docker Compose, tránh các giá trị được mã hóa cứng. Do đó, việc chuyển đổi cơ sở dữ liệu hoặc sửa đổi thông tin xác thực truy cập trở nên liền mạch, điều này đặc biệt hữu ích trong môi trường năng động nơi các dịch vụ được cập nhật thường xuyên. Trong ví dụ này, biến môi trường KC_PROXY_HEADERS được đặt thành "xforwarded" đảm bảo rằng Keycloak hiểu được nó đứng sau proxy, từ đó thực hiện các điều chỉnh trong việc tạo URL và quản lý phiên cho phù hợp.

Ngoài cấu hình, chúng tôi còn cung cấp một đánh tập lệnh đóng vai trò kiểm tra tình trạng đơn giản để xác minh tính khả dụng của Keycloak. Kịch bản sử dụng cuộn tròn để thực hiện yêu cầu HTTP tới điểm cuối Keycloak và kiểm tra xem mã trạng thái có bằng 200 hay không, cho biết dịch vụ có đang hoạt động hay không. Trong trường hợp thất bại, tập lệnh sẽ khởi động lại vùng chứa Nginx, cung cấp một hình thức khôi phục tự động. Thiết lập này lý tưởng cho các môi trường sản xuất trong đó thời gian hoạt động là rất quan trọng vì nó cho phép dịch vụ tự phục hồi nếu xảy ra sự cố kết nối. Việc kiểm tra các tập lệnh như thế này, cùng với kiểm tra đơn vị dựa trên Python về khả năng truy cập điểm cuối, củng cố tính ổn định của hệ thống, giúp quản trị viên yên tâm khi biết rằng quá trình thiết lập sẽ chủ động thông báo hoặc khắc phục sự cố. Cách tiếp cận quản lý chủ động này rất quan trọng trong việc giảm thiểu thời gian ngừng hoạt động và đảm bảo quyền truy cập liền mạch vào Keycloak. bảng điều khiển dành cho quản trị viên.

Thiết lập Nginx làm Reverse Proxy cho Keycloak trong Docker

Giải pháp phụ trợ với cấu hình Nginx cho proxy Keycloak

upstream sso-mydomain-com {server 10.10.0.89:8080;}server {listen 443 ssl;server_name sso.mydomain.com;location / {proxy_pass http://sso-mydomain-com/;proxy_set_header X-Real-IP $remote_addr;proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;proxy_set_header X-Forwarded-Proto $scheme;proxy_set_header X-Forwarded-Host $host;proxy_set_header X-Forwarded-Port $server_port;}ssl_certificate /etc/nginx/ssl/sso.mydomain.com/fullchain.pem;ssl_certificate_key /etc/nginx/ssl/sso.mydomain.com/privkey.pem;}server {listen 8443 ssl;server_name sso.mydomain.com;error_log /usr/local/nginx/logs/sso_err.log debug;location / {proxy_pass http://sso-mydomain-com/;proxy_set_header X-Real-IP $remote_addr;proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;proxy_set_header X-Forwarded-Proto $scheme;proxy_set_header X-Forwarded-Host $host;proxy_set_header X-Forwarded-Port $server_port;}ssl_certificate /etc/nginx/ssl/sso.mydomain.com/fullchain.pem;ssl_certificate_key /etc/nginx/ssl/sso.mydomain.com/privkey.pem;}

Cấu hình soạn thảo Keycloak Docker với các biến môi trường

Docker Soạn tệp để thiết lập Keycloak với các biến môi trường

version: '3.9'services:keycloak:container_name: keycloakimage: quay.io/keycloak/keycloak:26.0env_file:- .envports:- "8080:8080"volumes:- /opt/keycloak/themes:/opt/keycloak/themes- /etc/localtime:/etc/localtimeprivileged: truecommand: start

Kiểm tra đơn vị để xác thực điểm cuối API Keycloak

Kiểm tra đơn vị dựa trên Python để xác thực phản hồi điểm cuối Keycloak/whoami

import requestsdef test_whoami_endpoint():url = "https://sso.mydomain.com:8443/auth/admin/master/console/whoami?currentRealm=master"headers = {"Content-Type": "application/json"}try:response = requests.get(url, headers=headers, verify=True)assert response.status_code == 200, "Expected 200 OK, got {}".format(response.status_code)print("Test passed: whoami endpoint accessible")except requests.ConnectionError:print("Connection error: Check Nginx reverse proxy and Keycloak availability")except AssertionError as e:print("Assertion error:", e)# Run the testtest_whoami_endpoint()

Phương pháp thay thế: Kiểm tra tình trạng Keycloak bằng Nginx Failover

Tập lệnh Bash để thực hiện kiểm tra tình trạng trên Keycloak và khởi động lại Nginx nếu cần

#!/bin/bash# Check if Keycloak is reachable via the /whoami endpointURL="http://10.10.0.89:8080/auth/admin/master/console/whoami"STATUS_CODE=$(curl -s -o /dev/null -w "%{http_code}" $URL)if [ "$STATUS_CODE" -ne 200 ]; thenecho "Keycloak endpoint unavailable, restarting Nginx..."docker restart nginxelseecho "Keycloak endpoint is healthy."fi

Tối ưu hóa Keycloak cho hoạt động proxy ngược an toàn và liền mạch

Khi định cấu hình Keycloak đằng sau proxy ngược như Nginx, một số cân nhắc bổ sung có thể giúp đảm bảo thiết lập được an toàn, hiệu suất và ổn định. Một khía cạnh quan trọng là chấm dứt SSL—xử lý HTTPS ở lớp Nginx. Vì Keycloak thường lắng nghe HTTP trong Docker nên Nginx có thể hoạt động như điểm cuối SSL, giảm tải mã hóa và giảm tải tài nguyên trên Keycloak. Thiết lập này cho phép Nginx giao tiếp với Keycloak qua HTTP trong khi vẫn duy trì quyền truy cập HTTPS an toàn cho người dùng cuối. Ngoài ra, chứng chỉ SSL chỉ được lưu trữ trên Nginx, giúp đơn giản hóa việc quản lý chứng chỉ. Các công cụ tự động như Let's Encrypt có thể hợp lý hóa việc gia hạn, đặc biệt với các tập lệnh tải lại Nginx khi cập nhật chứng chỉ.

Một yếu tố quan trọng khác là cân bằng tải và mở rộng quy mô. Ví dụ: bằng cách sử dụng cấu hình mạng của Docker, quản trị viên có thể tạo nhóm máy chủ ngược dòng trong Nginx bao gồm nhiều bộ chứa Keycloak, tăng cường phân phối tải và tính khả dụng. các proxy_pass chỉ thị trỏ đến nhóm này, cho phép Nginx định tuyến các yêu cầu trên nhiều phiên bản Keycloak. Cách tiếp cận này có lợi trong môi trường có lưu lượng truy cập cao, vì nó ngăn không cho bất kỳ phiên bản đơn lẻ nào bị quá tải. Ngoài ra, tính năng duy trì phiên, còn được gọi là phiên cố định, đảm bảo người dùng vẫn kết nối với cùng một phiên bản, tránh các vấn đề xác thực. Kiểm tra tình trạng có thể được tự động hóa bằng cách sử dụng tập lệnh Nginx hoặc Docker, theo dõi tính khả dụng của Keycloak và khởi động lại phiên bản nếu xảy ra lỗi. 🛠️

Cuối cùng, việc tận dụng các số liệu và nhật ký tích hợp của Keycloak là rất quan trọng để duy trì và khắc phục sự cố hệ thống. Keycloak có thể tạo nhật ký chi tiết cho từng yêu cầu, khi kết hợp với nhật ký truy cập của Nginx sẽ tạo ra một bản kiểm tra hoàn chỉnh. Các công cụ giám sát như Prometheus và Grafana có thể trực quan hóa các số liệu hiệu suất của Keycloak, cảnh báo cho quản trị viên về những điểm bất thường trước khi chúng tác động đến người dùng. Trong Nginx, cài đặt lỗi_log ĐẾN debug trong quá trình thiết lập sẽ ghi lại thông tin chi tiết để chẩn đoán các sự cố về cấu hình hoặc mạng. Cùng với nhau, các chiến lược này đảm bảo việc triển khai Keycloak linh hoạt và an toàn hơn, khiến nó trở thành giải pháp lý tưởng để xác thực cấp doanh nghiệp đằng sau proxy ngược.

Câu hỏi thường gặp về Keycloak với Nginx và Docker

- Làm cách nào để khắc phục lỗi 502 Bad Gateway khi sử dụng Keycloak với Nginx?

- Để khắc phục lỗi 502, hãy kiểm tra cấu hình Nginx và đảm bảo proxy_pass URL khớp với địa chỉ và cổng vùng chứa của Keycloak. Ngoài ra, hãy xác minh Keycloak đang chạy và có thể truy cập được qua mạng nội bộ.

- Tôi có thể sử dụng tính năng chấm dứt SSL với Nginx cho Keycloak không?

- Có, việc chấm dứt SSL tại Nginx là điều phổ biến. Cấu hình ssl_certificate Và ssl_certificate_key trên Nginx để xử lý HTTPS cho các yêu cầu gửi đến. Keycloak sau đó có thể giao tiếp qua HTTP.

- Làm cách nào tôi có thể cân bằng tải nhiều phiên bản Keycloak?

- Xác định một upstream chặn trong Nginx với mỗi phiên bản Keycloak. Bộ proxy_pass đến máy chủ ngược dòng và Nginx sẽ phân phối các yêu cầu trên tất cả các phiên bản.

- Các phương pháp hay nhất để bảo mật các biến môi trường của Keycloak trong Docker là gì?

- Sử dụng env_file trong Docker Compose để lưu trữ dữ liệu nhạy cảm, tránh các giá trị được mã hóa cứng. Ngoài ra, hãy đặt quyền thích hợp trên các tệp môi trường để hạn chế quyền truy cập.

- Làm cách nào để tự động gia hạn chứng chỉ SSL trong Nginx?

- Các công cụ như Let's Encrypt tự động gia hạn chứng chỉ. Sau khi gia hạn, hãy sử dụng tập lệnh để tải lại Nginx để chứng chỉ mới có hiệu lực mà không cần khởi động lại vùng chứa.

- Keycloak có thể theo dõi tình trạng của nó thông qua Nginx không?

- Vâng, với một kịch bản đơn giản, curl có thể kiểm tra trạng thái điểm cuối của Keycloak. Nếu không thành công, hãy khởi động lại Nginx hoặc vùng chứa, duy trì tính khả dụng và khả năng phản hồi.

- Có thể khắc phục sự cố đăng nhập Keycloak thông qua nhật ký Nginx không?

- Bộ error_log trong Nginx để debug cấp độ tạm thời để ghi lại nhật ký chi tiết, giúp chẩn đoán các vấn đề về xác thực và truy cập.

- Làm cách nào tôi có thể đảm bảo tính liên tục của phiên trên nhiều phiên bản Keycloak?

- Định cấu hình các phiên cố định trong Nginx để giữ cho người dùng kết nối với cùng một phiên bản Keycloak, giảm sự cố đăng nhập do thay đổi phiên.

- Tôi có thể truy cập bảng điều khiển dành cho quản trị viên của Keycloak thông qua miền tùy chỉnh không?

- Có, đặt KC_HOSTNAME trong các biến môi trường của Keycloak sang miền tùy chỉnh. Đảm bảo miền được định tuyến chính xác trong Nginx.

- Làm cách nào để xác minh xem Keycloak có được định cấu hình đúng với Nginx hay không?

- Sau khi cấu hình, sử dụng curl để kiểm tra xem điểm cuối có phản hồi chính xác hay không hoặc truy cập bảng điều khiển dành cho quản trị viên và kiểm tra lỗi. Ngoài ra, hãy theo dõi nhật ký xem có vấn đề gì về kết nối không.

Tóm tắt: Những điểm chính rút ra khi định cấu hình Keycloak và Nginx

Định cấu hình Keycloak đằng sau proxy ngược Nginx có thể mang lại hiệu quả cao để bảo mật và quản lý quyền truy cập. Tuy nhiên, các lỗi như “502 Bad Gateway” và các sự cố liên quan đến bảng điều khiển khu vực thường phát sinh do cấu hình sai. Bằng cách phân tích cẩn thận nhật ký, kiểm tra cài đặt SSL và proxy cũng như xác thực đường dẫn mạng, bạn có thể khắc phục sự cố và tối ưu hóa thiết lập của mình.

Thông qua quá trình này, chúng tôi đã chỉ ra cách hoạt động cùng nhau của quá trình chứa, cài đặt proxy và biến môi trường để ổn định bảng điều khiển dành cho quản trị viên của Keycloak. Cho dù để cân bằng tải, giảm tải SSL hay xác thực liền mạch, thiết lập được cấu hình tốt sẽ cung cấp giải pháp xác thực linh hoạt phù hợp với nhiều môi trường sản xuất. 🔧

Tài liệu tham khảo và tài nguyên

- Bạn có thể tìm thấy thông tin chi tiết về cách chạy Keycloak trong môi trường Docker và tích hợp với Nginx làm proxy ngược trong tài liệu chính thức của Keycloak. Tài liệu về Keycloak

- Thông tin chi tiết về cách định cấu hình Nginx để ủy quyền an toàn, bao gồm các phương pháp hay nhất về chấm dứt SSL và proxy ngược, được cung cấp bởi hướng dẫn thiết lập của Nginx. Hướng dẫn proxy ngược Nginx

- Tài liệu chính thức của Docker cung cấp cái nhìn toàn diện về Docker Compose và quản lý biến môi trường, giúp hợp lý hóa các cấu hình đa dịch vụ. Các biến môi trường soạn thảo Docker

- Để khắc phục sự cố nâng cao về lỗi 502, đặc biệt là trong các cấu hình proxy phức tạp, tài nguyên ghi nhật ký và gỡ lỗi Nginx là vô giá. Hướng dẫn gỡ lỗi Nginx